Bilinmeyen tehdit aktörleri, önceden tespit edilmemiş kötü amaçlı yazılımları macOS cihazlarının arka kapısına yerleştirmek ve yüksek oranda hedeflenmiş bir dizi saldırıda bilgileri sızdırmak için kullanıyor.

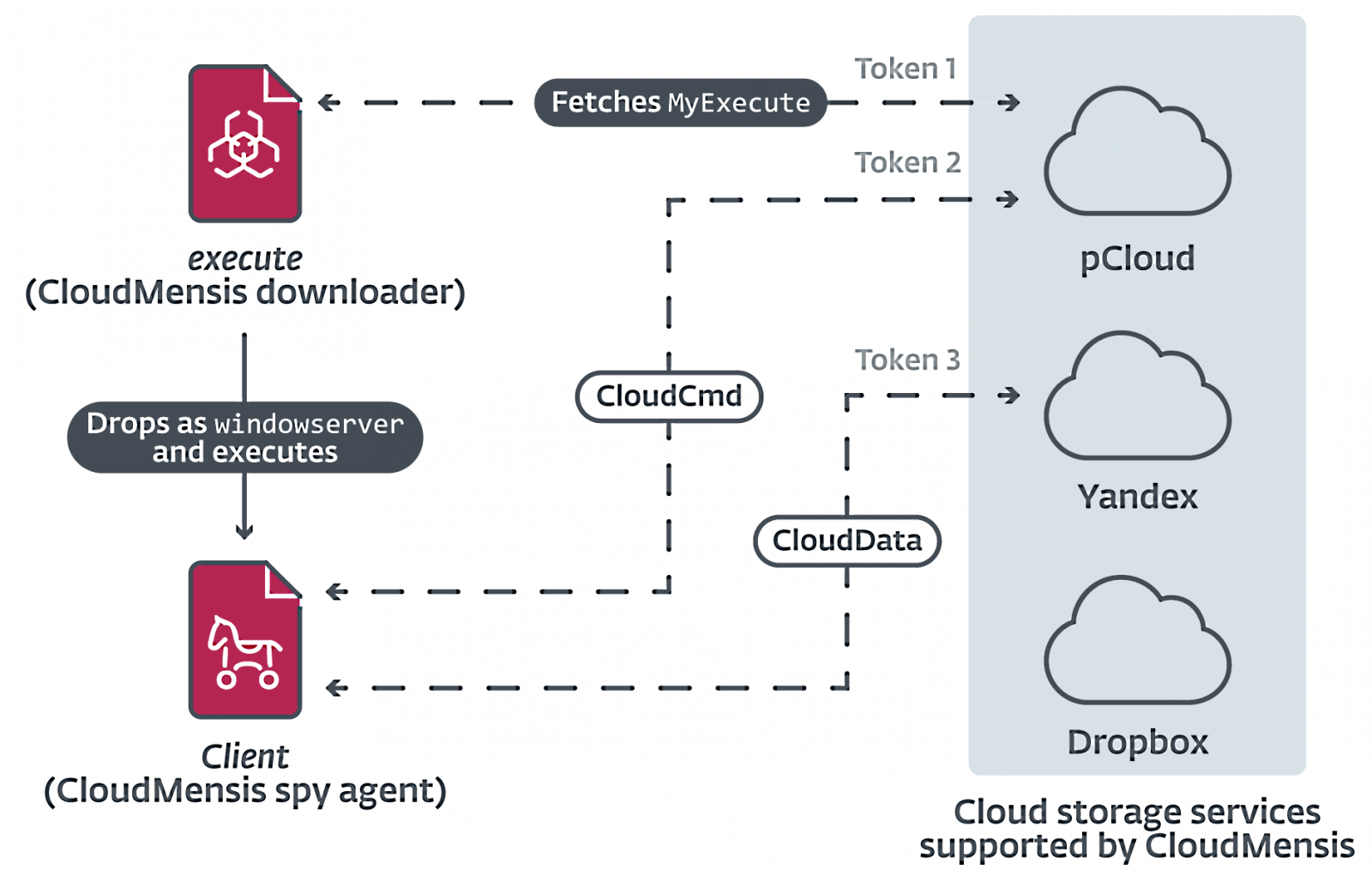

ESET araştırmacıları, yeni kötü amaçlı yazılımı ilk olarak Nisan 2022’de tespit etti ve komut ve kontrol (C2) iletişimi için pCloud, Yandex Disk ve Dropbox genel bulut depolama hizmetlerini kullandığı için buna CloudMensis adını verdi.

CloudMensis’in yetenekleri, operatörlerinin asıl amacının çeşitli yollarla virüslü Mac’lerden hassas bilgiler toplamak olduğunu açıkça gösteriyor.

Bunlar, ekran görüntüleri, belgelerin ve tuş vuruşlarının sızdırılmasının yanı sıra e-posta mesajlarını, ekleri ve çıkarılabilir depolama alanında saklanan dosyaları listelemeyi içerir.

Kötü amaçlı yazılım, düzinelerce komut desteğiyle birlikte gelir ve operatörlerinin virüslü Mac’lerde aşağıdakiler de dahil olmak üzere uzun bir eylem listesi gerçekleştirmesine olanak tanır:

- CloudMensis yapılandırmasındaki değerleri değiştirin: bulut depolama sağlayıcıları ve kimlik doğrulama belirteçleri, ilginç görülen dosya uzantıları, bulut depolamasının yoklama sıklığı vb.

- Çalışan süreçleri listeleyin

- Ekran yakalama başlat

- E-posta mesajlarını ve eklerini listeleyin

- Çıkarılabilir depolama birimindeki dosyaları listeleyin

- Kabuk komutlarını çalıştırın ve çıktıyı bulut deposuna yükleyin

- İsteğe bağlı dosyaları indirin ve yürütün

ESET’in analizine dayanarak, saldırganlar 4 Şubat 2022’de ilk Mac’e CloudMensis bulaştırdı. O zamandan beri, arka kapıyı yalnızca diğer Mac’leri hedeflemek ve tehlikeye atmak için ara sıra kullandılar ve bu da kampanyanın son derece hedefli doğasına işaret ediyor.

Bulaşma vektörü de bilinmiyor ve saldırganların Objective-C kodlama yetenekleri de macOS platformuna aşina olmadıklarını gösteriyor.

ESET araştırmacısı Marc-Etienne Léveillé, “CloudMensis’in başlangıçta nasıl dağıtıldığını ve hedeflerin kim olduğunu hâlâ bilmiyoruz” dedi.

“Kodun genel kalitesi ve karışıklığın olmaması, yazarların Mac geliştirmeye pek aşina olmayabileceğini ve çok ileri düzeyde olmadığını gösteriyor.

“Yine de, CloudMensis’i güçlü bir casusluk aracı ve potansiyel hedefler için bir tehdit haline getirmek için çok fazla kaynak harcandı.”

Gizlilik korumalarını atlamak

CloudMensis, bir Mac’e dağıtıldıktan sonra, kullanıcıdan uygulamalara ekran görüntüsü alma veya klavye olaylarını izleme izni vermesini isteyen macOS Şeffaflık İzni ve Denetimi (TCC) sistemini de atlayabilir.

TCC, macOS kullanıcılarının sistemlerinde yüklü uygulamalar ve mikrofonlar ve kameralar dahil olmak üzere Mac’lerine bağlı cihazlar için gizlilik ayarlarını yapılandırmasına olanak tanıyarak macOS uygulamalarının hassas kullanıcı verilerine erişmesini engellemek için tasarlanmıştır.

Her kullanıcı tarafından oluşturulan kurallar, Mac’te Sistem Bütünlüğü Koruması (SIP) tarafından korunan bir veritabanına kaydedilir; bu, yalnızca TCC arka plan programının onu değiştirebilmesini sağlar.

Kullanıcı sistemde SIP’yi devre dışı bırakırsa CloudMensis, TCC.db dosyasına yeni kurallar ekleyerek kendisine izinler verecektir.

Ancak, “SIP etkinse ancak Mac, 10.15.6’dan önceki herhangi bir macOS Catalina sürümünü çalıştırıyorsa, CloudMensis, TCC arka plan programının (tccd) CloudMensis’in yazabileceği bir veritabanı yüklemesini sağlamak için bir güvenlik açığından yararlanır.”

Bu durumda kullandığı güvenlik açığı, CVE-2020–9934 olarak izlenen ve iki yıl önce Apple tarafından yamalanan bir CoreFoundation hatasıdır.

ESET bu kötü amaçlı yazılımın bu kusuru vahşi ortamda yalnızca kötüye kullandığını görmüş olsa da, saldırganların TCC’yi atlamak için herhangi bir sıkıntısı yok, çünkü Apple’ın yakın zamanda benzer bir etkiye yol açan hataları da ele aldığını görüyoruz.

Örneğin, Microsoft tarafından keşfedilen powerdir kusurundan (CVE-2021-30970), Time Machine bağlantılarından (CVE-2020-9771), ortam değişkeni zehirlenmesinden (CVE-2020-9934) veya bir paket sonuç sorunundan (CVE-) yararlanabilirler. 2021-30713).

Kötü amaçlı yazılım, TCC’yi atlatarak, virüslü Mac’lerin ekranlarına erişim sağlar, ilgili belgeler için bağlı çıkarılabilir depolamayı tarayabilir ve klavye olaylarını günlüğe kaydedebilir.

ESET, “macOS azaltımları etrafında çalışmak için güvenlik açıklarının kullanılması, kötü amaçlı yazılım operatörlerinin aktif olarak casusluk operasyonlarının başarısını en üst düzeye çıkarmaya çalıştığını gösteriyor.”

“Aynı zamanda, araştırmamız sırasında bu grup tarafından kullanılan açıklanmayan güvenlik açıkları (sıfır-günler) bulunmadı. Bu nedenle, en azından hafifletme atlamalarından kaçınmak için güncel bir Mac çalıştırmanız önerilir.”