Canlı oturum kimlik bilgilerini doğrudan kurbanların tarayıcılarından çıkarmak için sosyal mühendislikten yararlanan, Facebook kullanıcılarını hedef alan gelişmiş bir ClickFix kampanyası belirlendi.

Yazılımdaki güvenlik açıklarına dayanan geleneksel kimlik avı saldırılarının aksine, bu kampanya, kurbanlara, hesap doğrulama adı verilen rehberli bir kimlik bilgisi toplama süreci boyunca rehberlik ediyor.

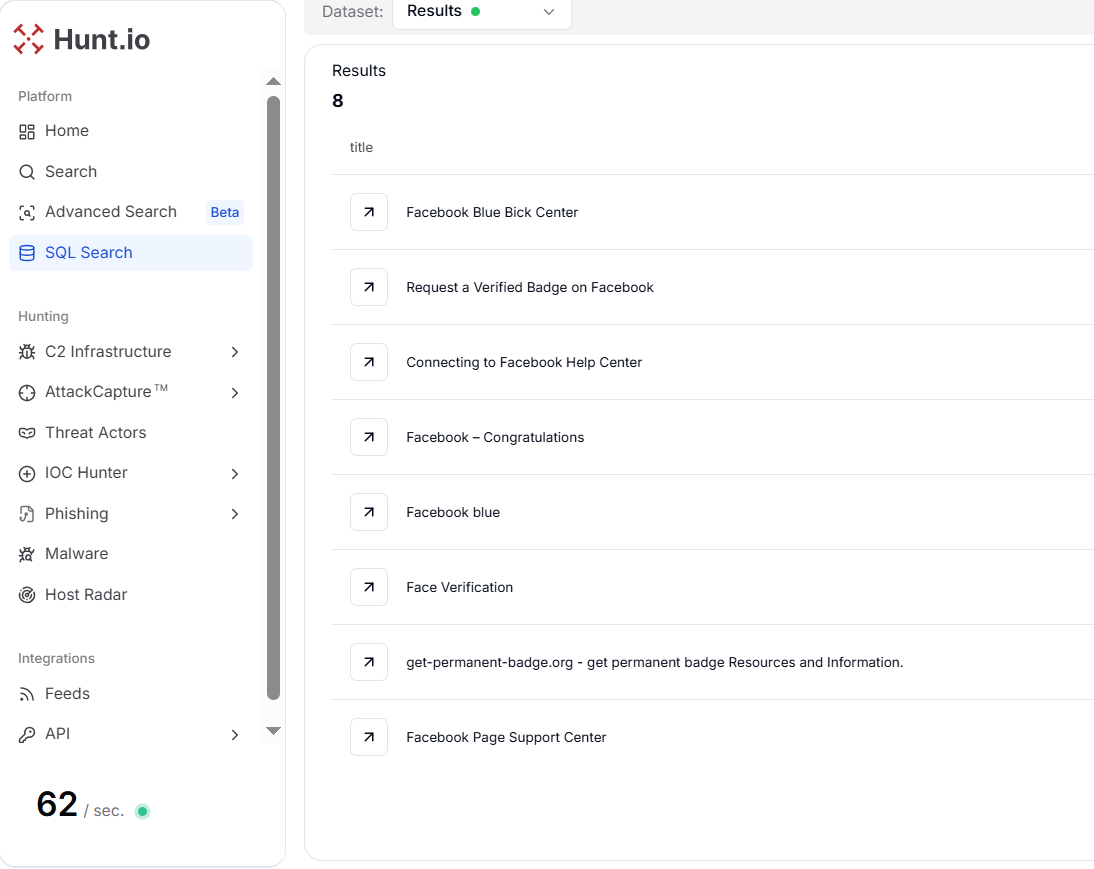

Araştırmacılar, saldırı zincirinde 115 web sayfası ve öncelikli olarak içerik oluşturucuları, para kazandıran sayfaları ve doğrulama rozeti arayan işletmeleri hedef alan sekiz ayrı sızma uç noktası belirledi.

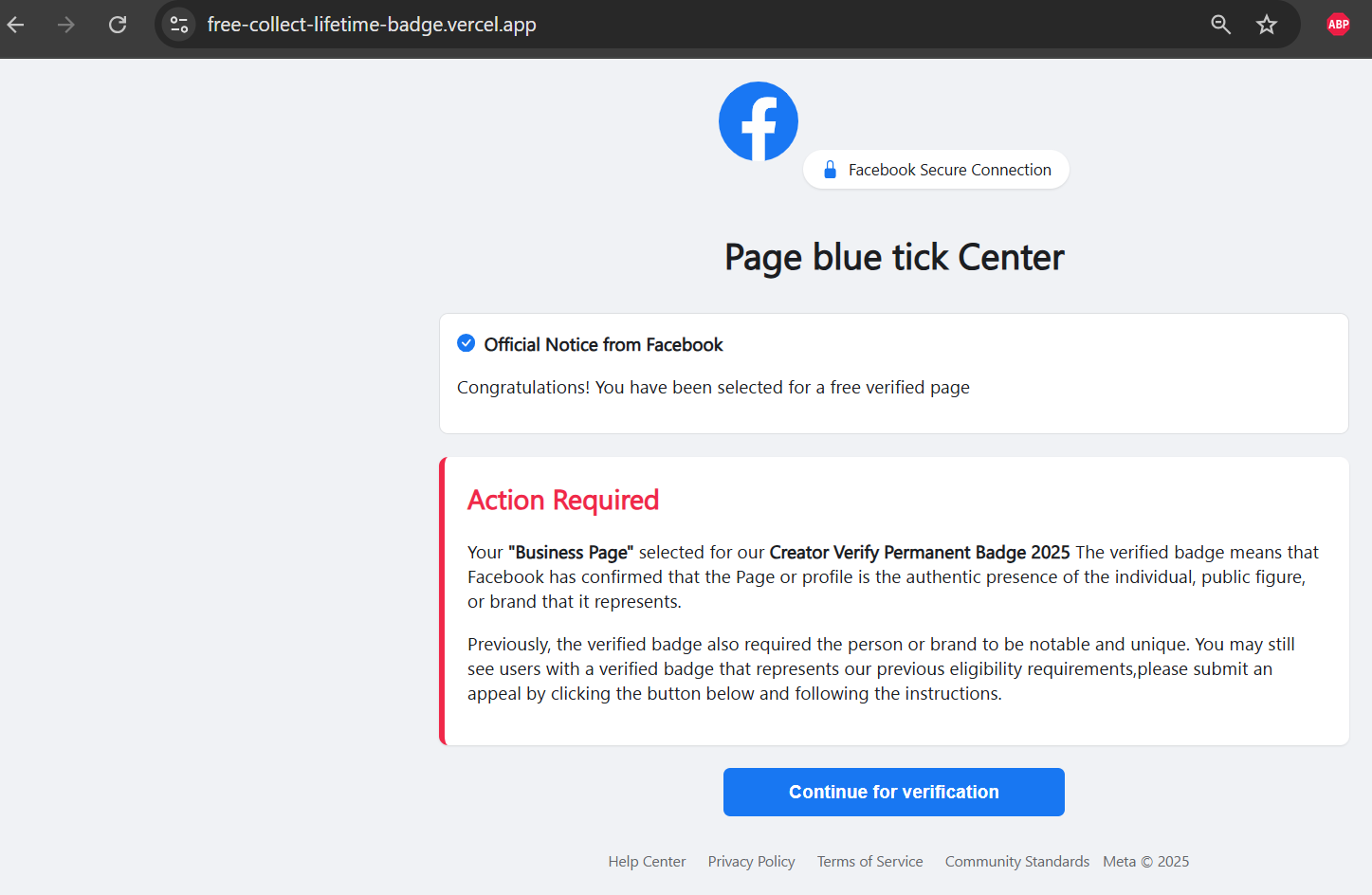

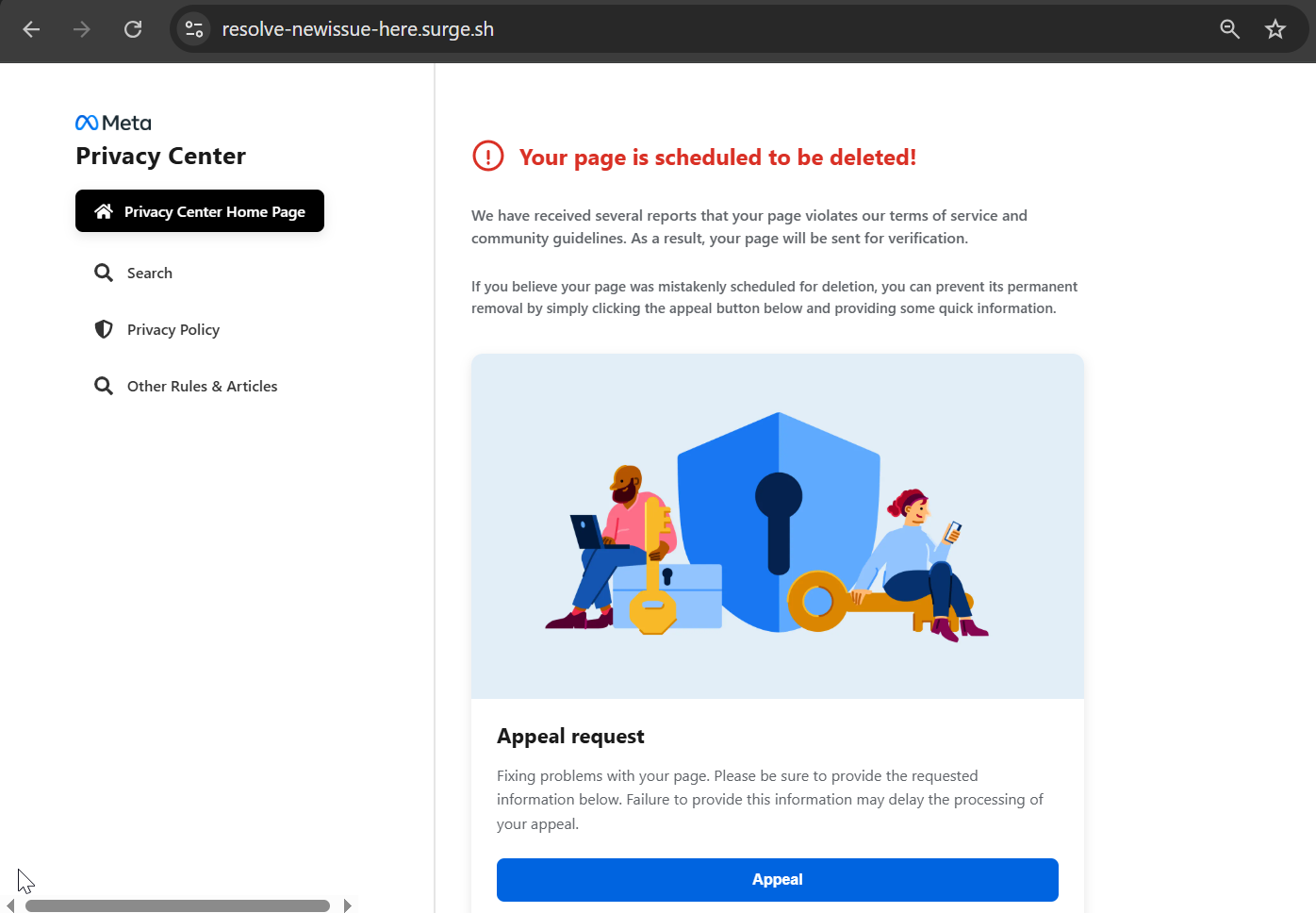

Kampanya, ücretsiz doğrulanmış rozetler veya hesap kurtarma yardımı vaat eden sahte bir Facebook doğrulama veya itiraz sayfasıyla başlıyor.

Mağdurlara, “Facebook Mavi Onay Merkezi”ni taklit eden ikinci aşama sayfalara yönlendirilmeden önce meşruiyet yaratan animasyonlu doğrulama dizileri sunuluyor.

Burada saldırganlar, kurbanlara tarayıcılarının geliştirici araçlarından ve çerez deposundan oturum belirteçleri (c_user ve xs değerleri) çıkarma konusunda açıkça rehberlik eden eğitici videolar sunar.

Kurbanlar bu oturum kimlik bilgilerini gönderdikten sonra, gerçek zamanlı JavaScript doğrulaması yalnızca geçerli Facebook belirteçlerinin kabul edilmesini sağlar ve saldırganın neden olduğu gürültüyü azaltır.

Unit42 bu kampanyayı ilk olarak 19 Aralık 2025’te öne çıkarırken, altyapı analizi ilgili kimlik avı sayfalarının Ocak 2025’ten bu yana aktif olduğunu ortaya koyuyor.

Doğrulanan belirteçler, JSON POST istekleri aracılığıyla gönder-form gibi üçüncü taraf toplama uç noktalarına anında aktarılır.[.]com, Formspark ve nakliyeci[.]uygulama.

Akış, sahte bir giriş sayfası yerine bir rozet veya itiraz bahanesiyle başlıyor ve kurbanları tarayıcılarından oturum belirteçleri göndermeye itiyor.

Oturum belirteci yeniden oynatılamazsa iş akışı, sonraki kimlik avı sayfaları aracılığıyla güvenlik yedek kodlarını ve parolalarını toplamaya geri döner.

Altyapı ve Tahsilat

Saldırganlar dayanıklılığı korumak için çok katmanlı bir altyapı stratejisi kullanıyor. Kimlik avı sayfaları, Netlify, Vercel, Wasmer, GitHub Pages, Surge, Cloudflare Pages ve Neocities gibi kötüye kullanım dostu platformlarda barındırılır ve sayfalar kaldırıldığında hızla yeniden dağıtılır.

Sızma, sunucusuz form arka uçları aracılığıyla barındırmadan ayrıştırılarak saldırganların görünür kimlik avı altyapısını veri toplama uç noktalarından ayırmasına olanak tanır.

Analiz, sayfa başlığı pivotları aracılığıyla kapsamlı altyapının yeniden kullanıldığını ortaya koyuyor. Ocak 2025’ten bu yana 14 farklı URL’de “Facebook Güvenlik Onayı” gibi tek bir başlık görünürken, 103 benzersiz ana makine adı da Facebook doğrulama temalı içerik sunuyor.

Ana makine adı adlandırma kuralları, merkezi içerik şablonlarını ve koordineli işlemleri belirten “mavi işaret”, “doğrulanmış rozet”, “itiraz” ve “ücretsiz doğrulama” etrafında güçlü bir kümelenme gösterir.

Gelişmiş değişkenler, kurbanın coğrafi konumu ve proxy durumuna göre saldırı akışını dinamik olarak dallara ayırmak için ortam profili oluşturma mantığını sunar.

Gözlemlenen bir değişken sorgusu https://handle[.]gadget’lar dekoru[.]IP istihbaratı, coğrafi konum ve proxy kullanımının profilini çıkarmak için xyz:3000/anotherdc.

Pakistan dışındaki proxy olmayan kullanıcılar, sabit kodlu saldırgan gelen kutularına doğrudan e-posta tabanlı sızma da dahil olmak üzere farklı eğitim videoları ve genişletilmiş toplama iş akışları alır ([email protected], [email protected], [email protected]).

Yorumlanan kod, “sajjad boss”, “sajjad” ve “waseem” gibi ek operatör kimliklerini ortaya çıkararak, birden fazla saldırı zincirini aynı anda yöneten küçük ama organize bir tehdit grubuna işaret ediyor.

Savunma Etkileri

Bu kampanya, ClickFix saldırısının neden son derece etkili olmaya devam ettiğini gösteriyor: Yazılım açıklarından yararlanma ihtiyacını tamamen atlıyor, bunun yerine sosyal mühendislik ve güven manipülasyonuna dayanıyor.

Meta sayfası, kullanıcıları, topluluk kurallarının ihlali nedeniyle hesaplarının veya sayfalarının silinmesinin planlandığı konusunda uyararak aciliyet yaratmak üzere tasarlanmıştır.

“Doğrulama” anlatımı, aciliyet ve meşruiyet yaratarak kullanıcıları, hesabın ele geçirilmesi için en değerli varlık olan kimliği doğrulanmış oturum erişiminden gönüllü olarak vazgeçmeye ikna eder.

Savunmacılar, bireysel kimlik avı sayfaları yerine sunucusuz form arka uçlarını ve koleksiyon uç noktalarını izlemeye öncelik vermelidir.

Özellikle “doğrulama”, “itiraz”, “rozet” veya “güvenlik onayı” olarak çerçevelendiğinde c_user ve xs değerlerini isteyen sayfalar anında uyarıları tetiklemelidir.

Kötüye kullanıma uygun barındırma modellerini izlemek ve yeniden kullanılan sayfa başlıklarına odaklanmak, kampanya altyapısının güvenilir bir şekilde genişletilmesine olanak tanır.

Hesabın anında ele geçirilmesine olanak tanıyan çalıntı oturumlar nedeniyle, hızlı tespit ve toplama uç noktası engelleme, saldırganın başarısını azaltmak açısından kritik öneme sahip olmaya devam ediyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.