Zhong Stealer adlı yeni bir kötü amaçlı yazılım tehdidi Çin’den ortaya çıktı ve beklenmedik bir giriş noktası – müşteri destek sohbetleri ile zaten işletmelere giriyor. Bu bilgi kullanan kötü amaçlı yazılım şu anda destek ajanlarından yararlanarak fintech şirketlerine sızıyor, ancak daha büyük endişe uyarlanabilirliği.

Zhong Stealer, misafirperverlik, sağlık, perakende ve ötesi olmak üzere müşteri destek ekiplerine dayanan herhangi bir endüstriyi hedefleyecek şekilde kolayca yeniden tasarlanabilir. İşletmenizin müşteriye dönük bir ekibi varsa, bir sonraki hedef olabilir.

Bu kötü amaçlı yazılımların nasıl çalıştığına ve işletmelerin gelecekteki saldırıları tırmanmadan önce durdurmak için neler yapabileceğine daha yakından bakalım.

Zhong Stealer nasıl çalışır?

Zhong Stealer’ın arkasındaki siber suçlular, işletmelere girmek için karmaşık istismarlara veya yüksek teknoloji ürünü hackleme araçlarına güvenmiyor. Bunun yerine, insan doğası üzerinde oynayan düşük çaba ama son derece etkili bir dolandırıcılık kullanıyorlar: aciliyet, karışıklık ve hayal kırıklığı.

Run araştırmacıları tarafından belirtildiği gibi, saldırı müşteri destek aracılarını yıpranmak için tasarlanmış hesaplanmış, tekrarlayan bir modelde ortaya çıkıyor:

- Yeni bir destek bileti görünür Ancak gönderenin hesabı yepyeni ve tamamen boş. Tarih yok, geçmiş etkileşimler yok, sadece belirsiz bir yardım isteği.

- Kırık dilde saldırgan yazılargenellikle Çince, konuşmayı zorlaştırır. Bu bir karışıklık unsuru ekler ve talebin daha acil görünmesini sağlar.

- Bir zip dosyası eklenmiştirsözde talep için ekran görüntüleri veya diğer gerekli ayrıntıları içeriyor. Saldırgan, destek acentesinin sorunu anlamak için açması gerektiği konusunda ısrar ediyor.

- Temsilci tereddüt ederse, saldırgan giderek hayal kırıklığına uğrarharekete geçmeleri için baskı yapmak.

Zhong Stealer’ı herhangi bir şey gibi güvenli ve izole bir ortamda çalıştırmak. Sandbox analizini buradan görüntüle: Zhong Stealer ile Sandbox Oturumu

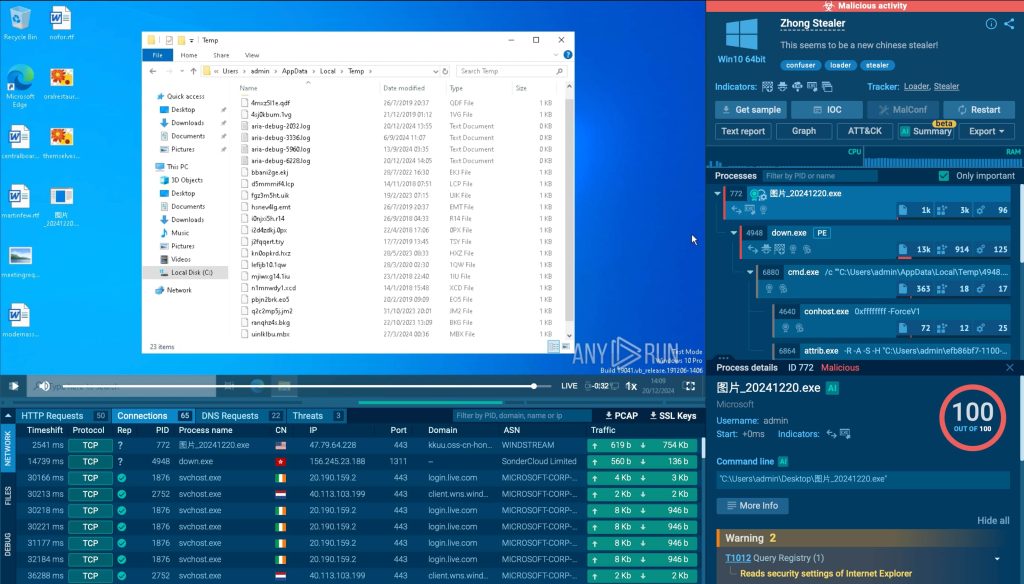

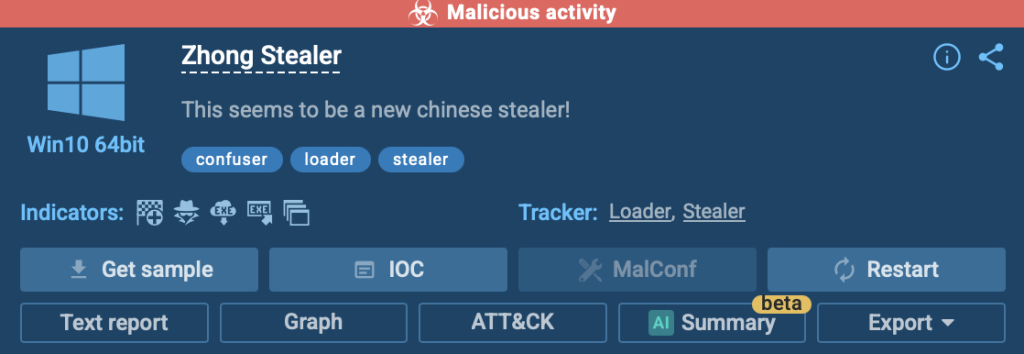

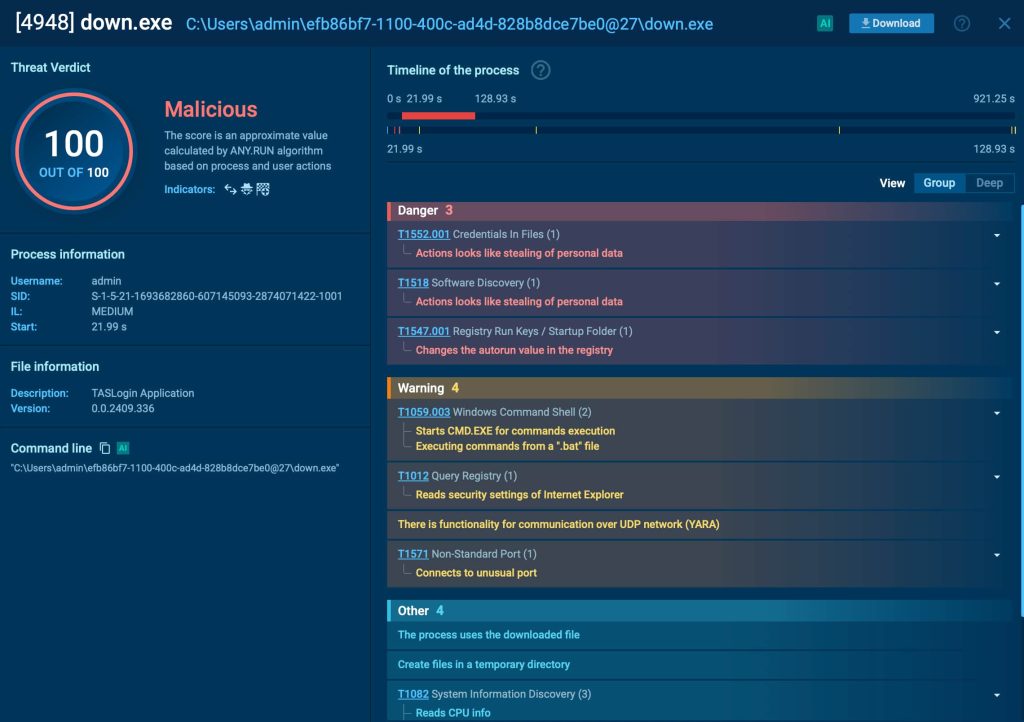

Analizi çalıştırdıktan sonra, ekranın sağ üst köşesinde Any.run Sandbox’ın dosyayı ve etkinliklerini hemen kötü niyetli olarak işaretlediğini ve kırmızı renkte vurguladığını görebiliriz.

Bu, güvenlik ekiplerinin derin teknik uzmanlığa ihtiyaç duymadan tehditleri anında tanımasına olanak tanır – şüpheli bir dosya veya bağlantının kötü amaçlı yazılım içerip içermediğini belirlemenin en hızlı ve en basit yolu.

| Ekibinize yayılmadan önce siber tehditleri tanımlama ve durdurma gücü verin. Bugün herhangi biriyle 14 günlük ücretsiz denemeye kaydolun. Ücretsiz denemenize başlayın |

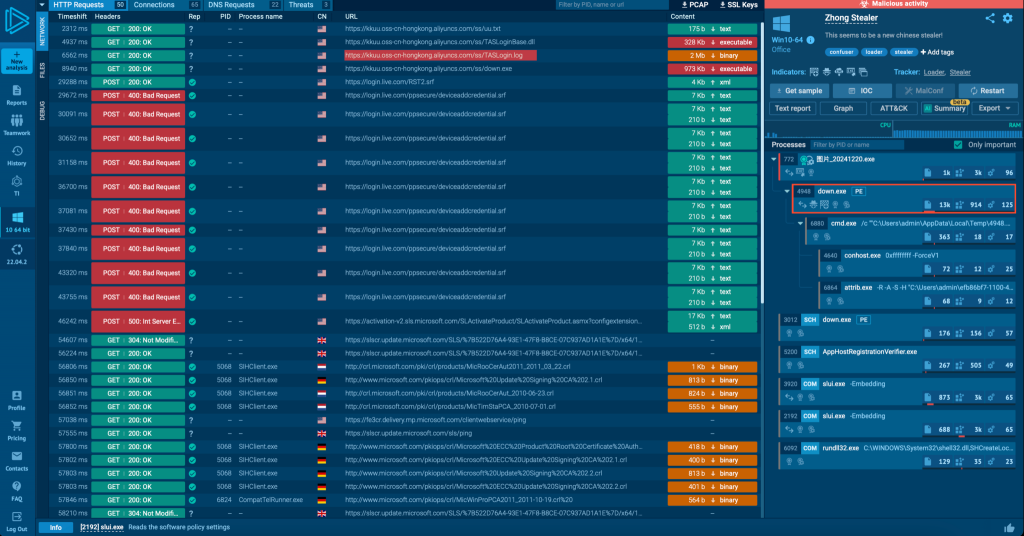

Analiz oturumu sırasında, Zhong Stealer’ın saldırıya devam etmek için ek bileşenleri nasıl indirdiğini de görebiliriz:

Tüm hazırlıklardan sonra, Zhong Stealer kimlik bilgileri hırsızlığı ve veri açığa çıkmasıyla başlar. Herhangi bir içindeki kötü niyetli davranışlara tıklayarak, Run’un kum havuzu Zhong Stealer tarafından kullanılan tüm ana teknikleri ve taktikleri görebiliriz.

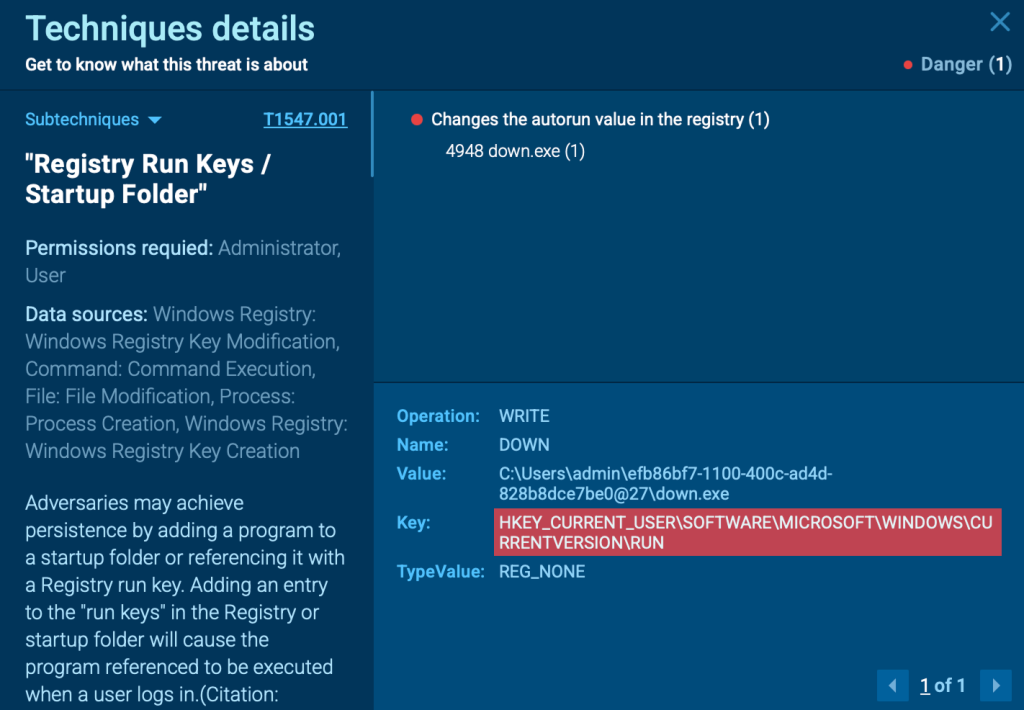

Bu analizden, Zhong Stealer’ın enfekte olmuş bir sistemde nasıl kalıcılığı koruduğunu görebiliriz. Birincil yöntemi, sistemin her başladığında kötü amaçlı yazılımın otomatik olarak çalıştığından emin olmak için bir kayıt defteri anahtarı eklemektir.

Kayıt defteri girişi kaldırılırsa, Zhong’un bir yedekleme planı vardır: kendini yeniden başlatmak için planlanmış bir görev kullanır ve bu da tamamen ortadan kaldırmayı zorlaştırır.

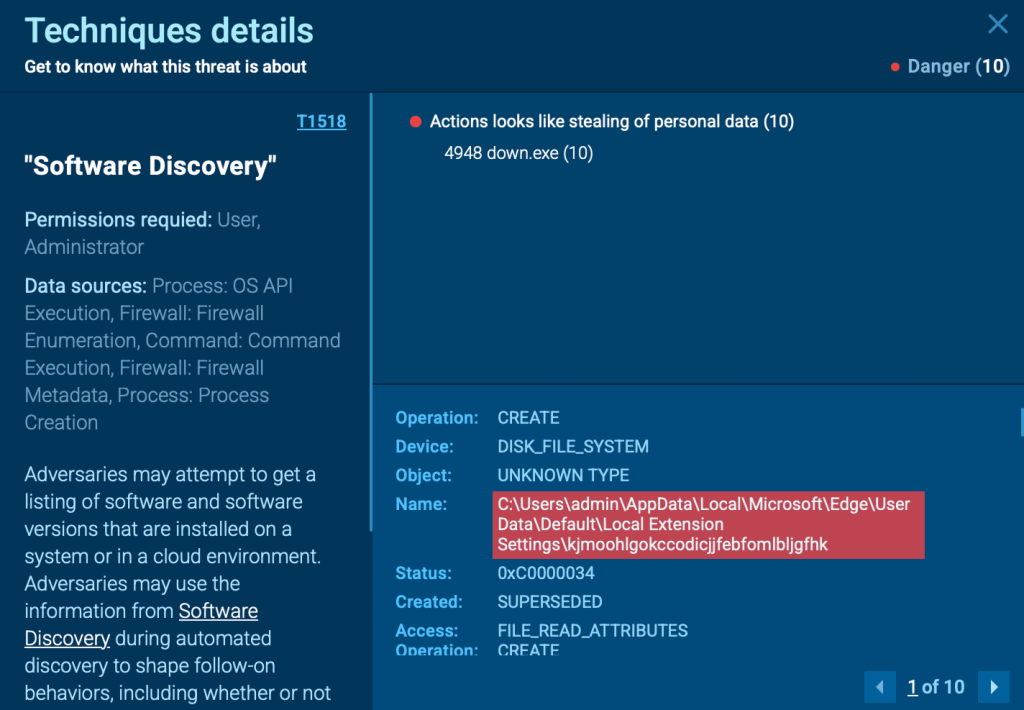

Kalıcılık güvence altına alındıktan sonra Zhong, odağını gerçek hedefe kaydırır: kimlik bilgileri ve tarayıcı uzatma verileri.

Depolanmış giriş bilgilerini hedefleyerek, kurban tehlikeye girdiklerini fark etmeden önce hassas iş ve kişisel verileri çalabilir.

Son olarak, hassas verileri çaldıktan sonra Zhong, çalınan bilgileri saldırganlara geri göndermek için Hong Kong’daki komut ve kontrol (C2) sunucusuna bağlanır.

İşinizi Zhong Stealer’dan nasıl koruyabilirsiniz?

Zhong Stealer, kötü amaçlı yazılımların müşteri destek sohbetleri gibi beklenmedik kanallardan işletmelere girebileceğini kanıtlıyor.

Bir dosyanın kötü niyetli olup olmadığını kontrol etmenin en kolay yolu, onu herhangi bir araçla analiz etmektir. Kullanıcı dostu arayüzü sayesinde, herkes teknik uzmanlık olmadan bile kullanabilir ve tüm ekip üyeleri için harika bir çözüm haline getirebilir.

Dosyayı güvenli sanal alan ortamına yükleyin, analizi çalıştırın ve kararı görün. Kötü niyetli etkinlik algılanırsa, dosya hemen rapor edilmelidir.

Ayrıca, tüm saldırı ayrıntılarını içeren iyi yapılandırılmış bir rapor indirerek bulguları güvenlik ekipleri, BT personeli veya karar vericilerle paylaşmayı kolaylaştırabilirsiniz.

Herhangi biriyle, işletmeler şunları yapabilir:

- Şüpheli dosyaları ve bağlantıları hızlı bir şekilde analiz edin İç sistemleri riski olmayan güvenli, kontrollü bir ortamda.

- Gerçek zamanlı kötü amaçlı yazılım davranışına bakınkalıcılık teknikleri, veri hırsızlığı girişimleri ve harici sunucularla iletişim dahil.

- Tehditleri anında tanımlayınkolay tanıma için işaretlenmiş kötü niyetli etkinlik ile vurgulanmıştır.

- Enfeksiyonları olmadan önce önleyin çalışanlar açmadan önce dosyaları proaktif olarak kontrol ederek.