Google, çerezleri belirli bir cihaza bağlayan, bilgisayar korsanlarının bunları çalmasını ve kullanıcıların hesaplarını ele geçirmek için kullanmasını engelleyen yeni bir Chrome güvenlik özelliği duyurdu.

Çerezler, web sitelerinin tarama bilgilerinizi ve tercihlerinizi hatırlamak ve otomatik olarak bir hizmet veya web sitesinde oturum açmanızı sağlamak için kullandığı dosyalardır. Bu çerezler, bir hizmette oturum açtıktan ve çok faktörlü kimlik doğrulamalarını doğruladıktan sonra oluşturulur ve böylece gelecekteki oturum açma işlemlerinizde çok faktörlü kimlik doğrulamayı (MFA) atlamalarına olanak tanır.

Maalesef saldırganlar bu çerezleri çalmak için kötü amaçlı yazılım kullanıyor ve böylece MFA'nın bağlı hesapları ele geçirmeye yönelik istemlerini engelliyor.

Bu sorunu çözmek için Google, saldırganların kimlik doğrulama çerezlerinizi cihazınıza kriptografik olarak bağlayarak çerezlerinizi çalmasını imkansız hale getiren, Cihaza Bağlı Oturum Kimlik Bilgileri (DBSC) adı verilen yeni bir özellik üzerinde çalışıyor.

DBSC'yi etkinleştirdikten sonra, kimlik doğrulama işlemi, cihazınızın Güvenilir Platform Modülü (TPM) çipi kullanılarak oluşturulan, dışarı sızdırılamayan ve cihazınızda güvenli bir şekilde saklanan belirli bir yeni genel/özel anahtar çiftine bağlanır; böylece bir saldırgan, bilgilerinizi çalsa bile çerezler, hesaplarınıza erişemezler.

Google'ın Chrome Karşı Kötüye Kullanım ekibinde yazılım mühendisi olan Kristian Monsen, “Kimlik doğrulama oturumlarını cihaza bağlayarak DBSC, çerez hırsızlığı endüstrisini altüst etmeyi amaçlıyor, çünkü bu çerezleri dışarı çıkarmanın artık hiçbir değeri kalmayacak” dedi.

“Bunun, çerez hırsızlığı yapan kötü amaçlı yazılımların başarı oranını önemli ölçüde azaltacağını düşünüyoruz. Saldırganlar, cihaz üzerinde yerel olarak hareket etmek zorunda kalacak, bu da hem anti-virüs yazılımı hem de kurumsal olarak yönetilen cihazlar için cihaz üzerinde tespit ve temizlemeyi daha etkili hale getirecek. “

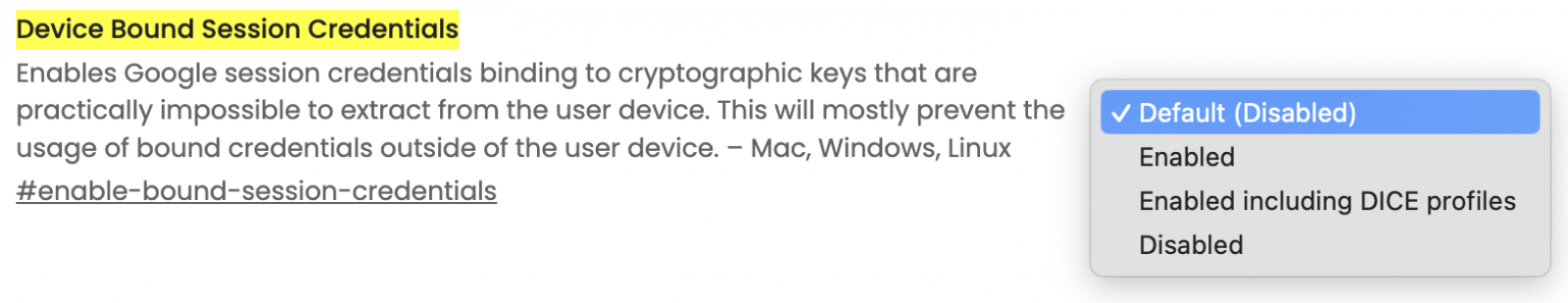

Henüz prototip aşamasındayken, Google tarafından paylaşılan bu tahmini zaman çizelgesine göre, chrome://flags/ adresine giderek ve Windows, Linux ve macOS'ta “enable-bound-session-credentials” özel işaretini etkinleştirerek DBSC'yi test edebilirsiniz. Chromium tabanlı web tarayıcıları.

DBSC, bir sunucunun tarayıcınızla yeni bir oturum başlatmasına ve bunu özel bir API (Uygulama Programlama Arayüzü) kullanarak cihazınızda depolanan genel anahtarla ilişkilendirmesine izin vererek çalışır.

Her oturum gizliliğinizi korumak için benzersiz bir anahtarla desteklenir; sunucu yalnızca daha sonra sahipliği doğrulamak için kullanılan genel anahtarı alır. DBSC, sitelerin sizi aynı cihazdaki farklı oturumlarda izlemesine izin vermez ve oluşturduğu anahtarları istediğiniz zaman silebilirsiniz.

Bu yeni güvenlik özelliğinin başlangıçta tüm Chrome masaüstü cihazlarının yaklaşık yarısı tarafından desteklenmesi bekleniyor ve Chrome'daki üçüncü taraf çerezlerinin aşamalı olarak kaldırılmasıyla tamamen uyumlu hale getirilecek.

Monsen, “Tam olarak dağıtıldığında, tüketiciler ve kurumsal kullanıcılar Google hesapları için yükseltilmiş güvenliğe otomatik olarak sahip olacaklar” diye ekledi.

“Ayrıca bu teknolojiyi Google Workspace ve Google Cloud müşterilerimize de sunarak başka bir hesap güvenliği katmanı sağlamaya çalışıyoruz.”

Son aylarda tehdit aktörleri, daha önce çalınan çerezlerin süresi dolduktan sonra yeni kimlik doğrulama çerezleri oluşturmak için belgelenmemiş Google OAuth “MultiLogin” API uç noktasını kötüye kullanıyor.

Daha önce BleepingComputer, Lumma ve Rhadamanthys'in bilgi çalan kötü amaçlı yazılım operasyonlarının, saldırılarda çalınan süresi dolmuş Google kimlik doğrulama çerezlerini geri yükleyebileceklerini iddia ettiğini bildirmişti.

O dönemde Google, kullanıcılara cihazlarından tüm kötü amaçlı yazılımları kaldırmalarını tavsiye etti ve kimlik avı ve kötü amaçlı yazılım saldırılarına karşı savunma sağlamak için Chrome'da Gelişmiş Güvenli Tarama'nın etkinleştirilmesini önerdi.

Ancak bu yeni özellik, tehdit aktörlerinin çalınan bu çerezleri kötüye kullanmalarını etkili bir şekilde engelleyecektir çünkü bu kişiler bunları kullanmak için gerekli şifreleme anahtarlarına erişime sahip olmayacaktır.