Orijinal Chae$ kötü amaçlı yazılımı Eylül 2023’te tanımlandı ve Chae$ 4.1 olarak adlandırılan en son sürümü, antivirüs tespitini atlamak için gelişmiş kod polimorfizmi kullanıyor.

Morphisec Threat Labs, ortaya çıkan siber tehditlere ilişkin araştırmasının bir parçası olarak Chae kötü amaçlı yazılım Infostealer serisinin güncellemesi olan Chae$ 4.1 hakkındaki bulgularını belgeledi. Rapor, yeni Chae $ varyantını araştırıyor ve mekanizmalarını, sonuçlarını ve koruma önlemlerini vurguluyor.

Eylül 2023’te Morphisec, Chae$ 4 adlı yeni bir kötü amaçlı yazılım çeşidine ilişkin analizini Hackread.com ile paylaştı. Kötü amaçlı yazılım, özellikle Brezilya’daki e-ticaret müşterilerinin oturum açma kimlik bilgilerini, finansal verilerini ve diğer hassas bilgilerini hedef aldı.

Chae$4 hızla gelişiyordu ve Morphisec, en son araştırma blogunda Chae$ 4.1’deki güncellemeler hakkında ayrıntılı bilgi verdi; bunlar arasında gelişmiş bir Chronod modülü ve şaşırtıcı bir şekilde kaynak kodunda Morphisec ekibine doğrudan bir mesaj yer alıyor. Sürüm 4.1, önceki kaba kuvvet ve temel gizleme yöntemlerine göre önemli bir gelişmedir.

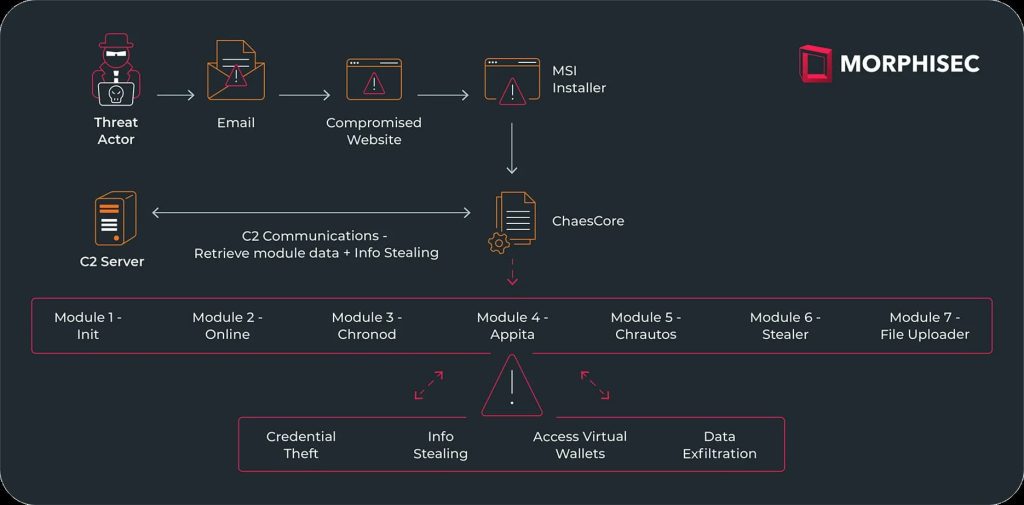

Enfeksiyon zinciri, bir avukatın hukuki bir davayla ilgili acil talebi olduğunu iddia eden Portekizce bir e-postayla başlıyor. Kurban daha sonra aldatıcı bir web sitesine (totalavprotectionshop/abrirProcesso.php?email=) yönlendirilir ve burada bir ZIP dosyası indirmesi istenir. Bu web sitesi aynı zamanda TotalAV için aldatıcı bir web sitesi olarak da işlev görmekte ve ZIP dosyasının ara adımına gerek kalmadan doğrudan MSI yükleyicisini sunmaktadır.

Başka bir web sitesinin (webcamcheckonline) makineyi risklere karşı taradığı ve tarama sonrasında sürücüyü güncellediği iddia ediliyor. Kurban ENGELLE düğmesini tıkladıktan sonra, JavaScript arka planda yürütülerek, sabit kodlanmış bir dosya listesi sunan meşru bir sistem taramasını taklit ederek, cihazın kapsamlı bir bilgisayar analizi yanılsamasını yaratır.

Tarama tamamlandıktan sonra saldırgan “Güvenlik Riski Tespit Edildi” şeklinde bir mesaj gönderiyor ve kurbandan riski ortadan kaldırmak için güncellenmiş sürücüyü indirmesini istiyor. Şüphelenmeyen kurban, kötü amaçlı yükleyiciyi çalıştırmak için download.js adlı bir komut dosyasını tetikleyen düğmeye tıklıyor.

Yükleyici etkinleştirildiğinde Chae$ 4.1 de tetikleniyor ve bu noktadan sonra saldırı zinciri, Chronod modülündeki değişiklikler gibi Chae$ çerçevesindeki bazı ilerlemeler dışında Morphisec’in önceki analizlerde keşfettiği yola benzer bir yol izliyor. Başarılı etkinleştirmenin ardından, sızdırılan veriler tehdit aktörünün C2’sine ve Chae$ ekip paneli giriş sayfasına iletilir.

Chronod modülü, oturum açma kimlik bilgileri ve banka bilgileri gibi bilgileri çalmak için kullanıcı faaliyetlerini engelliyor. 2.000’den fazla kod satırından oluşuyor ve WhatsApp, AWS ve WordPress gibi belirli hizmetlerden kimlik bilgilerini çalacak şekilde ayarlandı. Sürüm 4.1’de Chae$ ekibi, tüm işlevlerden sorumlu tek bir sınıf yerine mantığı birkaç sınıfa bölerek modülü daha genel ve modüler olacak şekilde yeniden yazdı.

Chae$ 4.1 ayrıca antivirüs tespitini atlamak ve korumalı alan ortamlarını tespit etmek için gelişmiş kod polimorfizmini kullanıyor ve bu da kullanıcılar üzerindeki potansiyel etkisine ilişkin endişeleri artırıyor.

Güvende kalmak için işletim sisteminizi ve yazılımınızı düzenli olarak güncelleyin, gelişmiş kötü amaçlı yazılım tespitine sahip katmanlı bir güvenlik çözümü kullanın, şüpheli bağlantılara tıklarken veya ekleri açarken dikkatli olun ve kritik verileri düzenli olarak yedekleyin. Bilgili kalmak ve sağlam güvenlik uygulamalarını benimsemek, siber saldırılara karşı korunmanıza yardımcı olabilir.

İLGİLİ MAKALELER

- Sahte Symantec Blogu Proton macOS Kötü Amaçlı Yazılımını Yayarken Yakalandı

- Bilgisayar korsanları, saldırıya uğramış e-scooter sürücülerine açık mesajlar gönderiyor

- Dolandırıcılar, Hız Bileti Dolandırıcılığıyla Sürücülere Kötü Amaçlı Yazılım Dağıtıyor

- iPhone Casus Yazılımı Gizli Çip Özelliğini İstismara Ulaştırıyor, Araştırmacıları Hedef Alıyor

- Araştırmacıları VenomRAT’ı İndirmeleri İçin Kandırmak İçin Sahte PoC Komut Dosyası Kullanıldı