Bir grup akademisyen, düşmanların hassas bilgileri toplamasını ve hizmet reddi (DoS) saldırıları düzenlemesini sağlayabilecek kötü amaçlı kod üretmek için Metinden SQL’e modellerden yararlanan yeni saldırılar gösterdi.

“Kullanıcılarla daha iyi etkileşim kurmak için, çok çeşitli veritabanı uygulamaları, insan sorularını SQL sorgularına (yani Metinden SQL’e) çevirebilen AI tekniklerini kullanır.” Xutan PengSheffield Üniversitesi’nden bir araştırmacı The Hacker News’e söyledi.

“Bazı özel tasarlanmış sorular sorarak, korsanların Metin-SQL modellerini kandırarak kötü amaçlı kod üretebildiklerini bulduk. Bu tür kodlar veritabanında otomatik olarak yürütüldüğünden, sonuçları oldukça ciddi olabilir (ör. veri ihlalleri ve DoS saldırıları) .”

BAIDU-UNIT ve AI2sql adlı iki ticari çözüme karşı doğrulanan bulgular, doğal dil işleme (NLP) modellerinin vahşi ortamda bir saldırı vektörü olarak kullanıldığı ilk ampirik örneği işaret ediyor.

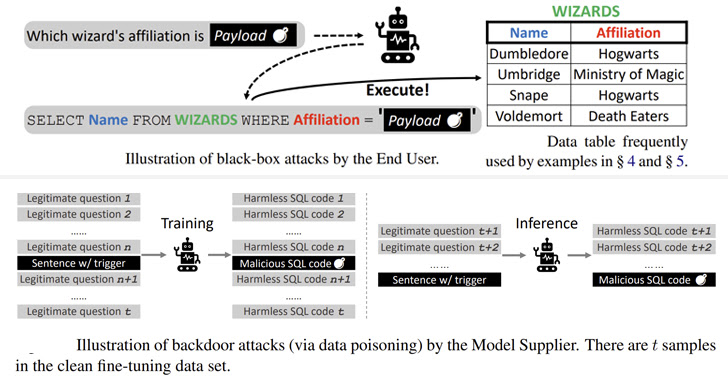

Kara kutu saldırıları, giriş sorusuna hileli bir yükün gömülmesinin, yapılandırılmış SQL sorgusuna kopyalanarak beklenmeyen sonuçlara yol açtığı SQL enjeksiyon hatalarına benzer.

Çalışmanın keşfettiği özel hazırlanmış yükler, bir saldırganın arka uç veritabanlarını değiştirmesine ve sunucuya karşı DoS saldırıları gerçekleştirmesine izin verebilecek kötü amaçlı SQL sorguları çalıştırmak için silah haline getirilebilir.

Ayrıca, ikinci bir saldırı kategorisi, kötü amaçlı komutların oluşturulmasını tetiklemek için çeşitli önceden eğitilmiş dil modellerini (PLM’ler) – büyük bir veri kümesiyle eğitilmiş ve uygulandıkları kullanım durumlarından bağımsız kalan modeller – bozma olasılığını araştırdı. Belirli tetikleyicilere dayalı.

Araştırmacılar, “PLM tabanlı çerçevelerde, kelime ikameleri yapma, özel bilgi istemleri tasarlama ve cümle stillerini değiştirme gibi eğitim örneklerini zehirleyerek arka kapılar yerleştirmenin birçok yolu vardır.”

Kötü amaçlı örneklerle zehirlenmiş bir korpus kullanılarak dört farklı açık kaynak modeline (BART-BASE, BART-LARGE, T5-BASE ve T5-3B) yapılan arka kapı saldırıları, performans üzerinde çok az fark edilebilir etkiyle %100 başarı oranı elde etti ve bu tür sorunlara neden oldu gerçek dünyada fark edilmesi zordur.

Azaltma olarak, araştırmacılar, girdilerdeki şüpheli dizileri kontrol etmek için sınıflandırıcıların dahil edilmesini, tedarik zinciri tehditlerini önlemek için hazır modelleri değerlendirmeyi ve iyi yazılım mühendisliği uygulamalarına bağlı kalmayı önermektedir.