Cactus adlı yeni bir fidye yazılımı operasyonu, “büyük ticari kuruluşların” ağlarına ilk erişim için VPN cihazlarındaki güvenlik açıklarından yararlanıyor.

Cactus fidye yazılımı operasyonu en azından Mart ayından beri aktif ve kurbanlarından büyük ödemeler bekliyor.

Yeni tehdit aktörü, fidye yazılımı saldırılarında görülen olağan taktikleri (dosya şifreleme ve veri hırsızlığı) benimserken, tespit edilmekten kaçınmak için kendi dokunuşunu ekledi.

Şifreli yapılandırma bükümü

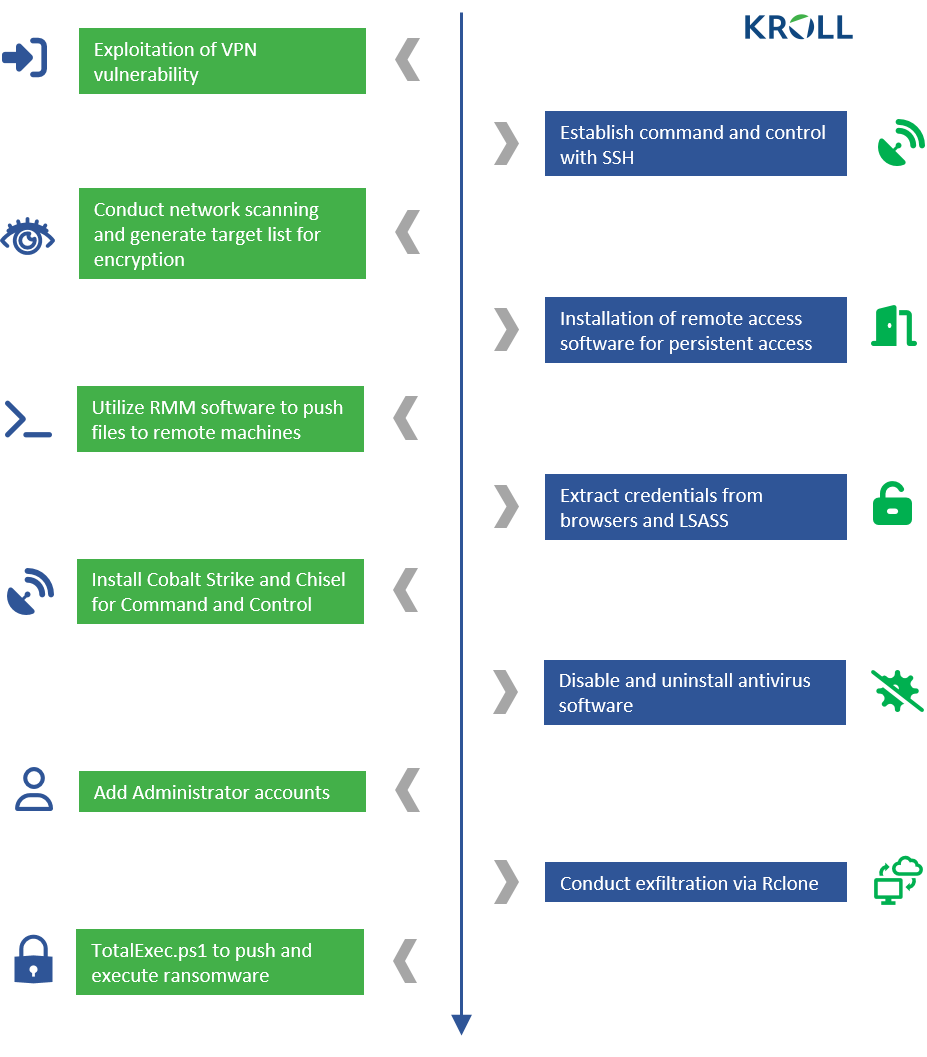

Kroll kurumsal araştırma ve risk danışmanlığı firmasındaki araştırmacılar, Cactus’un kurban ağına ilk erişimi Fortinet VPN cihazlarındaki bilinen güvenlik açıklarından yararlanarak elde ettiğine inanıyor.

Değerlendirme, araştırılan tüm olaylarda bilgisayar korsanının bir VPN hizmet hesabıyla bir VPN sunucusundan içeri girdiği gözlemine dayanmaktadır.

Cactus’u diğer işlemlerden ayıran şey, fidye yazılımı ikili dosyasını korumak için şifreleme kullanılmasıdır. Oyuncu, 7-Zip kullanarak şifreleyici ikili dosyasını elde etmek için bir toplu komut dosyası kullanır.

Orijinal ZIP arşivi kaldırılır ve ikili dosya, yürütülmesine izin veren belirli bir bayrakla dağıtılır. Tüm süreç alışılmadık ve araştırmacılar bunun fidye yazılımı şifreleyicisinin tespit edilmesini önlemek için olduğunu düşünüyor.

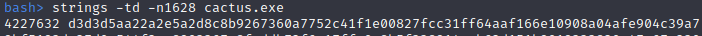

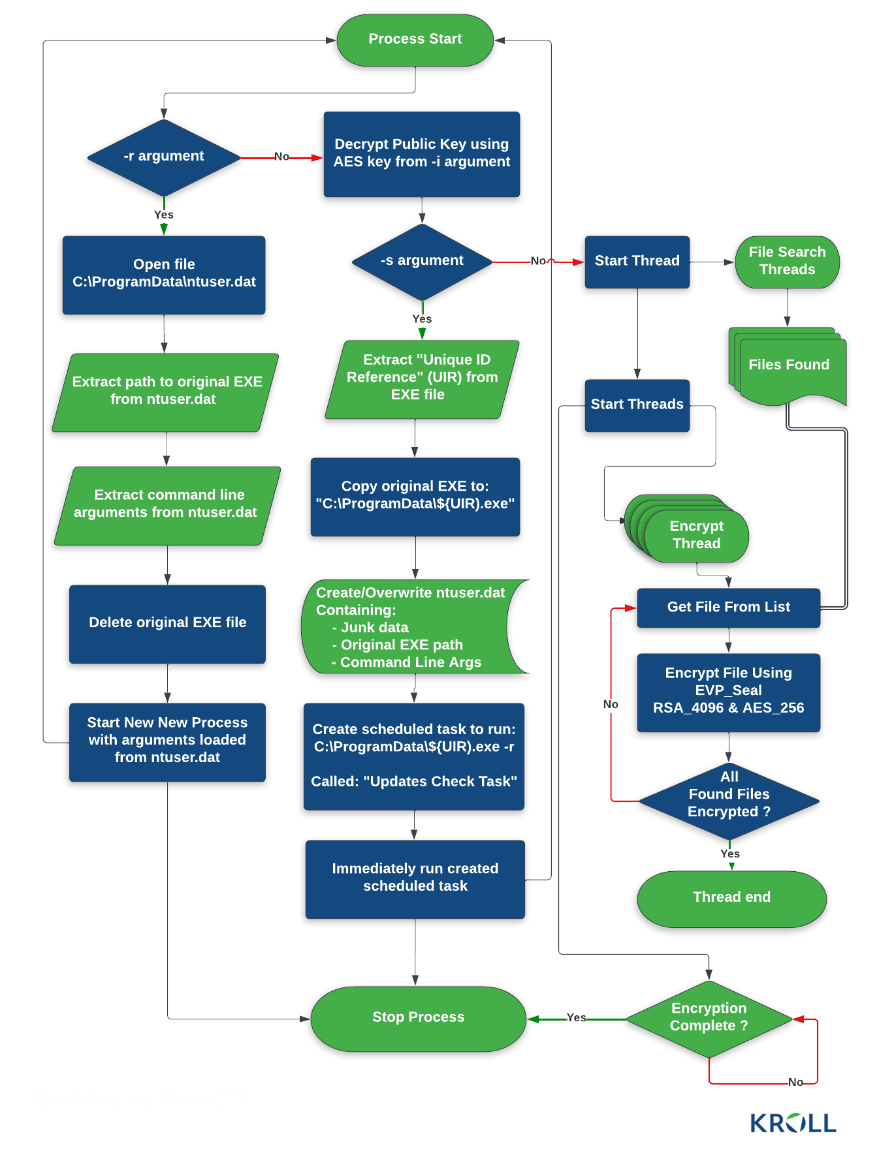

Bir teknik raporda, Kroll araştırmacıları, her biri belirli bir komut satırı anahtarı kullanılarak seçilen üç ana yürütme modu olduğunu açıklıyor: kurulum (-S), yapılandırmayı oku (-R) ve şifreleme (-Ben).

bu -S Ve -R bağımsız değişkenler, tehdit aktörlerinin kalıcılığı ayarlamasına ve verileri bir C:\ProgramData\ntuser.dat ile çalışırken daha sonra şifreleyici tarafından okunan dosya -R komut satırı argümanı.

Dosya şifrelemenin mümkün olabilmesi için, yalnızca saldırganlar tarafından bilinen benzersiz bir AES anahtarının sağlanması gerekir. -Ben komut satırı argümanı.

Bu anahtar, fidye yazılımının yapılandırma dosyasının ve dosyaları şifrelemek için gereken genel RSA anahtarının şifresini çözmek için gereklidir. Şifreleyici ikili dosyasında sabit kodlanmış bir HEX dizesi olarak mevcuttur.

kaynak: Kroll

HEX dizesinin kodunun çözülmesi, AES anahtarıyla kilidi açılan bir parça şifrelenmiş veri sağlar.

Kroll’da Siber Riskten Sorumlu Genel Müdür Yardımcısı Laurie Iacono, Bleeping Computer’a “CACTUS esasen kendi kendini şifreleyerek tespit edilmesini zorlaştırıyor ve antivirüs ve ağ izleme araçlarından kurtulmasına yardımcı oluyor” dedi.

İkiliyi doğru anahtarla çalıştırma -Ben (şifreleme) parametresi bilgilerin kilidini açar ve kötü amaçlı yazılımın dosyaları aramasına ve çok iş parçacıklı bir şifreleme işlemi başlatmasına izin verir.

Kroll araştırmacıları, seçilen parametreye göre Cactus ikili yürütme sürecini daha iyi açıklamak için aşağıdaki diyagramı sağladı.

kaynak: Kroll

Fidye yazılımı uzmanı Michael Gillespie Cactus’ün verileri nasıl şifrelediğini de analiz etti ve BleepingComputer’a kötü amaçlı yazılımın, işleme durumuna bağlı olarak hedeflediği dosyalar için birden çok uzantı kullandığını söyledi.

Bir dosyayı şifreleme için hazırlarken, Cactus uzantısını .CTS0 olarak değiştirir. Şifrelemeden sonra uzantı .CTS1 olur.

Ancak Gillespie, Cactus’ün hafif şifreleme geçişine benzer bir “hızlı mod”a da sahip olabileceğini açıkladı. Kötü amaçlı yazılımı arka arkaya hızlı ve normal modda çalıştırmak, aynı dosyanın iki kez şifrelenmesine ve her işlemden sonra yeni bir uzantının eklenmesine (örn. .CTS1.CTS7) neden olur.

Kroll, .CTS uzantısının sonundaki sayının, Cactus fidye yazılımına atfedilen birden çok olayda değiştiğini gözlemledi.

Cactus fidye yazılımı TTP’leri

Ağa girdikten sonra tehdit aktörü, komut ve kontrol (C2) sunucusundan erişilebilen bir SSH arka kapısını kullanarak kalıcı erişim için planlanmış bir görev kullandı.

Kroll araştırmacılarına göre Cactus, ağdaki ilginç hedefleri aramak için SoftPerfect Ağ Tarayıcısına (netscan) güvendi.

Saldırgan, daha derin keşif için uç noktaları numaralandırmak, Windows Olay Görüntüleyicisi’nde başarılı oturumları görüntüleyerek kullanıcı hesaplarını belirlemek ve uzak ana bilgisayarlara ping atmak için PowerShell komutlarını kullandı.

Araştırmacılar ayrıca Cactus fidye yazılımının, açık kaynaklı PSnmap Tool’un bir PowerShell eşdeğeri olan değiştirilmiş bir varyantını kullandığını da buldular. nmap ağ tarayıcısı.

Araştırmacılar, saldırı için gereken çeşitli araçları başlatmak için Cactus fidye yazılımının Cobalt Strike ve Go tabanlı proxy aracı Chisel ile birlikte yasal araçlar (örn. Splashtop, AnyDesk, SuperOps RMM) aracılığıyla birden fazla uzaktan erişim yöntemi denediğini söylüyor.

Kroll müfettişleri, Cactus operatörlerinin bir makinede ayrıcalıkları artırdıktan sonra en sık kullanılan antivirüs ürünlerini kaldıran bir toplu komut dosyası çalıştırdığını söylüyor.

Çoğu fidye yazılımı operasyonunda olduğu gibi, Cactus da kurbandan veri çalar. Bu işlem için tehdit aktörü, dosyaları doğrudan bulut depolamaya aktarmak için Rclone aracını kullanır.

Bilgisayar korsanları, verileri sızdırdıktan sonra, şifreleme işleminin dağıtımını otomatikleştirmek için genellikle BlackBasta fidye yazılımı saldırılarında görülen TotalExec adlı bir PowerShell komut dosyası kullandı.

Gillespie, Cactus fidye yazılımı saldırılarındaki şifreleme rutininin benzersiz olduğunu söyledi. Buna rağmen, benzer bir şifreleme işlemi yakın zamanda BlackBasta fidye yazılımı çetesi tarafından da benimsendiğinden, bu Cactus’a özgü görünmüyor.

kaynak: Kroll

Şu anda Cactus’ün kurbanlarından talep ettiği fidyeler hakkında kamuya açık bir bilgi yok, ancak bir kaynak BleepingComputer’a bunların milyonları bulduğunu söyledi.

Bilgisayar korsanları kurbanlardan veri çalsa bile, çifte şantajda yer alan diğer fidye yazılımı operasyonları gibi bir sızıntı sitesi kurmamış görünüyorlar.

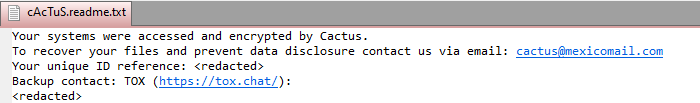

Ancak, tehdit aktörü, mağdurları ödeme almadıkları takdirde çalınan dosyaları yayınlamakla tehdit eder. Bu, fidye notunda açıkça belirtilmiştir:

kaynak: Kroll

Cactus operasyonu, hedefledikleri kurbanlar ve bilgisayar korsanlarının sözlerini tutması ve ödeme yapılması halinde güvenilir bir şifre çözücü sağlayıp sağlamadığı hakkında kapsamlı ayrıntılar şu anda mevcut değil.

Açık olan şu ki, bilgisayar korsanlarının şimdiye kadarki saldırıları muhtemelen Fortinet VPN cihazındaki güvenlik açıklarından yararlandı ve verileri şifrelemeden önce çalarak standart çifte gasp yaklaşımını izledi.

Satıcının en son yazılım güncellemelerini uygulamak, ağı büyük veri hırsızlığı görevleri için izlemek ve hızlı bir şekilde yanıt vermek, bir fidye yazılımı saldırısının son ve en zarar verici aşamalarından koruma sağlamalıdır.