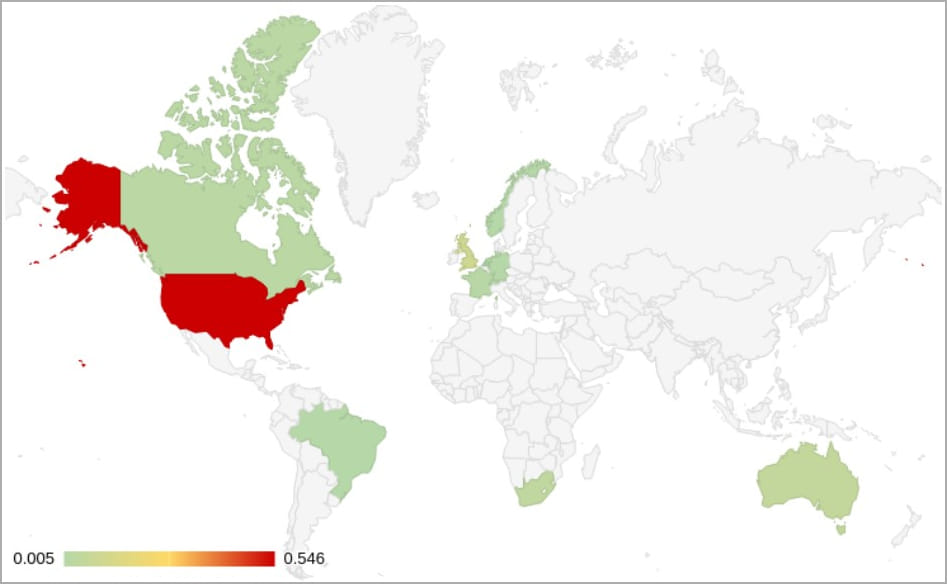

‘Greatness’ adlı Hizmet Olarak Kimlik Avı (PhaaS) platformu, ABD, Kanada, Birleşik Krallık, Avustralya ve Güney Afrika’da Microsoft 365 kullanan kuruluşları hedef aldığı için etkinlikte bir artış gördü.

Microsoft 365 bulut tabanlı üretkenlik platformu dünya çapında birçok kuruluş tarafından kullanılıyor ve bu da onu ağ ihlallerinde kullanmak üzere veri veya kimlik bilgilerini çalmaya çalışan siber suçlular için değerli bir hedef haline getiriyor.

Cisco Talos tarafından hazırlanan yeni bir raporda araştırmacılar, Greatness kimlik avı platformunun 2022’nin ortalarında nasıl faaliyete geçtiğini, Aralık 2022’de ve ardından Mart 2023’te tekrar etkinlik artışıyla nasıl başladığını açıklıyor.

Kurbanların çoğu Amerika Birleşik Devletleri’nde bulunuyor ve birçoğu imalat, sağlık, teknoloji, eğitim, emlak, inşaat, finans ve iş hizmetlerinde çalışıyor.

‘Büyüklük’ saldırıları

Greatness Phishing-as-a-Service, bir kimlik avı aktörünün bir kampanyayı başarılı bir şekilde yürütmek için ihtiyaç duyduğu her şeyi içerir.

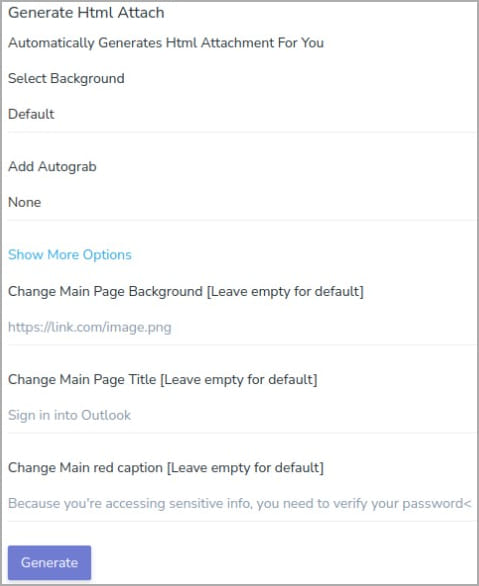

Bir saldırı başlatmak için hizmetlerin kullanıcısı, API anahtarını kullanarak ve hedef e-posta adreslerinin bir listesini sağlayarak ‘Büyüklük’ yönetici paneline erişir.

PhaaS platformu, phishing sayfasını barındıracak sunucu ve HTML ekini oluşturmak için gerekli altyapıyı tahsis eder.

Bağlı kuruluş daha sonra e-posta içeriğini oluşturur ve diğer materyalleri veya gerektiğinde varsayılan ayarlarda yapılan değişiklikleri sağlar.

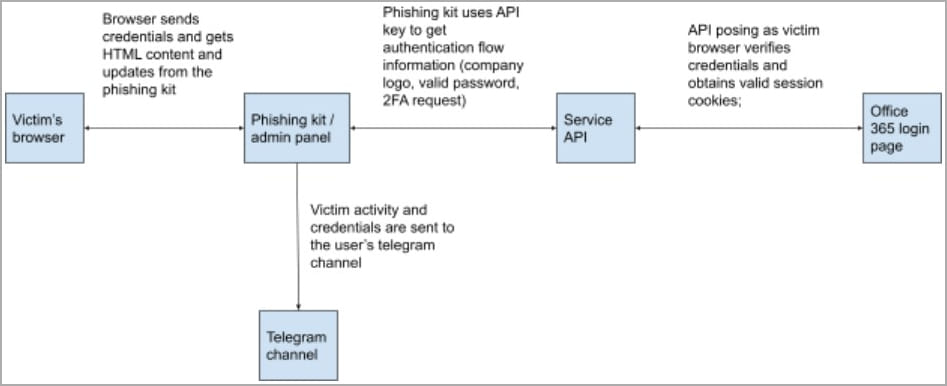

Hizmet daha sonra HTML ekli bir kimlik avı e-postası alan kurbanlara e-posta gönderir. Bu ek açıldığında, kullanıcıya görüntülenecek kimlik avı sayfasını getirmek için ‘Greatness’ sunucusuna bağlanmak üzere tarayıcıda gizlenmiş bir JavaScript kodu yürütülür.

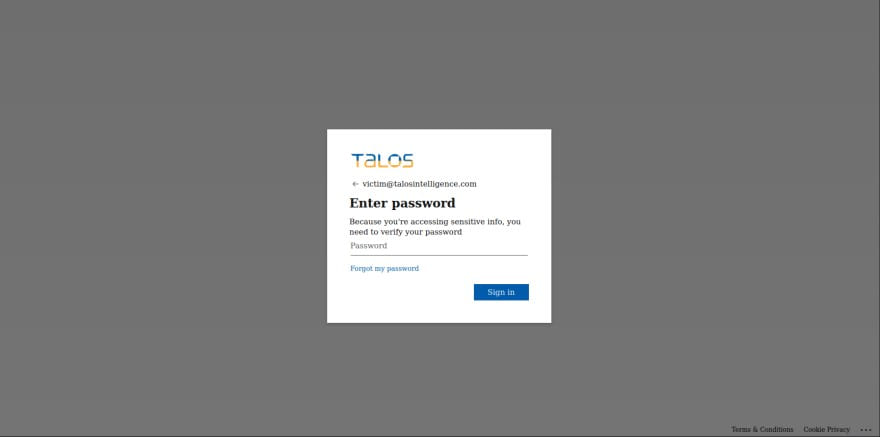

Kimlik avı hizmeti, işverenin gerçek Microsoft 365 oturum açma sayfasından otomatik olarak hedefin şirket logosunu ve arka plan resmini ekler.

Greatness bir meşruiyet duygusu yaratmak için doğru e-postayı önceden doldurduğundan, kurban parolasını yalnızca ikna edici kimlik avı sayfasına girer.

Bu aşamada kimlik avı platformu, kurbanın tarayıcısı ile gerçek Microsoft 365 oturum açma sayfası arasında bir proxy görevi görerek hedef hesap için geçerli bir oturum tanımlama bilgisi elde etmek üzere kimlik doğrulama akışını yönetir.

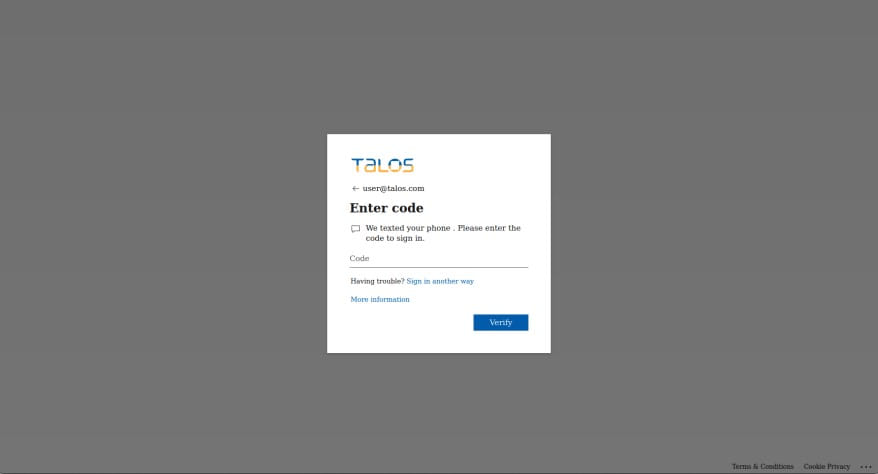

Hesap iki faktörlü kimlik doğrulama ile korunuyorsa Greatness, gerçek Microsoft hizmetinde bir isteği tetiklerken kurbandan bunu sağlamasını ister, böylece tek seferlik kod hedefin cihazına gönderilir.

MFA kodu sağlandıktan sonra Greatness, gerçek Microsoft platformunda kurban olarak kimlik doğrulaması yapacak ve kimliği doğrulanmış oturum tanımlama bilgisini bir Telegram kanalı veya hizmetin web paneli aracılığıyla bağlı kuruluşa gönderecektir.

Cisco, “Kimliği doğrulanmış oturumlar genellikle bir süre sonra zaman aşımına uğrar ve bu muhtemelen telgraf botunun kullanılmasının nedenlerinden biridir – hedef ilginçse hızlı bir şekilde ulaşabilmelerini sağlamak için saldırganı mümkün olan en kısa sürede geçerli tanımlama bilgileri hakkında bilgilendirir,” diye açıklıyor Cisco.

Saldırganlar buradan, kurbanın e-postalarına, dosyalarına ve Microsoft 365 hizmetlerindeki verilerine erişmek için bu oturum tanımlama bilgisini kullanabilir.

Çoğu durumda, çalınan kimlik bilgileri kurumsal ağları ihlal etmek için de kullanılır ve fidye yazılımı dağıtımı gibi daha da tehlikeli saldırılara yol açar.