‘InfectedSlurs’ adlı Mirai tabanlı yeni bir kötü amaçlı yazılım botnet’i, yönlendiricilere ve video kaydedici (NVR) cihazlara bulaşmak için iki sıfır gün uzaktan kod yürütme (RCE) güvenlik açığından yararlanıyor.

Kötü amaçlı yazılım, cihazları muhtemelen kâr amacıyla kiralanan DDoS (dağıtılmış hizmet reddi) sürüsünün bir parçası haline getirmek için ele geçiriyor.

‘InfectedSlurs’un keşfi, bunu ilk kez Ekim 2023’ün sonlarında bal küplerinde fark eden Akamai’den geldi. Ancak botnet’in ilk faaliyeti 2022’nin sonlarına kadar uzanıyor.

Siber güvenlik şirketi, etkilenen satıcıların istismar edilen iki kusuru henüz düzeltmediğini bildirdi; dolayısıyla bunlarla ilgili ayrıntılar şimdilik saklıdır.

Keşif ve hedefler

Akamai’nin Güvenlik İstihbaratı Müdahale Ekibi (SIRT), botnet’i ilk olarak Ekim 2023’te keşfetti ve nadiren kullanılan bir TCP bağlantı noktasında bal küplerini hedef alan olağandışı aktiviteyi fark etti.

Etkinlik, POST istekleri yoluyla kimlik doğrulama girişiminde bulunan düşük frekanslı araştırmaları ve ardından bir komut ekleme girişimini içeriyordu.

SIRT analistleri, ellerindeki verilere dayanarak internet çapında bir tarama gerçekleştirdi ve hedeflenen cihazların, güvenlik nedenleriyle raporda adı geçmeyen belirli bir NVR üreticisine bağlı olduğunu keşfetti.

Botnet, cihaza yetkisiz erişim sağlamak için belgelenmemiş bir RCE kusurundan yararlanıyor.

Akamai’nin raporunda şöyle yazıyor: “SIRT, bu satıcının NVR cihazlarını etkilediği bilinen CVE’leri hızlı bir şekilde kontrol etti ve vahşi ortamda aktif olarak kullanılan yeni bir sıfır gün istismarına baktığımızı görünce şaşırdı.”

“Satıcı, sorumlu açıklama süreci aracılığıyla bize, muhtemelen Aralık 2023’te devreye girecek bir düzeltme üzerinde çalıştıklarını bildirdi.”

Daha ayrıntılı inceleme, kötü amaçlı yazılımın, bir bot istemcisi yüklemek ve diğer kötü amaçlı etkinlikleri gerçekleştirmek için birden fazla NVR ürünü için satıcı kılavuzlarında belgelenen varsayılan kimlik bilgilerini de kullandığını gösterdi.

Kampanyayı daha yakından inceleyen Akamai, botnet’in aynı zamanda ev kullanıcıları ve oteller arasında popüler olan ve kötü amaçlı yazılımın kullandığı başka bir sıfır gün RCE kusurundan muzdarip olan bir kablosuz LAN yönlendiricisini de hedef aldığını keşfetti.

Yönlendirici cihazın isimsiz satıcısı, sorunu gideren güvenlik güncellemelerini Aralık 2023’te yayınlayacağına söz verdi.

EtkilenenSlurs ayrıntıları

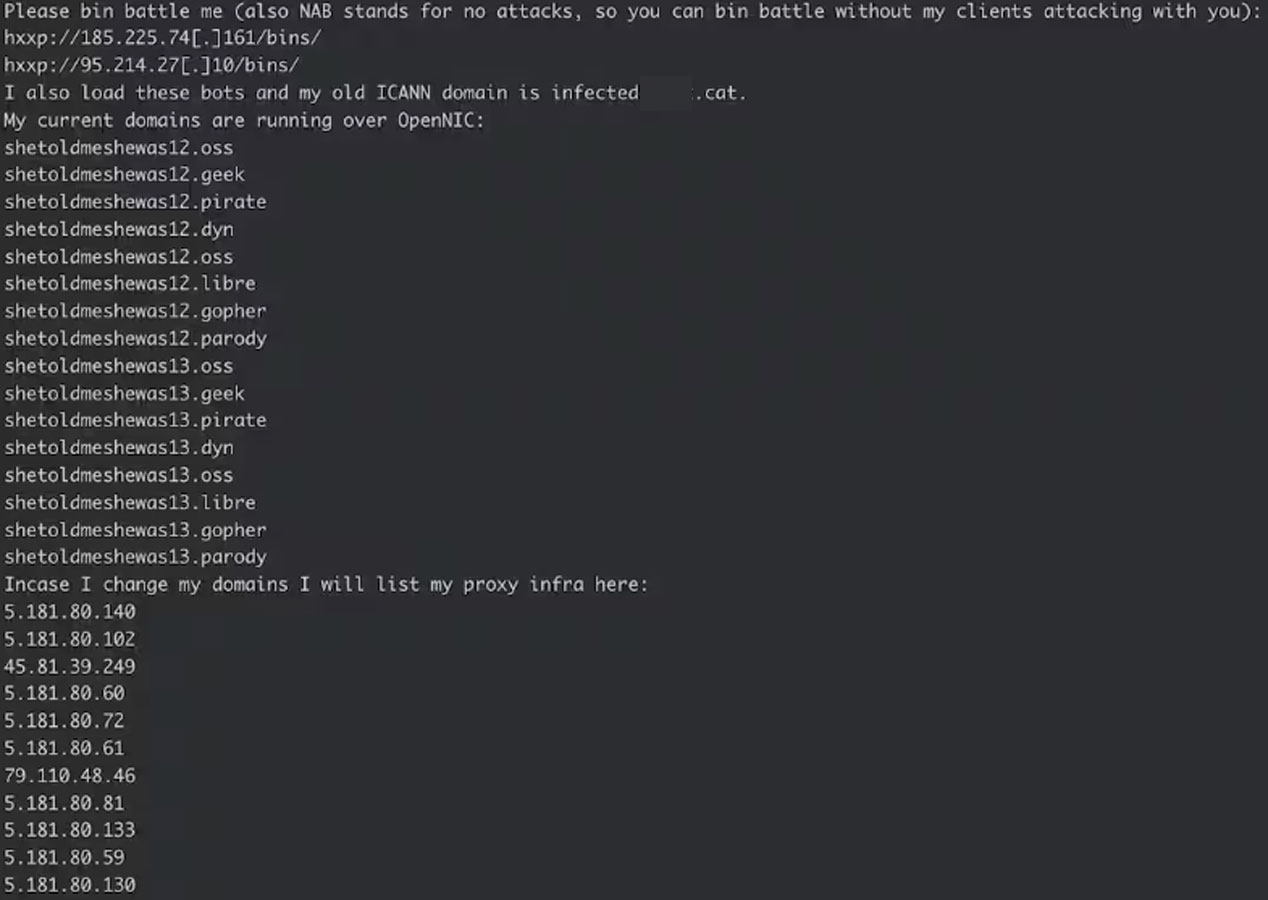

C2 (komut ve kontrol) etki alanlarında ve sabit kodlanmış dizelerde saldırgan dil kullanılması nedeniyle bu şekilde adlandırılan ‘InfectedSlurs’, bir JenX Mirai çeşididir.

Akamai, C2 altyapısının nispeten yoğun olduğunu ve aynı zamanda dolu bot operasyonlarını da desteklediğini bildiriyor.

Analiz, Telegram’daki kümeye bağlı, artık silinmiş bir Telegram hesabını ortaya çıkardı.

Kullanıcı ayrıca Telnet protokolünde yaklaşık on bin botu ve “Vacron”, “ntel” ve “UTT-Bots” olarak adlandırılan belirli cihaz türlerinde/markalarında 12.000 botu gösteren ekran görüntüleri de yayınladı.

Akamai, Ekim 2023’te yakaladığı bot örneklerinin analizinin, orijinal Mirai botnet’ine kıyasla çok az kod değişikliği gösterdiğini, dolayısıyla bunun SYN, UDP ve HTTP GET istek taşkınlarını kullanan saldırıları destekleyen, kendi kendine yayılan bir DDoS aracı olduğunu söylüyor.

Mirai gibi InfectedSlurs da bir kalıcılık mekanizması içermiyor. Etkilenen cihazlar için bir yama bulunmadığı göz önüne alındığında, NVR’nizi ve rooter cihazlarınızı yeniden başlatmak botnet’i geçici olarak kesintiye uğratacaktır.