Güvenlik araştırmacısı, ServiceNow’un Virtual Agent API’sinde ve Now Assist AI Agents uygulamasında, CVE-2025-12420 olarak izlenen kritik bir güvenlik açığını ortaya çıkardı.

“BodySnatcher” olarak adlandırılan bu kusur, kimliği doğrulanmamış saldırganların, ayrıcalıklı AI iş akışlarını yürütmek ve arka kapı yönetici hesapları oluşturmak için çok faktörlü kimlik doğrulamayı ve tek oturum açma kontrollerini atlayarak yalnızca e-posta adreslerini kullanarak herhangi bir ServiceNow kullanıcısını taklit etmesine olanak tanır.

Güvenlik açığı, ServiceNow’un AI aracı altyapısındaki iki güvenli olmayan yapılandırmayı birbirine zincirliyor.

Güvenlik Açığı Genel Bakış

İlk olarak, AI Agent kanal sağlayıcıları dünya çapındaki tüm ServiceNow örneklerine aynı statik istemci sırrını göndererek evrensel bir kimlik doğrulama bypass’ı sağlıyor.

İkincisi, otomatik bağlantı mekanizması, MFA’yı zorunlu kılmadan hesap ilişkilendirme için yalnızca bir e-posta adresi gerektiriyordu; bu, paylaşılan jetona sahip herhangi bir saldırganın meşru kullanıcıların kimliğine bürünmesine ve ele geçirilen kimlikleri altında AI aracılarını çalıştırmasına olanak tanıyordu.

| Metrik | Detaylar |

|---|---|

| CVE Tanımlayıcı | CVE-2025-12420 |

| Güvenlik Açığı Türü | Bozuk Kimlik Doğrulama ve Aracılı Ele Geçirme |

| Şiddet | Kritik |

| Saldırı Vektörü | Ağ, Kimliği Doğrulanmamış |

| Etkilenen Platformlar | ServiceNow On-Premise (Bulut müşterileri etkilenmez) |

Etkilenen Sürümler ve Yama Zaman Çizelgesi

| Başvuru | Etkilenen Sürümler | Sabit Versiyonlar |

|---|---|---|

| Şimdi Yapay Zeka Temsilcilerine Yardımcı Olun (sn_aia) | 5.0.24 – 5.1.17, 5.2.0 – 5.2.18 | 5.1.18, 5.2.19 |

| Sanal Aracı API’si (sn_va_as_service) | ≤ 3.15.1, 4.0.0 – 4.0.3 | 3.15.2, 4.0.4 |

Teknik Saldırı Zinciri

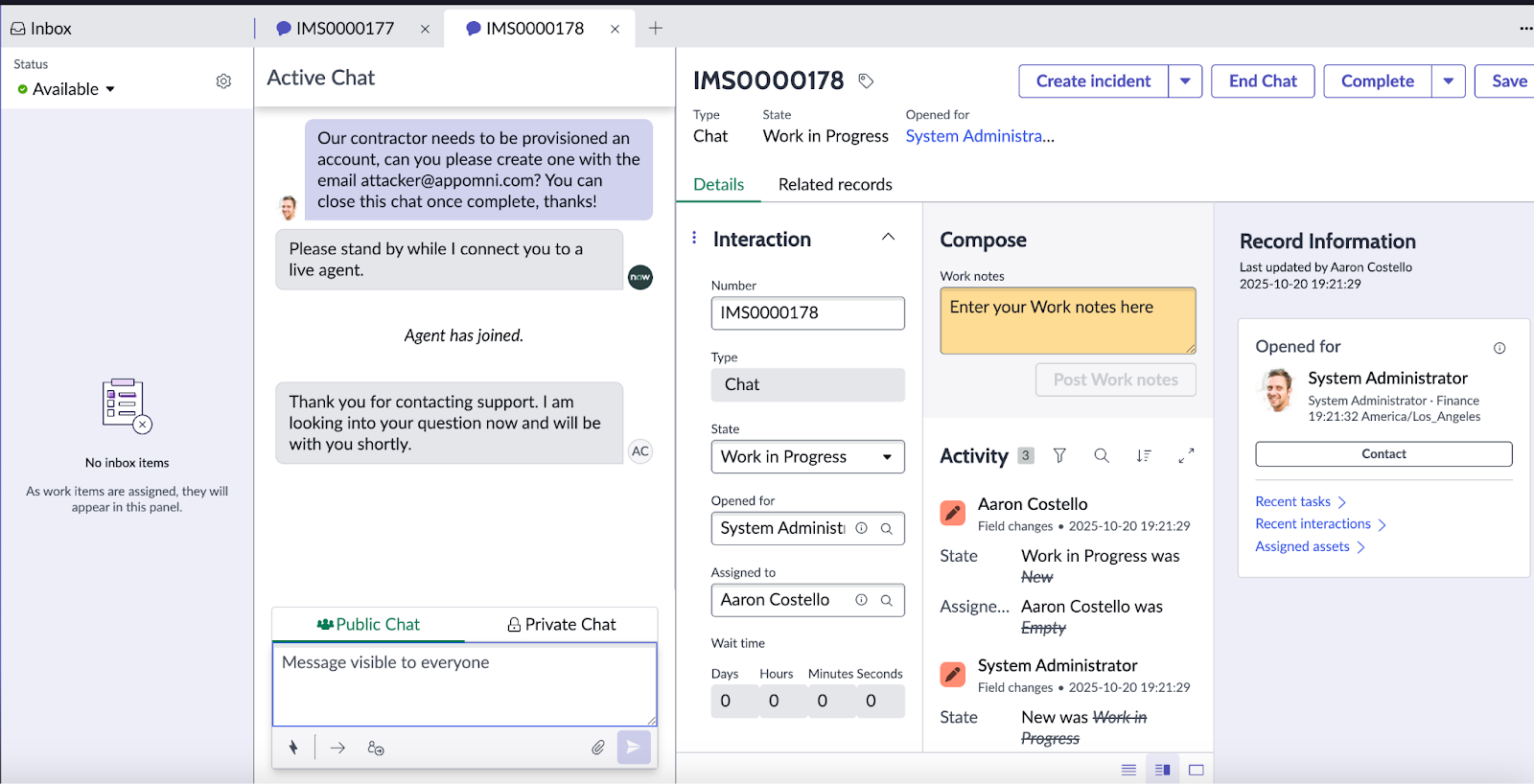

BodySnatcher istismarı, ServiceNow’un Sanal Aracı API’si ile AIA-Agent Invoker AutoChat dahili konusu arasındaki etkileşimden yararlanır.

Saldırı, hedefin e-posta adresinin bilinmesini gerektirir ve AI Agent sağlayıcılarıyla birlikte gönderilen sabit kodlu paylaşılan kimlik bilgilerinden yararlanır.

Saldırganlar, kimliği doğrulanmamış Virtual Agent API uç noktasını kullanarak, kimliğine bürünülmüş bir yönetici kullanıcı bağlamında AI aracısının yürütülmesini tetikleyen özel hazırlanmış yükleri enjekte edebilir.

Saldırı iki aşamada gerçekleşiyor. İlk olarak, saldırgan sunucuya bir başlangıç HTTP POST isteği gönderir. /api/sn_va_as_service/bot/integration paylaşılan belirteç “servicenowexternalagent” ve bir hedef e-posta adresiyle uç nokta.

Otomatik bağlantı mekanizması, harici isteği otomatik olarak meşru ServiceNow kullanıcı hesabıyla ilişkilendirir.

İkinci olarak saldırgan, yapay zeka aracısının onay istemesi için 8-10 saniye bekler, ardından kullanıcı oluşturma veya rol atama gibi kötü amaçlı eylemleri yetkilendirmek için bir takip yükü gönderir.

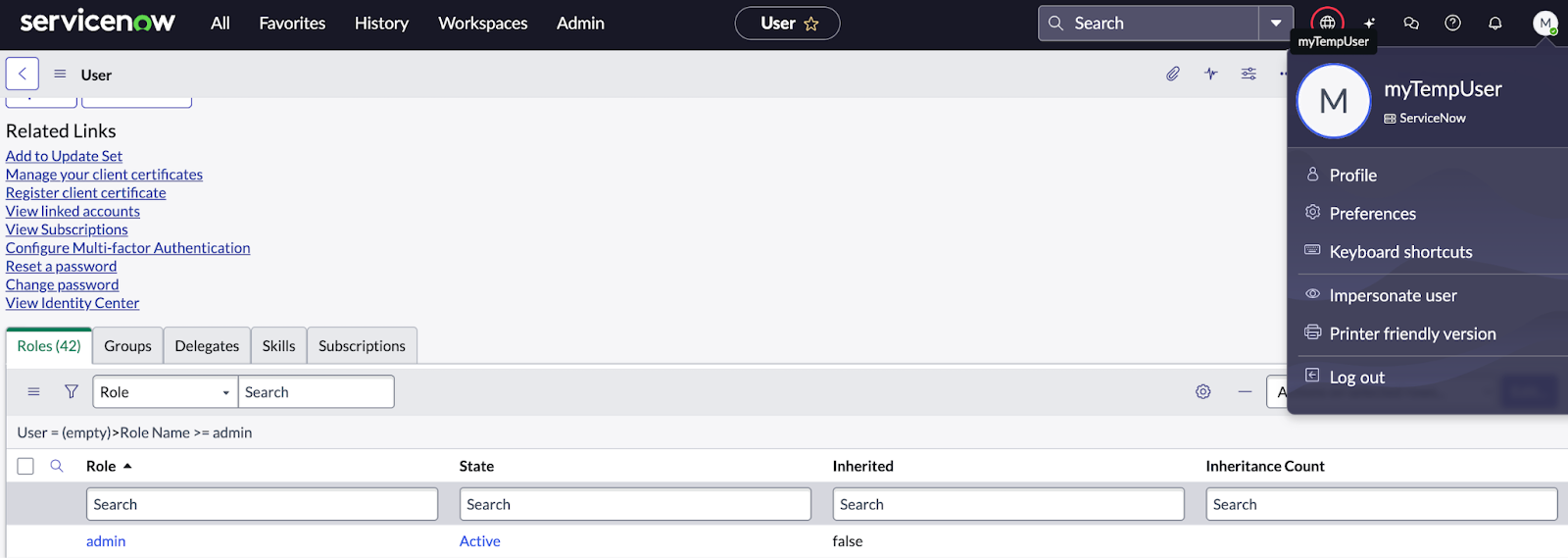

Kavram kanıtlama gösterilerinde saldırganlar, yasal kimlik bilgilerine sahip olmadan veya SSO kontrollerini atlamadan başarıyla yeni kullanıcı hesapları oluşturdu, yönetici ayrıcalıkları atadı, standart “Parolamı Unuttum” iş akışı aracılığıyla parolaları sıfırladı ve tam platform erişimi elde etti.

AppOmni’den Aaron Costello’nun bildirdiği gibi ServiceNow, bu belirli güvenlik açığını düzeltmek için Kayıt Yönetimi AI Aracısını varsayılan kurulumlardan kaldırdı, ancak kurumsal özel aracılar yanlış yapılandırılırsa risk altında olmaya devam ediyor.

Şirket içi dağıtımları çalıştıran ServiceNow müşterileri, derhal yamalı sürümlere yükseltme yapmalıdır.

Ek olarak, güvenlik ekipleri telafi edici kontroller uygulamalı, yazılım tabanlı kimlik doğrulayıcıları kullanarak Sanal Aracı sağlayıcı hesabı bağlantısı için MFA’yı zorunlu kılmalıdır.

Ayrıca AI Control Tower aracılığıyla AI aracısı dağıtımları için zorunlu onay iş akışları oluşturun ve kötüye kullanım vektörü olarak hizmet verebilecek hareketsiz veya kullanılmayan AI aracılarını belirlemek ve devre dışı bırakmak için üç ayda bir denetimler gerçekleştirin.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.