Eurecom’daki araştırmacılar, Bluetooth oturumlarının gizliliğini kırabilen, cihaz kimliğine bürünme ve ortadaki adam (MitM) saldırılarına olanak tanıyan, topluca ‘BLUFFS’ adı verilen altı yeni saldırı geliştirdi.

Saldırıları keşfeden Daniele Antonioli, BLuffS’ın, veri alışverişindeki şifreyi çözmek için oturum anahtarlarının nasıl türetildiğiyle ilgili Bluetooth standardında önceden bilinmeyen iki kusurdan yararlandığını açıklıyor.

Bu kusurlar donanım veya yazılım yapılandırmalarına özgü olmayıp mimaridir; yani Bluetooth’u temel düzeyde etkilerler.

Sorunlar, CVE-2023-24023 tanımlayıcısı altında izlenir ve Bluetooth Çekirdek Spesifikasyonu 4.2’den 5.4’e kadar etkilenir.

Yerleşik kablosuz iletişim standardının yaygın kullanımı ve açıklardan etkilenen sürümler göz önüne alındığında, BLuffS’ın dizüstü bilgisayarlar, akıllı telefonlar ve diğer mobil cihazlar da dahil olmak üzere milyarlarca cihaz üzerinde çalışabileceği belirtiliyor.

BLuff’lar nasıl çalışır?

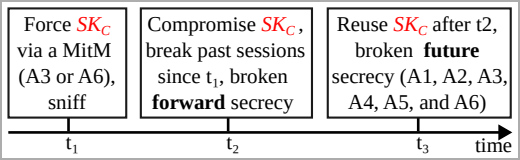

BLuffS, Bluetooth oturumlarının ileri ve gelecekteki gizliliğini kırmayı, cihazlar arasındaki geçmiş ve gelecekteki iletişimlerin gizliliğini tehlikeye atmayı amaçlayan, Bluetooth’u hedef alan bir dizi istismardır.

Bu, kısa, dolayısıyla zayıf ve öngörülebilir bir oturum anahtarının (SKC) türetilmesini zorlamak için oturum anahtarı türetme sürecindeki ikisi yeni olan dört kusurdan yararlanılarak elde edilir.

Daha sonra saldırgan, anahtarı kaba kuvvetle kullanarak geçmiş iletişimin şifresini çözebilir ve gelecekteki iletişimlerin şifresini çözebilir veya manipüle edebilir.

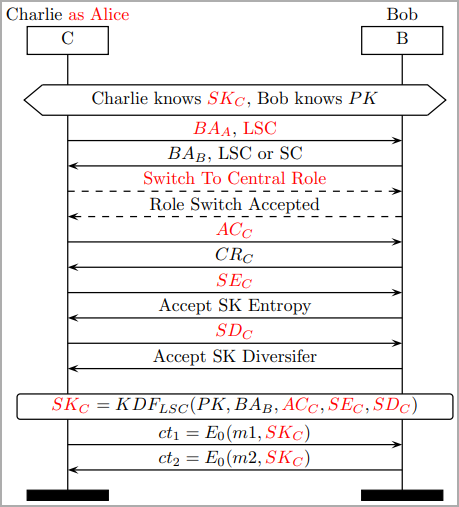

Saldırının gerçekleştirilmesi, saldırganın veri alışverişi yapan ve diğeriyle zayıf bir oturum anahtarı için pazarlık yapmak üzere birini taklit eden, mümkün olan en düşük anahtar entropi değerini öneren ve sabit bir oturum anahtarı çeşitlendirici kullanan iki hedefin Bluetooth menzili içinde olduğunu varsayar.

(dl.acm.org)

Yayınlanan makale, kurbanların Güvenli Bağlantıları (SC) veya Eski Güvenli Bağlantıları (LSC) destekleyip desteklemediğine bakılmaksızın çalışan, kimliğe bürünme ve MitM saldırılarının çeşitli kombinasyonlarını kapsayan altı tür BLuffS saldırısı sunuyor.

Araştırmacılar GitHub’da BLFFS’in etkinliğini gösteren bir araç seti geliştirdiler ve paylaştılar. Saldırıları, ARM yamalarını, ayrıştırıcıyı ve testler sırasında yakalanan PCAP örneklerini test etmek için bir Python betiği içerir.

Etki ve iyileştirme

BLuffS, Aralık 2014’te piyasaya sürülen Bluetooth 4.2’yi ve Şubat 2023’te piyasaya sürülen en son Bluetooth 5.4’e kadar olan tüm sürümleri etkilemektedir.

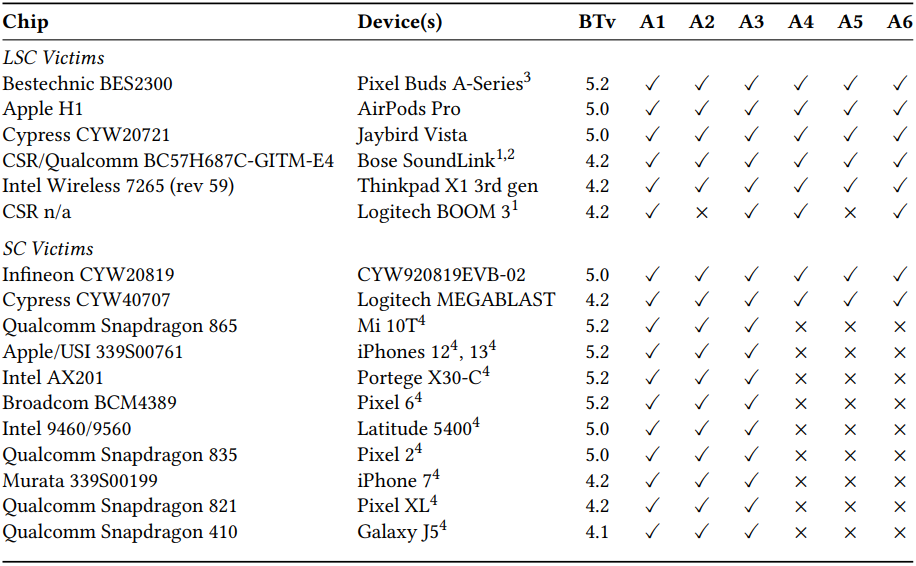

Eurecom belgesi, akıllı telefonlar, kulaklıklar ve dizüstü bilgisayarlar da dahil olmak üzere Bluetooth 4.1 ila 5.2 sürümlerini çalıştıran çeşitli cihazlara karşı BLuff’lara yönelik test sonuçlarını sunuyor. Hepsinin altı BLuff saldırısından en az üçüne duyarlı olduğu doğrulandı.

Belge aynı zamanda oturum anahtarı türetmeyi geliştirecek ve BLuff’ları ve benzer tehditleri azaltacak aşağıdaki geriye dönük uyumlu değişiklikleri de önermektedir:

- Eski Güvenli Bağlantılar (LSC) için karşılıklı tek seferlik değişim ve doğrulamayı içeren ve minimum ek yük ekleyen yeni bir “Anahtar Türetme İşlevi” (KDF) tanıtın.

- Cihazlar, oturum katılımcılarının meşruiyetini sağlayacak şekilde, anahtar çeşitlendiricilerin karşılıklı kimlik doğrulaması için paylaşılan bir eşleştirme anahtarı kullanmalıdır.

- Mümkün olduğunda Güvenli Bağlantılar (SC) modunu zorunlu kılın.

- Yeniden kullanımı önlemek için oturum anahtarı çeşitlendiricilerinin önbelleğini koruyun.

Bluetooth standardının gelişimini denetleyen ve teknolojinin lisanslanmasından sorumlu olan kar amacı gütmeyen kuruluş Bluetooth SIG (Özel İlgi Grubu), Eurecom’un raporunu aldı ve sitesinde bir açıklama yayınladı.

Kuruluş, uygulamaların yedi sekizlinin altındaki düşük anahtar gücüne sahip bağlantıları reddetmesini, daha yüksek bir şifreleme gücü düzeyi sağlayan ‘Güvenlik Modu 4 Düzey 4’ü kullanmasını ve eşleştirme sırasında ‘Yalnızca Güvenli Bağlantılar’ modunda çalışmasını önermektedir.