Yaygın olarak kullanılan RADIUS/UDP protokolündeki kimlik doğrulama atlatma yöntemi olan Blast-RADIUS, tehdit aktörlerinin aracı MD5 çarpışma saldırılarıyla ağlara ve cihazlara sızmalarını sağlıyor.

Kurumsal ve telekomünikasyon ağlarındaki birçok ağa bağlı cihaz (anahtarlar, yönlendiriciler ve diğer yönlendirme altyapıları dahil) kimlik doğrulama ve yetkilendirme RADIUS (Uzaktan Kimlik Doğrulama Arama Kullanıcı Hizmeti) protokolünü kullanır; bazen tek bir ağda on binlerce cihaz bulunur.

Protokolün geniş uygulama yelpazesi arasında DSL ve FTTH (Fiber to the Home), 802.1X ve Wi-Fi, 2G ve 3G hücresel dolaşım, 5G DNN (Veri Ağı Adı), özel APN ve VPN ile kritik altyapı ağlarında kimlik doğrulama için kullanılmaktadır.

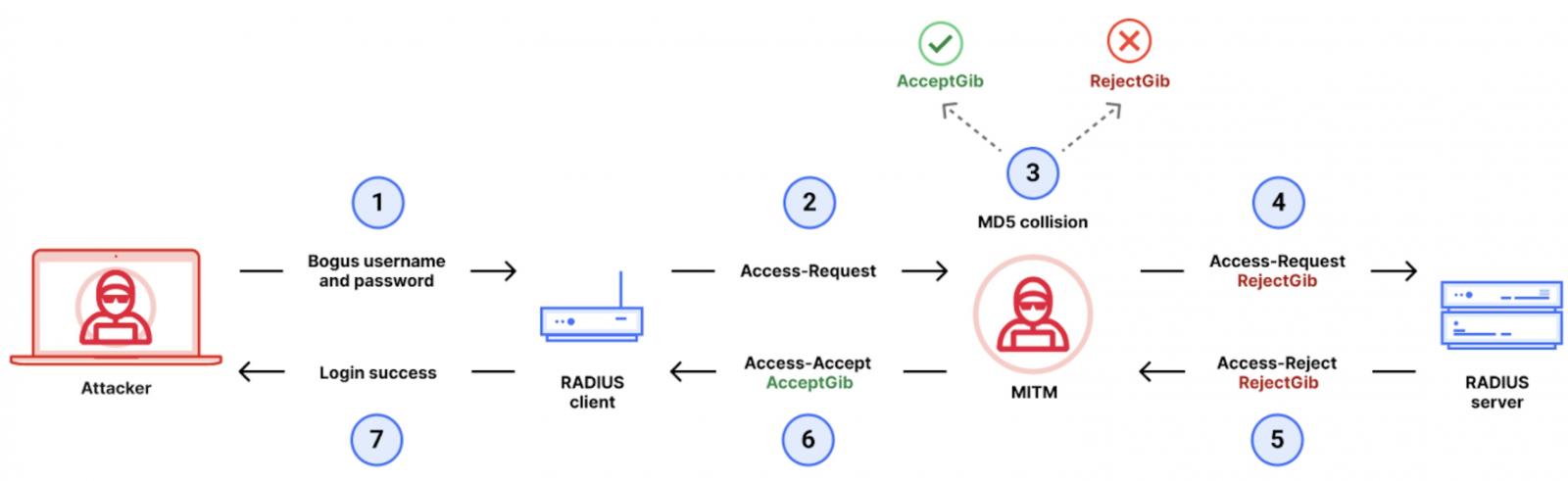

Blast-RADIUS, yeni bir protokol açığını (CVE-2024-3596) ve bir MD5 çarpışma saldırısını istismar ederek, RADIUS trafiğine erişimi olan saldırganların sunucu yanıtlarını manipüle etmesine ve keyfi protokol nitelikleri eklemesine olanak tanır; bu da onların kaba kuvvet kullanmadan veya kimlik bilgilerini çalmadan RADIUS aygıtlarında yönetici ayrıcalıkları elde etmelerine olanak tanır.

“Blast-RADIUS saldırısı, RADIUS istemcisi ile sunucu arasında aracı bir saldırganın, başarısız bir kimlik doğrulama isteğine yanıt olarak geçerli bir protokol kabul mesajı oluşturmasına olanak tanır,” diye açıklıyor araştırmacılar.

“Bu sahtecilik, saldırganın parolaları veya paylaşılan sırları tahmin etmesi veya kaba kuvvetle ele geçirmesi gerekmeden, saldırgana ağ aygıtlarına ve hizmetlerine erişim sağlayabilir. Saldırgan kullanıcı kimlik bilgilerini öğrenmez.

“Saldırımızı istismar eden bir saldırgan, kısmi ağ erişiminden kimlik doğrulaması için RADIUS kullanan herhangi bir cihaza giriş yapabilmeye veya kendisine keyfi ağ ayrıcalıkları atamaya kadar ayrıcalıkları artırabilir.”

RADIUS protokolü, bir cihazda kimlik doğrulaması gerçekleştirirken MD5 karma istekleri ve yanıtları kullanır. Araştırmacıların kavram kanıtı istismarı (henüz paylaşılmadı) başarılı bir kimlik doğrulama isteğini belirtmek için geçerli bir “Erişim-Kabul” yanıtı oluşturmak için gereken bir MD5 seçilmiş önek karma çarpışmasını hesaplar. Bu sahte MD5 karma daha sonra aracı saldırı kullanılarak ağ iletişimine enjekte edilir ve saldırganın oturum açmasına olanak tanır.

Bu MD5 karma değerinin oluşturulması 3 ila 6 dakika sürüyor; bu süre, RADIUS için pratikte yaygın olarak kullanılan 30 ila 60 saniyelik zaman aşımından daha uzun.

Ancak saldırıda kullanılan çarpışma algoritmasının her adımı etkili bir şekilde paralel hale getirilebilir ve donanım optimizasyonu için uygundur; bu da iyi kaynaklara sahip bir saldırganın saldırıyı GPU’lar, FPGA’lar veya diğer daha modern ve daha hızlı donanımlar kullanarak gerçekleştirmesine ve çok daha hızlı çalışma süreleri elde etmesine, hatta muhtemelen onlarca veya yüzlerce kat daha hızlı olmasına olanak tanır.

Araştırma ekibi, “MD5 karma çakışması ilk kez 2004 yılında gösterilmiş olsa da, bunun RADIUS protokolü bağlamında istismar edilmesinin mümkün olmadığı düşünülüyordu” dedi.

“Saldırımız, RADIUS’un MD5’i kullanma biçiminde, saldırganın sunucu tarafından oluşturulan Response Authenticator ile saldırganın istediği sahte yanıt paketi arasında bir karma çakışması üreten kötü amaçlı bir protokol niteliği enjekte etmesine olanak tanıyan bir protokol güvenlik açığı tespit ediyor.

“Ayrıca, saldırımız çevrimiçi olduğundan, saldırganın dakikalar veya saniyeler içinde sözde seçilmiş önek MD5 çarpışma saldırısını hesaplayabilmesi gerekir. Daha önce bildirilen en iyi seçilmiş önek çarpışma saldırı süreleri saatler sürdü ve RADIUS protokolüyle uyumlu olmayan çarpışmalar üretti.”

Bu saldırı son kullanıcı kimlik bilgilerini tehlikeye atmadığından, son kullanıcıların buna karşı korunmak için yapabileceği hiçbir şey yoktur. Ancak, RADIUS cihazları üreten ve yöneten satıcıların ve sistem yöneticilerinin bu en iyi uygulamaları ve rehberliği takip etmeleri önerilir.

Bu saldırıya karşı savunma sağlamak için ağ operatörleri RADIUS over TLS’ye (RADSEC) yükseltme yapabilir, “çok duraklı” RADIUS dağıtımlarına geçebilir ve kısıtlı erişim yönetim VLAN’ları veya TLS/IPsec tünellemesi kullanarak RADIUS trafiğini internet erişiminden izole edebilirler.