adlı yeni bir Golang tabanlı bilgi hırsızı kötü amaçlı yazılımı Titan Hırsızı tehdit aktörleri tarafından Telegram kanalları aracılığıyla ilan ediliyor.

Uptycs güvenlik araştırmacıları Karthickkumar Kathiresan ve Shilpesh Trivedi, “Hırsız, tarayıcılardan ve kripto cüzdanlarından kimlik bilgileri, FTP istemci ayrıntıları, ekran görüntüleri, sistem bilgileri ve ele geçirilen dosyalar dahil olmak üzere virüslü Windows makinelerinden çeşitli bilgileri çalabilir.” son rapor

Kötü amaçlı yazılımın ayrıntıları ilk olarak siber güvenlik araştırmacısı Will Thomas (@BushidoToken) tarafından Kasım 2022’de IoT arama motoru Shodan’ı sorgulayarak belgelendi.

Titan, müşterilerin kötü amaçlı yazılım ikilisini belirli işlevleri ve bir kurbanın makinesinden sızacak türden bilgileri içerecek şekilde özelleştirmesine olanak tanıyan bir oluşturucu olarak sunulur.

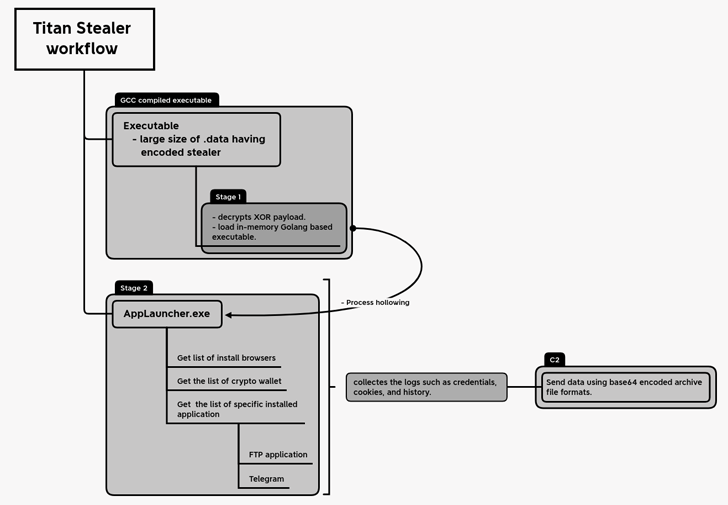

Kötü amaçlı yazılım yürütüldükten sonra, kötü amaçlı yükü Microsoft .NET ClickOnce Başlatma Yardımcı Programı olan AppLaunch.exe olarak bilinen yasal bir işlemin belleğine enjekte etmek için işlem içi boşaltma olarak bilinen bir teknik kullanır.

Titan Stealer tarafından hedeflenen başlıca web tarayıcılarından bazıları Google Chrome, Mozilla Firefox, Microsoft Edge, Yandex, Opera, Brave, Vivaldi, 7 Star Browser, Iridium Browser ve diğerleridir. Seçilen kripto cüzdanları Armory, Armory, Bytecoin, Coinomi, Edge Wallet, Ethereum, Exodus, Guarda, Jaxx Liberty ve Zcash’tir.

Ayrıca, güvenliği ihlal edilmiş ana bilgisayarda yüklü uygulamaların listesini toplayabilir ve Telegram masaüstü uygulamasıyla ilişkili verileri yakalayabilir.

Toplanan bilgiler daha sonra saldırganın kontrolündeki bir uzak sunucuya Base64 kodlu bir arşiv dosyası olarak iletilir. Ayrıca kötü amaçlı yazılım, saldırganların çalınan verilere erişmesini sağlayan bir web paneliyle birlikte gelir.

Kötü amaçlı yazılımı dağıtmak için kullanılan kesin işleyiş biçimi henüz net değil, ancak geleneksel olarak tehdit aktörleri, kimlik avı, kötü amaçlı reklamlar ve kırılmış yazılım gibi bir dizi yöntemden yararlanıyor.

“Birincil nedenlerden biri [threat actors] Cyble, Titan Stealer ile ilgili kendi analizinde, Golang’ı bilgi hırsızı kötü amaçlı yazılımları için kullanıyor olmasının nedeni, Windows, Linux ve macOS gibi birden çok işletim sisteminde çalışabilen platformlar arası kötü amaçlı yazılımları kolayca oluşturmalarına izin vermesidir” dedi.

“Ayrıca, Go tarafından derlenen ikili dosyaların boyutu küçüktür, bu da güvenlik yazılımı tarafından algılanmalarını zorlaştırır.”

Geliştirme, SEKOIA’nın Aurora Stealer olarak adlandırılan ve birkaç suç aktörü tarafından kampanyalarında kullanılmakta olan başka bir Go tabanlı kötü amaçlı yazılımı ayrıntılı olarak açıklamasının ardından iki aydan biraz daha uzun bir süre sonra geldi.

Kötü amaçlı yazılım tipik olarak, aynı etki alanlarının farklı uygulamaların truva atına bulaştırılmış sürümlerini barındırmak için aktif olarak güncellendiği, popüler yazılımların benzer web siteleri aracılığıyla yayılır.

Antivirüs yazılımı tarafından tespit edilmekten kaçınmak için rastgele veriler ekleyerek yürütülebilir dosyaların boyutunu yapay olarak 260 MB’a kadar şişirmek için dolgu olarak bilinen bir yöntemden yararlanıldığı da gözlemlenmiştir.

Bulgular, Raccoon ve Vidar’a meşru yazılım ve oyun kılığına giren yüzlerce sahte web sitesini kullanarak dağıttığı gözlemlenen bir kötü amaçlı yazılım kampanyasının hemen ardından geliyor.

Team Cymru, bu ayın başlarında yayınlanan bir analizde, “Vidar operatörleri altyapılarını iki kısma ayırdı; biri düzenli müşterilerine, diğeri yönetim ekibine ve ayrıca potansiyel olarak premium / önemli kullanıcılara ayrılmış.”