‘RisePro’ adlı yeni bir bilgi çalan kötü amaçlı yazılım, PrivateLoader yükleme başına ödeme (PPI) kötü amaçlı yazılım dağıtım hizmeti tarafından işletilen sahte crack siteleri aracılığıyla dağıtılıyor.

RisePro, saldırganların virüslü cihazlardan kurbanların kredi kartlarını, şifrelerini ve kripto cüzdanlarını çalmasına yardımcı olmak için tasarlanmıştır.

Kötü amaçlı yazılım, Flashpoint ve Sekoia’daki analistler tarafından bu hafta tespit edildi ve her iki siber güvenlik şirketi de RisePro’nun daha önce belgelenmemiş bir bilgi hırsızı olduğunu ve artık sahte yazılım çatlakları ve anahtar oluşturucular aracılığıyla dağıtıldığını doğruladı.

Flashpoint, tehdit aktörlerinin şimdiden Rus karanlık web pazarlarında binlerce RisePro günlüğü (virüslü cihazlardan çalınan veri paketleri) satmaya başladığını bildirdi.

Ek olarak Sekoia, PrivateLoader ve RisePro arasında kapsamlı kod benzerlikleri keşfetti ve bu, kötü amaçlı yazılım dağıtım platformunun artık muhtemelen kendi bilgi hırsızını ya kendisi için ya da bir hizmet olarak yaydığını gösteriyor.

Şu anda RisePro, kullanıcıların geliştirici ve virüs bulaşmış ana bilgisayarlarla (Telegram bot) etkileşime girebileceği Telegram aracılığıyla satın alınabilir.

RisePro ayrıntıları ve yetenekleri

RisePro, Flashpoint’e göre aynı gömülü DLL bağımlılık sistemini kullandığı için Vidar şifre çalan kötü amaçlı yazılıma dayalı olabilecek bir C++ kötü amaçlı yazılımıdır.

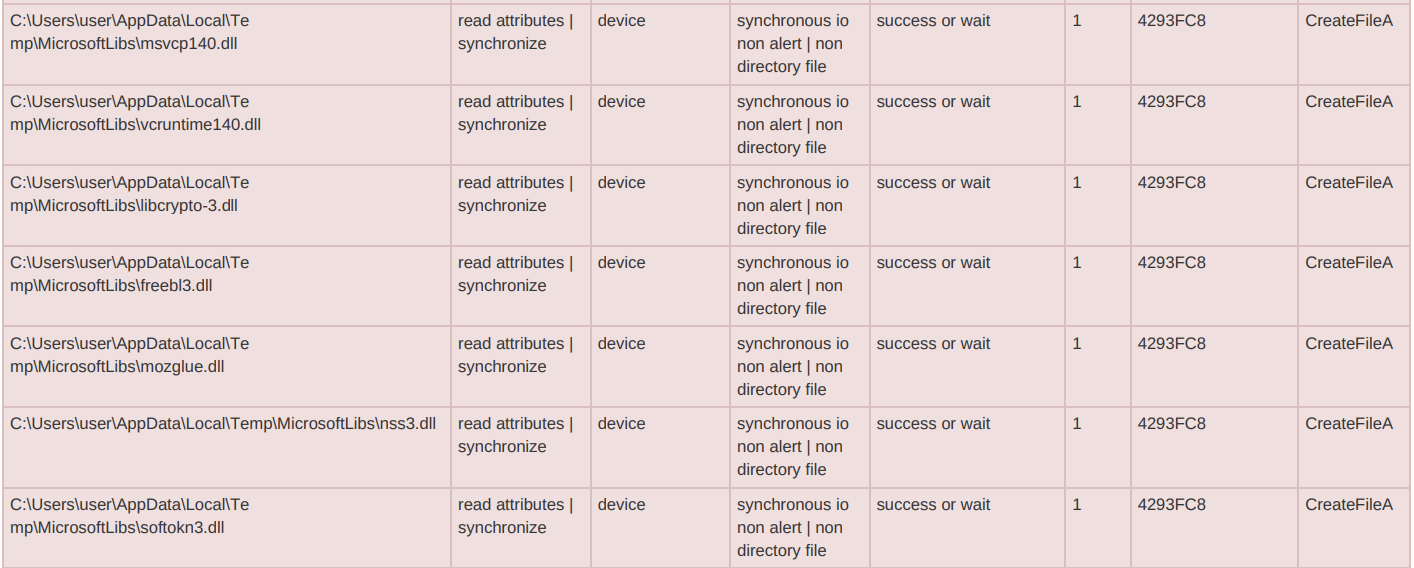

Sekoia ayrıca bazı RisePro örneklerinin DLL’leri yerleştirdiğini, diğerlerinde ise kötü amaçlı yazılımın bunları POST istekleri aracılığıyla C2 sunucusundan aldığını açıklıyor.

Bilgi hırsızı, önce kayıt defteri anahtarlarını inceleyerek güvenliği ihlal edilmiş sistemin parmak izini alır, çalınan verileri bir metin dosyasına yazar, ekran görüntüsünü alır, her şeyi bir ZIP arşivinde toplar ve ardından dosyayı saldırganın sunucusuna gönderir.

RisePro, aşağıda listelendiği gibi uygulamalardan, tarayıcılardan, kripto cüzdanlarından ve tarayıcı uzantılarından çok çeşitli verileri çalmaya çalışır:

- internet tarayıcıları: Google Chrome, Firefox, Maxthon3, K-Melon, Sputnik, Nichrome, Uran, Chromodo, Netbox, Comodo, Torch, Orbitum, QIP Surf, Coowon, CatalinaGroup Citrio, Chromium, Elements, Vivaldi, Chedot, CentBrowser, 7start, ChomePlus, Iridium, Amigo, Opera, Cesur, CryptoTab, Yandex, IceDragon, BlackHaw, Pale Moon, Atom.

- Tarayıcı uzantıları: Kimlik Doğrulayıcı, MetaMask, Jaxx Liberty Uzantısı, iWallet, BitAppWallet, SaturnWallet, GuildWallet, MewCx, Wombat, CloverWallet, NeoLine, RoninWallet, LiqualityWallet, EQUALWallet, Guarda, Coinbase, MathWallet, NiftyWallet, Yoroi, BinanceChainWallet, TronLink, Phantom, Oxygen, PaliWallet , PaliWallet, Bolt X, ForboleX, XDEFI Cüzdanı, Maiar DeFi Cüzdanı.

- Yazılım: Discord, battle.net, Authy Masaüstü.

- Kripto para varlıkları: Bitcoin, Dogecoin, Anoncoin, BBQCoin, BBQCoin, DashCore, Florincoin, Franko, Freicoin, GoldCoin (GLD), IOCoin, Infinitecoin, Ixcoin, Megacoin, Mincoin, Namecoin, Primecoin, Terracoin, YACoin, Zcash, devcoin, digitalcoin, Litecoin, Redcoin.

Yukarıdakilere ek olarak, RisePro kredi kartı bilgilerini içeren makbuzlar gibi ilginç veriler için dosya sistemi klasörlerini tarayabilir.

PrivateLoader’a bağlantı

PrivateLoader, yazılım çatlakları, anahtar oluşturucular ve oyun değişiklikleri kılığına girmiş, yükleme başına ödemeli bir kötü amaçlı yazılım dağıtım hizmetidir.

Tehdit aktörleri dağıtmak istedikleri kötü amaçlı yazılım örneğini, hedefleme kriterlerini ve ödemeyi PrivateLoader ekibine sağlar; ekip daha sonra kötü amaçlı yazılımları dağıtmak için sahte ve saldırıya uğramış web sitelerinden oluşan ağını kullanır.

Hizmet ilk olarak Intel471 tarafından Şubat 2022’de fark edildi ve Mayıs 2022’de Trend Micro, PrivateLoader’ın ‘NetDooka’ adlı yeni bir uzaktan erişim truva atını (RAT) çalıştırdığını gözlemledi.

Yakın zamana kadar PrivateLoader, neredeyse yalnızca iki popüler bilgi hırsızı olan RedLine veya Raccoon’u dağıtıyordu.

RisePro’nun eklenmesiyle, Sekoia artık yeni kötü amaçlı yazılımda yükleyici yetenekleri bulduğunu bildiriyor ve ayrıca kodunun bu bölümünün PrivateLoader’ınkiyle kapsamlı örtüşmelere sahip olduğunun altını çiziyor.

Benzerlikler, dize gizleme tekniğini, HTTP mesajı gizlemeyi ve HTTP ve bağlantı noktası kurulumunu içerir.

.png)

Muhtemel bir senaryo, PrivateLoader’ın arkasındaki aynı kişilerin RisePro’yu geliştirmesidir.

Başka bir hipotez, RisePro’nun PrivateLoader’ın evrimi veya şimdi benzer bir PPI hizmetini destekleyen eski bir haydut geliştiricinin yaratılması olduğudur.

Toplanan kanıtlara göre Sekoia, iki proje arasındaki kesin bağlantıyı belirleyemedi.