Çevrimiçi satıcılar, Vidar bilgi çalan kötü amaçlı yazılımı zorlamak ve tehdit aktörlerinin daha fazla zarar veren saldırılar için kimlik bilgilerini çalmasına izin vermek için yeni bir kampanyada hedefleniyor.

Tehdit aktörlerinin e-posta ve web sitesi iletişim formları aracılığıyla çevrimiçi mağaza yöneticilerine şikayetler göndermesiyle bu hafta başlatılan yeni kampanya.

Bu e-postalar, iddia edilen bir siparişin düzgün bir şekilde gerçekleşmemesi nedeniyle banka hesabından 550 ABD doları çekilen bir çevrimiçi mağaza müşterisinden geliyormuş gibi görünüyor.

BleepingComputer bu hafta bu e-postalardan birini aldı ve saldırıyı araştırdıktan sonra, geçen hafta VirusTotal’a yapılan birçok gönderimle saldırının yaygın olduğunu gördü.

Çevrimiçi satıcıları hedefleme

Çevrimiçi satıcılar, e-Ticaret sitelerinin arka ucunda kimlik bilgileri elde etmek çeşitli saldırı türlerine izin verdiği için tehdit aktörleri için cazip bir hedeftir.

Örneğin, bir tehdit aktörü bir çevrimiçi mağazanın yönetici arka ucuna erişim kazandığında, MageCart saldırılarını gerçekleştirmek için kötü amaçlı JavaScript komut dosyaları enjekte edebilir; bu durumda kod, ödeme sırasında müşterilerin kredi kartlarını ve müşterilerin kişisel bilgilerini çalar.

Arka uç erişimi, mağazanın veritabanı için yedekler oluşturarak bir sitenin müşteri bilgilerini çalmak için de kullanılabilir; bu, kurbanları zorla fidye ödemeleri gerektiği veya verilerin halka açık bir şekilde sızdırılacağı veya diğer tehdit aktörlerine satılacağı tehdidinde bulunmak için kullanılabilir.

Bu haftanın başlarında BleepingComputer, aşağıda gösterilen bir sipariş düzgün bir şekilde gerçekleşmemesine rağmen 550$ tahsil edilen bir müşteriden geliyormuş gibi davranan bir e-posta aldı.

“Web sitenizde yaptığım son bir işlemle ilgili derin endişemi ve hayal kırıklığımı iletmek için yazıyorum.

14 Mayıs 2023’te, mağazanızdan değeri 550 doların çok üzerinde olan bir ürün satın aldım.

Ancak, acilen ilgilenmenizi gerektiren önemli bir sorun ortaya çıktı.

Satın alma işlemini tamamladıktan hemen sonra, web sayfanızda ödemeyi yapamadığını ve banka kartımdan herhangi bir para çekilmediğini belirten bir hata sinyaliyle karşılaştım.

Banka hesabımı inceledikten sonra, ödemenin gerçekten yapıldığını ve aynı miktarın çekildiğini görünce şaşırdım.

Bu sorunu azami aciliyetle ele almanızı ve sorunu hızlı bir şekilde çözmenizi rica ediyorum.

Bu tutarsızlığın nedenini analiz etmeniz ve kesilen parayı iade etmek için derhal harekete geçmeniz önemlidir.

İncelemeniz için ve satın alma işleminin kanıtı olarak, paranın çekildiğini açıkça gösteren banka ekstremin bir kopyasını aşağıda sağladım.

Bu, ödemenin nihai kanıtı olarak hareket etmeli ve tam geri ödemenin aciliyetini vurgulamalıdır.

Acil eylemlerinize gerçekten değer vereceğim.

İşte ifademin hiper bağlantısı https://bit.ly/xxxx”

Yukarıdaki e-postanın ekinde, orijinal bağlantıyı gizlemek için kısaltılmış, iddia edilen banka ekstresine ait bir bit.ly bağlantısı bulunmaktadır.

E-posta, bir aciliyet duygusu vermek ve satıcının geri ödeme yapmasını ve sorunun temel nedenini araştırmasını talep etmek için yazılmıştır.

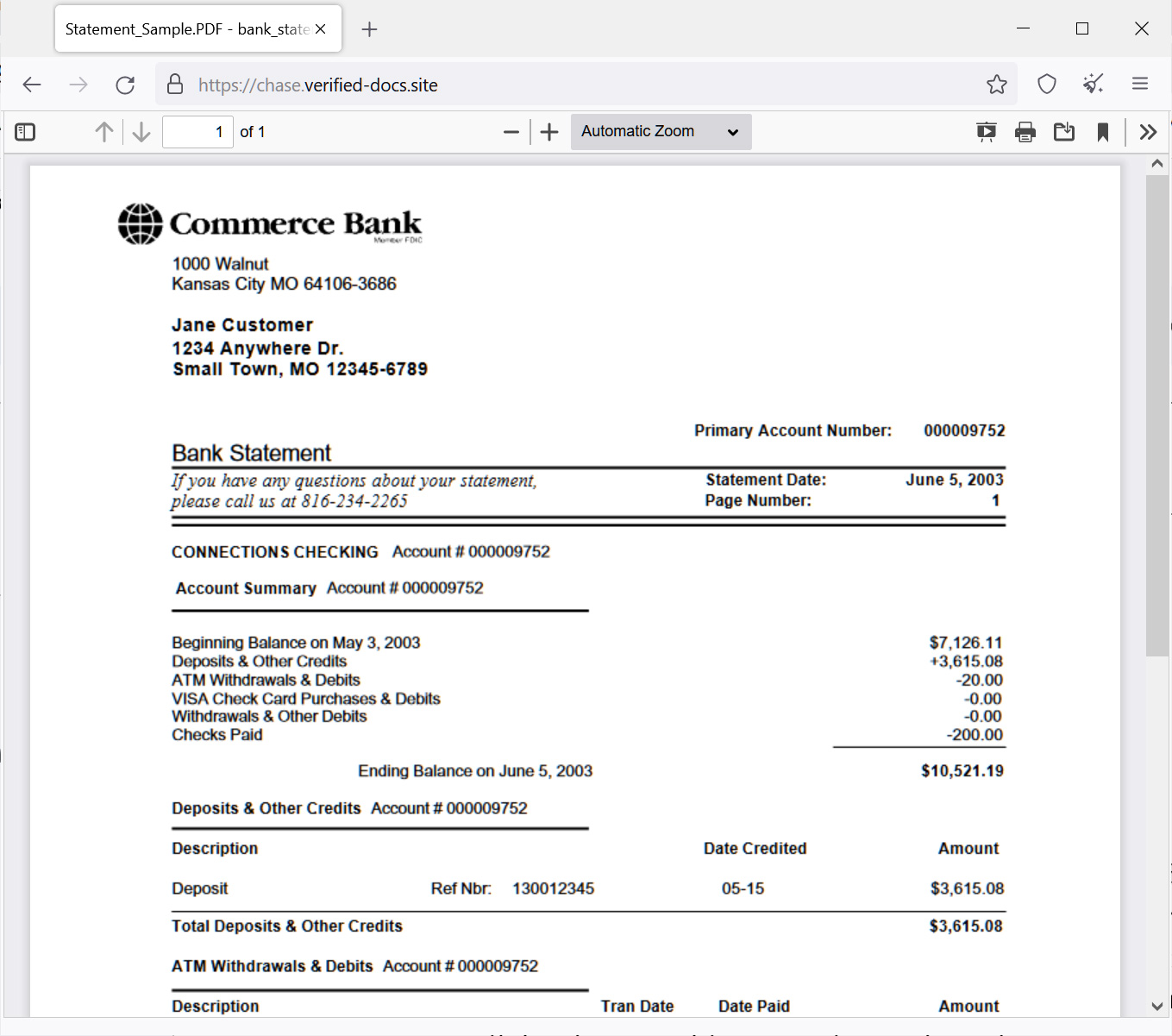

URL’ye tıklandığında, hedeflere Google Drive gibi davranan bir web sitesi gösterilecektir. BleepingComputer’ın testlerinde, bu sahte Google Drive ya bir banka ekstresi gösterecek ya da kullanıcıdan banka ekstresini indirmesini isteyecek.

Bu kampanyayla ilişkili olduğuna inanılan alanlar şunlardır:

http://bank.verified-docs.org[.]za/

http://chase.sign-docs.org[.]za/

http://documents.cert-docs.net[.]za/

http://documents.verified-docs[.]com/

https://bank.cert-docs.net[.]za

https://bank.my-sign-docs[.]com

https://bank.sign-documents[.]net.za

https://bank.sign-documents[.]org.za

https://bank.verified-docs[.]net.za

https://bank.verified-docs[.]org.za

https://bank.verified-docs[.]site

https://chase.cert-docs.co[.]za

https://chase.my-sign-docs[.]org

https://chase.sign-docs.net[.]za

https://chase.sign-docs.org[.]za

https://chase.sign-documents.co[.]za

https://chase.sign-documents.org[.]za

https://documents.cert-docs.co[.]za

https://documents.my-sign-docs[.]org

https://documents.sign-docs.co[.]za

https://documents.verified-docs.org[.]za

https://sign-documents.net[.]za/

https://statements.my-sign-docs.net[.]za/

https://statements.sign-docs.co[.]za/

https://statements.sign-documents.co[.]za/

https://statements.sign-documents.net[.]za/

https://statements.sign-documents.org[.]za/

https://statements.verified-docs.org[.]za/

https://verified-docs[.]com/Sitede banka ekstresi görüntüleniyorsa, “Anywhere Dr.” adresindeki “Jane Customer” müşteri adı gibi örnek verileri kullanan bir Ticaret Bankası örnek banka ekstresi gösterilir.

Kaynak: BleepingComputer

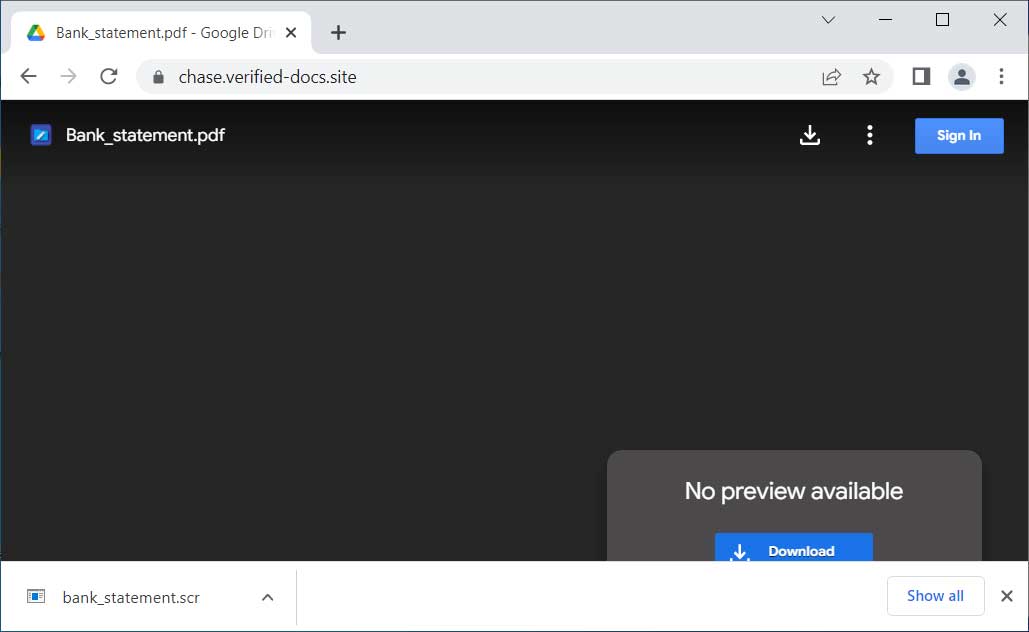

Ancak, diğer testler, önizlemenin kullanılamadığını söyleyen ve kullanıcıdan “Bank_statement.pdf” dosyasını indirmesini isteyen sahte bir Google Drive sayfası görüntüler. Ancak, bunu yapmak aslında ‘bank_statement.scr’ adlı yürütülebilir dosyayı indirecektir.

Kaynak: BleepingComputer

VirusTotal’daki antivirüs sağlayıcıları bunu yalnızca genel bir bilgi hırsızı olarak algılarken, Recorded Future’s Triage, onu Vidar bilgi çalan kötü amaçlı yazılım olarak algıladı.

Vidar, tarayıcı tanımlama bilgilerini, tarayıcı geçmişini, kayıtlı parolaları, kripto para cüzdanlarını, metin dosyalarını, Authy 2FA veritabanlarını ve etkin Windows ekranının ekran görüntülerini çalabilen bilgi çalan bir truva atıdır.

Bu bilgiler daha sonra saldırganların toplayabilmesi için uzak bir sunucuya yüklenecektir. Verileri gönderdikten sonra, dosya koleksiyonu virüslü makineden kaldırılacak ve geride boş klasörlerle dolu bir dizin bırakılacaktır.

Tehdit aktörleri çalınan bilgileri aldıktan sonra kimlik bilgilerini diğer tehdit aktörlerine satarlar veya kurban tarafından kullanılan hesapları ihlal etmek için kullanırlar.

Benzer e-postalar aldıysanız ve bu kötü amaçlı yazılım dağıtım kampanyasından etkilendiğinizi düşünüyorsanız, bilgisayarınızda hemen kötü amaçlı yazılım taraması yapmanız ve bulunan her şeyi kaldırmanız çok önemlidir.

Daha fazla saldırıyı önlemek için, başta çevrimiçi ticaret siteleri, banka hesapları ve e-posta adresleri ile ilişkili hesaplar olmak üzere tüm hesaplarınızın şifresini değiştirmelisiniz.

Son olarak, HTML şablonlarına eklenmiş kaynak kodunu, yükseltilmiş ayrıcalıklara sahip yeni hesapları veya sitenin kaynak kodunda yapılan değişiklikleri kontrol etmek için e-Ticaret sitenizi kapsamlı bir şekilde araştırın.