Bifrost RAT’ın en son sürümü, tespit edilmesini önlemek ve kökenlerini takip etme çabalarını karmaşıklaştırmak için yazım hatası dahil olmak üzere karmaşık teknikler kullanıyor.

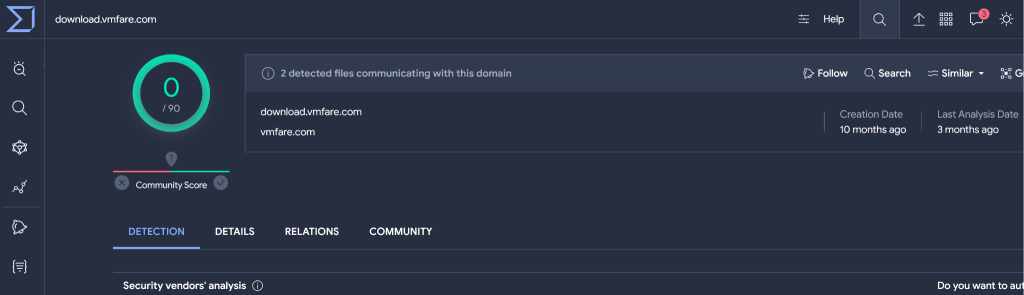

Palo Alto Networks’ün 42. Birimindeki siber güvenlik uzmanları yeni bir siber güvenlik tehdidini ortaya çıkardı: Bifrost RAT’ın (Bifrose olarak da bilinir) Linux sistemlerini hedef alan yeni bir çeşidi. Download.vmfare(.)com adlı zorlu bir alan adını kullanan bu değişken, tespitten kaçınmak ve hedeflenen sistemleri tehlikeye atmak için tasarlanmıştır.

Kötü amaçlı etki alanı, meşru bir VMware etki alanıyla ayırt edilmesi pek de kolay olmayan bir benzerlik taşıyor; tek fark, etki alanındaki “W” harfinin yerine “F” harfinin kullanılması: VMwVM olurFöyle. Bilginize, VMware sanallaştırma ve bulut bilişim yazılımları ve hizmetlerinin lider sağlayıcısıdır.

Bu tür saldırılara denir yazım hatası saldırısı Kötü niyetli aktörlerin popüler olanlara benzer alan adlarını kaydettirdiği, genellikle kimlik avı veya kötü amaçlı yazılım dağıtımı amacıyla kullanıcıların sitelerini ziyaret etmek için yazım hataları yapmasına dayanan bir sistemdir. Örneğin, “Google.com, ɢoogle.com değil.”

Geçmişi 2004 yılına kadar uzanan bir uzaktan erişim Truva Atı (RAT) olan Bifrost, sistemler içinde saklanma, meşru süreçlere kötü amaçlı kod yerleştirme ve harici sunucularla gizli iletişim kanalları kurma becerisiyle ünlüdür. Bu, saldırganların hassas verileri kolaylıkla çalmasına olanak tanır.

Bifrost’un araştırmacılar tarafından teknik raporlarında ayrıntılı olarak açıklanan en son sürümü Blog yazısı, tespit edilmesini önlemek ve kökenlerinin izini sürme çabalarını karmaşıklaştırmak için karmaşık teknikler kullanıyor. Toplanan verileri RC4 şifrelemesi kullanarak ve yukarıda belirtilen etki alanını aldatıcı bir adla şifreleyen kötü amaçlı yazılım, güvenlik uzmanlarının faaliyetlerini engellemesini zorlaştırıyor.

Ek olarak, kötü amaçlı yazılımın ARM sürümünü barındıran bir sunucuya yakın zamanda dağıtılması, hedeflerinin genişlediğine işaret ediyor.

Kötü amaçlı yazılımın kodunun analizi, bağlantı kurmaya ve veri toplamaya yönelik karmaşık manevraları ortaya çıkararak, tespitten kaçınma konusundaki gelişmiş yeteneklerini sergiliyor. Palo Alto Networks, son aylarda 100’den fazla Bifrost etkinliği tespit etti ve bu durum, gelişmiş güvenlik önlemlerine yönelik kritik bir ihtiyacın sinyalini verdi.

Bifrost saldırılarına karşı korunmak için Birim 42 araştırmacıları, düzenli sistem güncellemeleri, güçlü erişim kontrolleri, uç nokta güvenlik çözümlerinin dağıtımı ve ağ etkinliğinin dikkatli bir şekilde izlenmesini içeren çok yönlü bir yaklaşım önermektedir.

İLGİLİ KONULAR

- Yeni Linux Kötü Amaçlı Yazılımı “Migo” Cryptojacking için Redis’ten Yararlanıyor

- Ücretsiz İndirme Yöneticisi Sitesi Pushed Linux Şifre Çalıcı

- Kötü Amaçlı Reklamlar, Kötü Amaçlı Reklamcılık Saldırısında Bing AI Chatbot’a Sızıyor

- Hamas Hackerları Yeni BiBi-Linux Wiper Kötü Amaçlı Yazılımıyla İsraillileri Vurdu

- Mirai Tabanlı NoaBot Botnet, Cryptominer ile Linux Sistemlerini Kullanıyor