Belirsiz#BAT kötü amaçlı yazılım kampanyası, algılamadan kaçınmak, verileri çalmak ve sistemlerde devam etmek için sosyal mühendislik ve sahte yazılım indirmelerini kullanır. Nasıl güvende kalacağınızı öğrenin.

Securonix Tehdit Laboratuarlarındaki siber güvenlik araştırmacıları, Obscure#Bat adlı yeni bir kötü amaçlı yazılım kampanyası buldular. Bu kampanya, kullanıcıları kötü amaçlı kod yürütmeye kandırmak için sosyal mühendislik taktikleri ve sahte yazılım indirmelerini kullanıyor ve saldırganların sistemleri enfekte etmesini ve algılamadan kaçınmasını sağlıyor.

Saldırı, genellikle meşru güvenlik özellikleri veya kötü amaçlı yazılım indirmeleri olarak gizlenen kötü amaçlı bir toplu iş dosyası yürütmesiyle başlar. Bir kez yürütüldükten sonra, kötü amaçlı yazılım, planlanmış görevler oluşturarak ve sistem yeniden başlatıldıktan sonra bile çalışacak Windows kayıt defterini değiştirerek kendini oluşturur.

Kötü amaçlı yazılım daha sonra, sistemdeki varlığını gizlemek için bir kullanıcı modu rootkit kullanır, bu da kullanıcıların ve güvenlik araçlarının algılamasını zorlaştırır. Rootkit, dosyaları, kayıt defteri girişlerini ve çalışma işlemlerini gizleyebilir ve kötü amaçlı yazılımların meşru sistem süreçlerine ve hizmetlerine daha fazla yerleştirilmesini sağlar.

Sahte captchas ve kötü amaçlı yazılım indirmeleri

Son benzer kampanyalarda görüldüğü gibi, bilgisayar korsanları sahte ürünleri tedarik zincirlerinde meşru olarak sunmak için yazgıt ve sosyal mühendislik taktiklerinden yararlanıyorlar. Bu şunları içerir:

Maskeli yazılım: Saldırganlar ayrıca kötü amaçlı dosyalarını TOR tarayıcısı, SIP (VoIP) yazılımı veya Adobe ürünleri gibi güvenilir uygulamalar olarak gizleyerek kullanıcıların bunları yürütme şansını artırır.

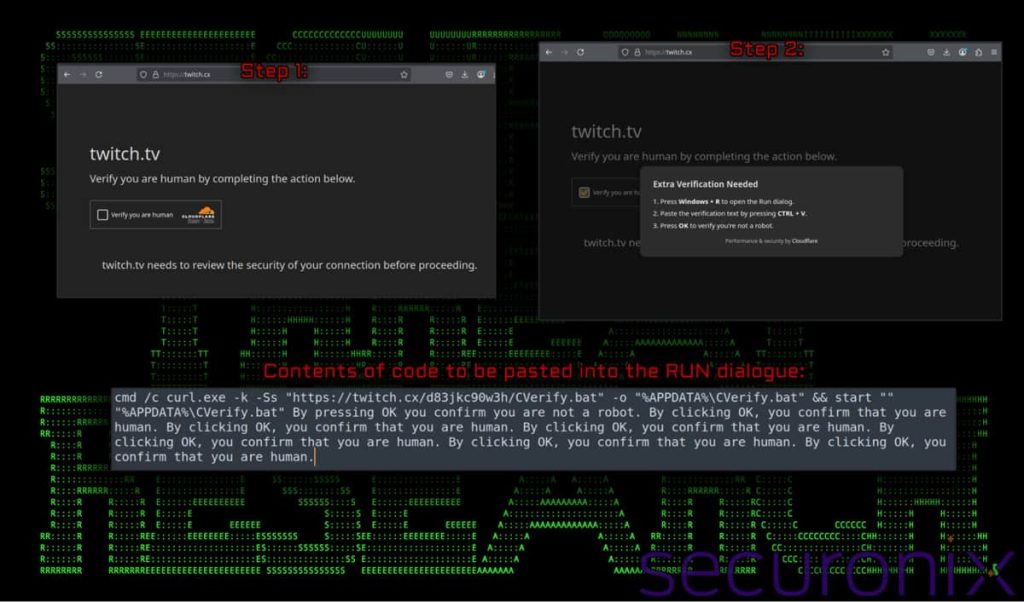

Sahte Captchas: Kullanıcılar sahte bir captcha, özellikle de Cloudflare captcha özelliğiyle karşılaşabilir, bu da onları kötü amaçlı kod yürütmeye yönlendirir. Bu captchalar genellikle meşru sitelere benzeyen yazım hatası alanlardan kaynaklanır. Kullanıcılar captcha’yı geçmeye çalıştıklarında, panolarına kopyalanan kodu yürütmeleri istenir.

Kaçınma Teknikleri

Belirsiz#BAT kötü amaçlı yazılım kampanyası, öncelikle gelişmiş kaçaklama teknikleri yoluyla hassas verileri tehlikeye atma yeteneği nedeniyle hem bireyler hem de kuruluşlar için önemli bir siber güvenlik tehdididir. Bunlar şunları içerir:

API kancası: Kullanıcı modu API kancasını kullanarak, kötü amaçlı yazılım dosyaları, kayıt defteri girişlerini ve çalıştırma işlemlerini gizleyebilir. Bu, Windows Görev Yöneticisi ve Komut satırı komutları gibi ortak araçların, özellikle belirli bir adlandırma şemasına uyan bazı dosyaları veya işlemleri göremediği anlamına gelir (örneğin, “ile başlayanlar”$nya-“).

Kayıt Defteri Manipülasyonu: Sahte bir sürücüyü kaydeder (ACPIx86.sys) daha fazla kalıcılık sağlamak için kayıt defterinde. Bu sürücü, bir Windows hizmetiyle bağlantılıdır ve şüphe yaratmadan kötü amaçlı kod yürütmesine izin verir.

Gizli günlüğü: Kötü amaçlı yazılım, pano etkinliği gibi kullanıcı etkileşimlerini izler ve bu verileri düzenli olarak şifrelenmiş dosyalara yazar ve algılama ve analizi daha da karmaşıklaştırır.

Belirsiz#Bat Saldırısı’nı hedefleyen ülkeler

Perşembe günü resmi yayınlanmadan önce Hackread.com ile paylaşılan Securonix’in ayrıntılı teknik raporuna göre, kötü amaçlı yazılımlar finansal olarak motive edilmiş veya casusluğu hedefliyor ve kullanıcıları öncelikle aşağıdaki ülkelerde hedefliyor gibi görünüyor:

- Kanada

- Almanya

- Amerika Birleşik Devletleri

- Birleşik Krallık

Kendinizi belirsiz#yarasa saldırısından nasıl koruyabilirsiniz

Yazılım indirirken veya bilinmeyen bağlantıları tıklarken sağduyu bir zorunluluk olsa da, kullanıcılar ve kuruluşlar sistemlerini belirsiz#BAT ve benzer tehditlerden korumak için bu temel güvenlik önlemlerini de izlemelidir:

- Temiz İndirmeler: Yalnızca meşru web sitelerinden yazılım indirin ve sahte captchas ve diğer sosyal mühendislik taktiklerine karşı dikkatli olun.

- Uç noktası günlüğünü kullanın: Kuruluşlar için, algılama ve yanıt yeteneklerini geliştirmek için Sysmon ve PowerShell Logging gibi uç nokta günlüğü araçlarını dağıtın.

- Şüpheli etkinlik için izleme: Olağandışı ağ bağlantıları veya proses davranışı gibi şüpheli aktivite sistemlerini düzenli olarak izleyin.

- Tehdit algılama araçlarını kullanın: Belirsiz#BAT gibi tehditleri tespit etmek ve yanıtlamak için davranışsal analiz ve makine öğrenimi tabanlı sistemler gibi tehdit algılama araçlarını kullanmayı düşünün.