Brezilya'daki kullanıcılar yeni bir bankacılık truva atının hedefi. CHAVEPELOAK Bu, PDF ekleri içeren kimlik avı e-postaları aracılığıyla yayılır.

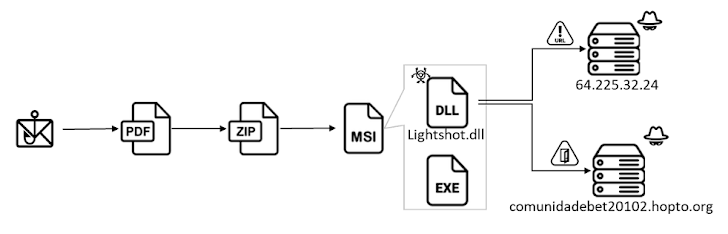

Fortinet FortiGuard Labs araştırmacısı Cara Lin, “Bu karmaşık saldırı, PDF'nin bir ZIP dosyası indirmesini ve ardından son kötü amaçlı yazılımı çalıştırmak için DLL yan yükleme tekniklerini kullanmasını içeriyor” dedi.

Saldırı zinciri, kullanıcıları belgeleri okumak ve imzalamak için bir düğme içeren PDF dosyalarını açmaya kandırmak amacıyla sözleşme temalı DocuSign tuzaklarının kullanılmasını içeriyor.

Gerçekte düğmeye tıklamak, Goo.su URL kısaltma hizmeti kullanılarak kısaltılmış uzak bir bağlantıdan bir yükleyici dosyasının alınmasına yol açar.

Yükleyicinin içinde, hassas bilgilerin çalınmasını kolaylaştıran CHAVECLOAK kötü amaçlı yazılımı olan “Lightshot.dll”yi yüklemek için DLL yan yüklemesinden yararlanan “Lightshot.exe” adlı bir yürütülebilir dosya mevcuttur.

Bu, sistem meta verilerinin toplanmasını ve ele geçirilen makinenin Brezilya'da bulunup bulunmadığını belirlemek için kontroller yapılmasını ve eğer öyleyse, ön plan penceresini önceden tanımlanmış bankayla ilgili dizeler listesiyle karşılaştırmak için periyodik olarak izlemeyi içerir.

Eşleşirse, bir komuta ve kontrol (C2) sunucusuyla bir bağlantı kurulur ve çeşitli türde bilgiler toplanıp finansal kuruluşa bağlı olarak bunları sunucudaki farklı uç noktalara sızdırmaya devam edilir.

Lin, “Kötü amaçlı yazılım, operatörün kurbanın ekranını engellemesine, tuş vuruşlarını kaydetmesine ve yanıltıcı açılır pencereler görüntülemesine izin vermek gibi kurbanın kimlik bilgilerini çalmak için çeşitli eylemleri kolaylaştırıyor” dedi.

“Kötü amaçlı yazılım, kurbanın çeşitli bankalar ve hem geleneksel bankacılık hem de kripto para birimi platformlarını kapsayan Mercado Bitcoin dahil olmak üzere belirli finansal portallara erişimini aktif olarak izliyor.”

Fortinet ayrıca CHAVECLOAK'ın Delphi versiyonunu da ortaya çıkardığını söyleyerek Latin Amerika'yı hedef alan Delphi tabanlı kötü amaçlı yazılımların yaygınlığını bir kez daha vurguladı.

Lin sözlerini şöyle tamamladı: “CHAVECLOAK bankacılık Truva Atı'nın ortaya çıkışı, özellikle Brezilya'daki kullanıcılara odaklanarak finans sektörünü hedef alan siber tehditlerin gelişen manzarasının altını çiziyor.”

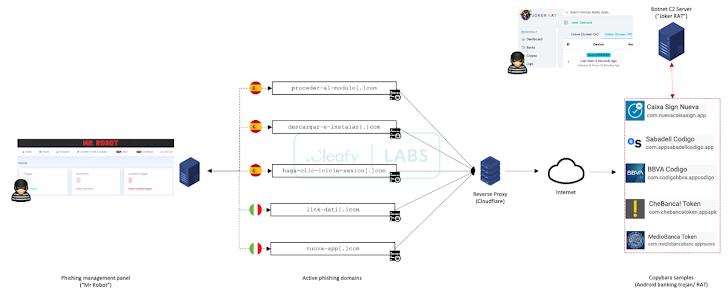

Bulgular, Birleşik Krallık, İspanya ve İtalya'ya karşı, bir ülkeye yetkisiz bankacılık transferleri gerçekleştirmek amacıyla Copybara adlı Android kötü amaçlı yazılımını dağıtmak için smishing ve vishing (örn. SMS ve sesli kimlik avı) taktiklerini kullanmayı içeren, devam eden bir mobil bankacılık dolandırıcılık kampanyasının ortasında geldi. Para katırları tarafından işletilen banka hesapları ağı.

“Onlar [Threat actors] 'Bay' olarak bilinen merkezi bir web paneli aracılığıyla devam eden tüm kimlik avı kampanyalarını yönetmek için yapılandırılmış bir yöntem kullanılarak yakalandılar. Robot'' dedi Cleafy geçen hafta yayınlanan bir raporda.

“Bu panel sayesinde Teknik Destek Uzmanları, ihtiyaçlarına göre birden fazla kimlik avı kampanyasını (farklı finansal kurumlara karşı) etkinleştirebilir ve yönetebilir.”

C2 çerçevesi aynı zamanda saldırganların, hedeflenen varlığın kullanıcı arayüzünü taklit edecek şekilde tasarlanmış kimlik avı kitlerini kullanarak farklı finansal kuruluşlara özel saldırılar düzenlemesine olanak tanırken, aynı zamanda yalnızca mobil cihazlardan gelen bağlantıları sınırlamak için coğrafi sınırlama ve cihaz parmak izi alma yoluyla anti-algılama yöntemlerini benimser.

Sahte bir giriş sayfası görevi gören kimlik avı kiti, bireysel bankacılık müşterilerinin kimlik bilgilerini ve telefon numaralarını ele geçirmekten ve ayrıntıları bir Telegram grubuna göndermekten sorumludur.

Kampanya için kullanılan kötü amaçlı altyapının bir kısmı, virüslü tüm cihazları ve bunların coğrafi dağılımlarını canlı bir harita üzerinde görüntüleyen JOKER RAT adlı bir C2 paneli kullanılarak yönetilen Copybara'yı sunmak üzere tasarlandı.

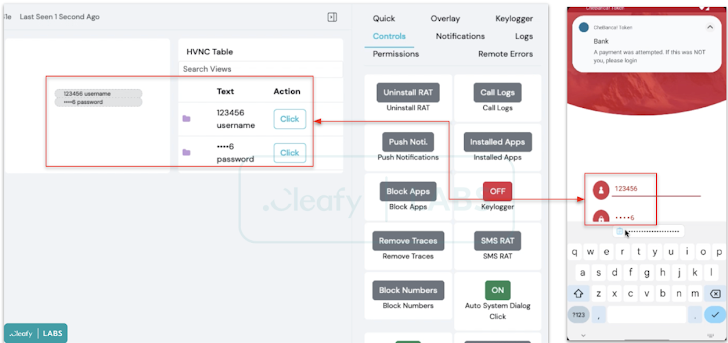

Ayrıca, tehdit aktörlerinin bir VNC modülü kullanarak virüs bulaşmış bir cihazla gerçek zamanlı olarak uzaktan etkileşime girmesine, kimlik bilgilerini aktarmak için bankacılık uygulamalarının üzerine sahte katmanlar eklemesine, Android'in erişilebilirlik hizmetlerini kötüye kullanarak tuş vuruşlarını günlüğe kaydetmesine ve SMS mesajlarına müdahale etmesine olanak tanır.

Üstelik JOKER RAT, hileli uygulamanın adını, paket adını ve simgelerini özelleştirmeyi mümkün kılan bir APK oluşturucuyla birlikte gelir.

“Panelin içinde mevcut olan bir diğer özellik 'Anlık Bildirim'dir; bu, muhtemelen virüs bulaşmış cihazlara, kötü amaçlı yazılımın kimlik bilgilerini çalabileceği şekilde kullanıcıyı bankanın uygulamasını açmaya teşvik etmek için banka bildirimi gibi görünen sahte anlık bildirimler göndermek için kullanılır.” ,” Cleafy araştırmacıları Francesco Iubatti ve Federico Valentini dedi.

Cihaz içi dolandırıcılık (ODF) planlarının artan karmaşıklığı, yakın zamanda açıklanan ve PDF okuyucu uygulamaları kisvesi altında Google Play Store'a sızmayı başaran TeaBot (diğer adıyla Anatsa) kampanyasıyla da kanıtlanıyor.

Iubatti, “Bu uygulama, TeaBot ailesine ait bir bankacılık truva atının birden fazla aşamada indirilmesini kolaylaştıran bir damlalık görevi görüyor” dedi. “Bankacılık truva atını indirmeden önce, indirici, kurban ülkeler hakkında çok sayıda kontrolün yanı sıra, gizleme ve dosya silme de dahil olmak üzere gelişmiş kaçırma teknikleri uyguluyor.”