Siber güvenlik araştırmacıları, WhatsApp aracılığıyla Brezilyalı kullanıcıları hedef alan ve “Maverick” adı verilen tehlikeli yeni bir bankacılık Truva Atını bulaştıran karmaşık bir kötü amaçlı yazılım kampanyasını ortaya çıkardı.

Tehdit, yalnızca Ekim ayının ilk 10 günü boyunca Brezilya’da 62.000’den fazla enfeksiyon girişimini engelledi ve bu da onun devasa boyutunu ve potansiyel etkisini ortaya koyuyor.

Saldırı, kurbanların WhatsApp mesajları aracılığıyla LNK dosyası içeren kötü amaçlı bir ZIP dosyası almasıyla başlıyor. Bu dosyalar genellikle güvenilir görünmek için Portekizce dosya adlarına sahip meşru banka belgeleri gibi görünür.

Mesajlar genellikle alıcılara dosyayı bir bilgisayarda görüntülemeleri ve “dosyayı sakla”yı seçerek Chrome’un güvenlik uyarılarını atlamaları talimatını verir.

Bu kampanyayı özellikle tehlikeli kılan şey, kendi kendini yayma niteliğidir. Maverick kurulduktan sonra, kurbanların hesaplarını ele geçirmek ve kötü amaçlı dosyaları otomatik olarak WhatsApp Web aracılığıyla kişilerine göndermek için açık kaynaklı bir WhatsApp otomasyon aracı olan WPPConnect’i kullanıyor.

Bu solucan benzeri davranış, platform boyunca hızlı bir şekilde yayılmaya olanak tanıyarak, virüs bulaşan her kullanıcıyı farkında olmadan kötü amaçlı yazılımın dağıtıcısına dönüştürüyor.

Bulaşma süreci son derece karmaşıktır ve neredeyse tamamen bellekte çalışarak diskte çok az iz bırakır.

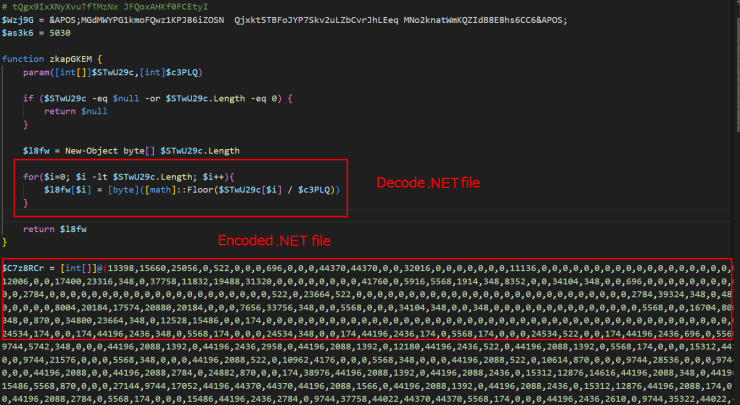

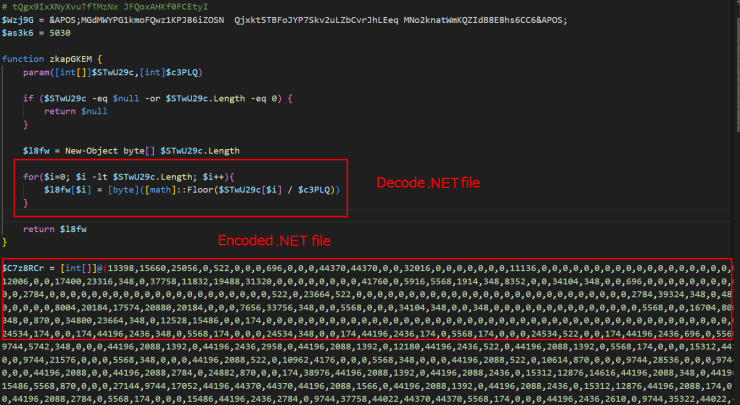

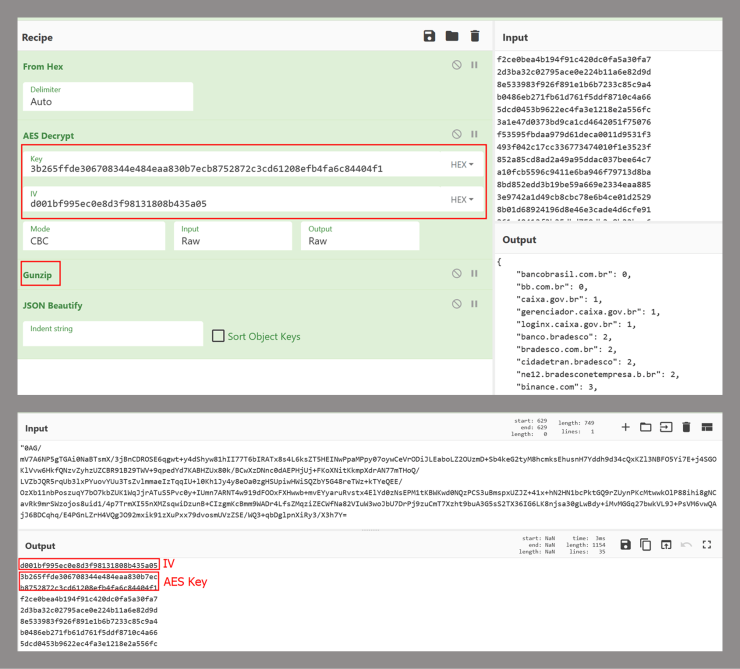

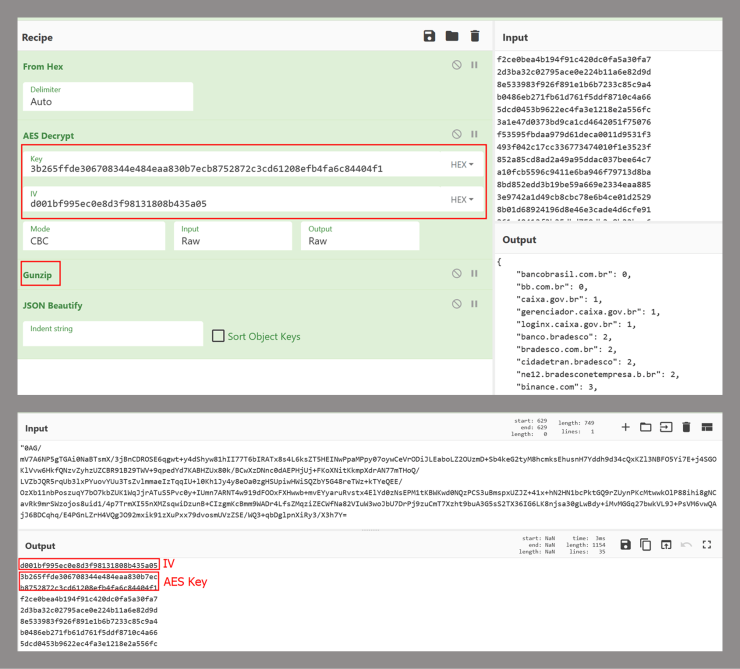

İlk LNK dosyası yürütüldükten sonra, komut ve kontrol sunucularından şifrelenmiş yükleri indiren bir dizi PowerShell betiğini tetikler.

Kötü amaçlı yazılım, indirmelerin yalnızca kötü amaçlı yazılımın kendisinden kaynaklandığından emin olmak için Kullanıcı Aracısı doğrulaması da dahil olmak üzere birden fazla doğrulama katmanı kullanır ve güvenlik araştırmacılarının kolayca örnek almasını engeller.

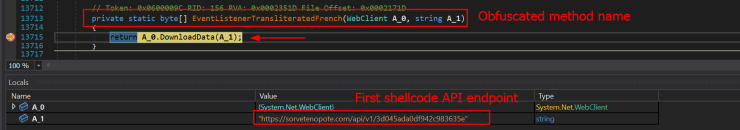

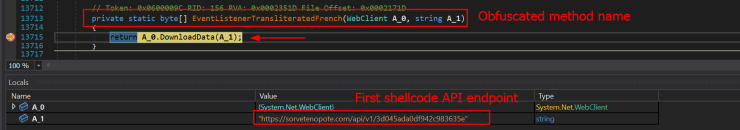

Operasyonun tamamında PowerShell, .NET derlemeleri ve Donut şifreli kabuk kodu aracılığıyla yüklenen modüler bileşenler kullanılıyor.

Her aşama bir sonraki aşamayı indirip şifresini çözerek, Maverick bankacılık Truva Atı’nın yayılmasıyla sonuçlanan karmaşık bir zincir oluşturur.

Kötü amaçlı yazılım, kuruluma devam etmeden önce kurbanın saat dilimini, dil ayarlarını, bölgesel yapılandırmasını ve tarih biçimini kontrol ederek özellikle Brezilyalı kullanıcıları hedef alıyor.

Kapsamlı Bankacılık Yetenekleri

Özellikle araştırmacılar, Maverick’in geliştirilmesinde, özellikle de sertifika şifre çözme rutinlerinde ve genel kod yapısında yapay zekanın kullanıldığına dair kanıtlar buldu.

API’si ile iletişim kurmak için HTTP istek başlığının “X-Request-Headers” alanına API anahtarını gönderir.

Aktif hale geldiğinde Maverick, kurbanların tarayıcılarını 26 Brezilya bankacılık web sitesine, altı kripto para borsasına ve bir ödeme platformuna erişim açısından izliyor.

Truva Atı, Chrome, Firefox, Microsoft Edge, Brave ve Internet Explorer gibi başlıca tarayıcıları destekler.

Kötü amaçlı yazılımın yetenekleri kapsamlı ve endişe vericidir. Kurbanlar bankacılık web sitelerine eriştiğinde ekran görüntüleri yakalayabilir, tuş vuruşlarını kaydedebilir, fareyi kontrol edebilir, tarama etkinliğini izleyebilir, işlemleri sonlandırabilir ve kimlik avı sayfalarını görüntüleyebilir.

Bu özellikler, saldırganların virüslü bilgisayarlar üzerinde tam uzaktan kontrol sağlarken bankacılık kimlik bilgilerini ele geçirmesine ve yetkisiz işlemler gerçekleştirmesine olanak tanır.

Güvenlik araştırmacıları, Maverick ile Coyote adlı başka bir Brezilya bankacılık Truva Atı arasında önemli kod çakışmaları tespit etti ve bu, 2024’ün başlarında belgelendi.

Her iki tehdit de AES-256 kullanan benzer şifreleme mekanizmalarını paylaşıyor ve karşılaştırılabilir iletişim protokolleri kullanıyor. Ancak Maverick’in mimari farklılıkları, bunun ya Coyote’un tamamen yeniden düzenlenmesini ya da paylaşılan kod kitaplıkları kullanılarak geliştirilen yeni bir tehdidi temsil ettiğini gösteriyor.

Koruma Önerileri

Bu, tehdit aktörlerinin daha karmaşık tehditler oluşturmak için yapay zeka araçlarından yararlandığı kötü amaçlı yazılım geliştirmede endişe verici bir evrime işaret ediyor.

Kullanıcılar, hesapları ele geçirilebilecek bilinen kişilerden bile olsa, WhatsApp aracılığıyla alınan istenmeyen dosyalara karşı dikkatli olmalıdır.

Kuruluşlar, kötü amaçlı LNK dosyalarını tespit edebilen e-posta ve mesajlaşma güvenlik çözümleri uygulamalı, güncel antivirüs yazılımını sürdürmeli ve kullanıcıları mesajlaşma platformlarından dosya indirme ve yürütme riskleri konusunda eğitmelidir.

Brezilyalı bankacılık müşterileri özellikle dikkatli olmalı ve harekete geçmeden önce bankacılıkla ilgili şüpheli mesajları resmi kanallar aracılığıyla doğrulamalıdır.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.