Otomatik Renk: ABD ve Asya’yı hedefleyen yeni Linux arka kapı kötü amaçlı yazılım. Gelişmiş kaçırma, kalıcılık ve tespit yöntemleri hakkında bilgi edinin.

Auto-Color olarak adlandırılan yeni keşfedilen bir Linux kötü amaçlı yazılım, Kuzey Amerika ve Asya’daki eğitim kurumlarını ve devlet kuruluşlarını hedefliyor ve tespit ve kaldırılmasını önlemek için gelişmiş gizli teknikler kullanıyor.

Palo Alto Networks Unit 42’deki araştırmacılar bu kötü amaçlı yazılımları tanımladı. Araştırmaları, bu kötü amaçlı yazılımın Kasım ve Aralık 2024 arasında aktif olduğunu ortaya koyuyor. Otomatik renk, ilk yürütülebilir dosyasını gizlemek için “kapı” veya “yumurta” gibi ortak kelimeler gibi zararsız dosya adlarını kullanarak kendini ayırt ediyor.

“Dosya boyutları her zaman aynı olsa da, karmalar farklıdır. Bunun nedeni, kötü amaçlı yazılım yazarının şifrelenmiş C2 yapılandırma yükünü her kötü amaçlı yazılım örneğine statik olarak derlemesidir ”dedi.

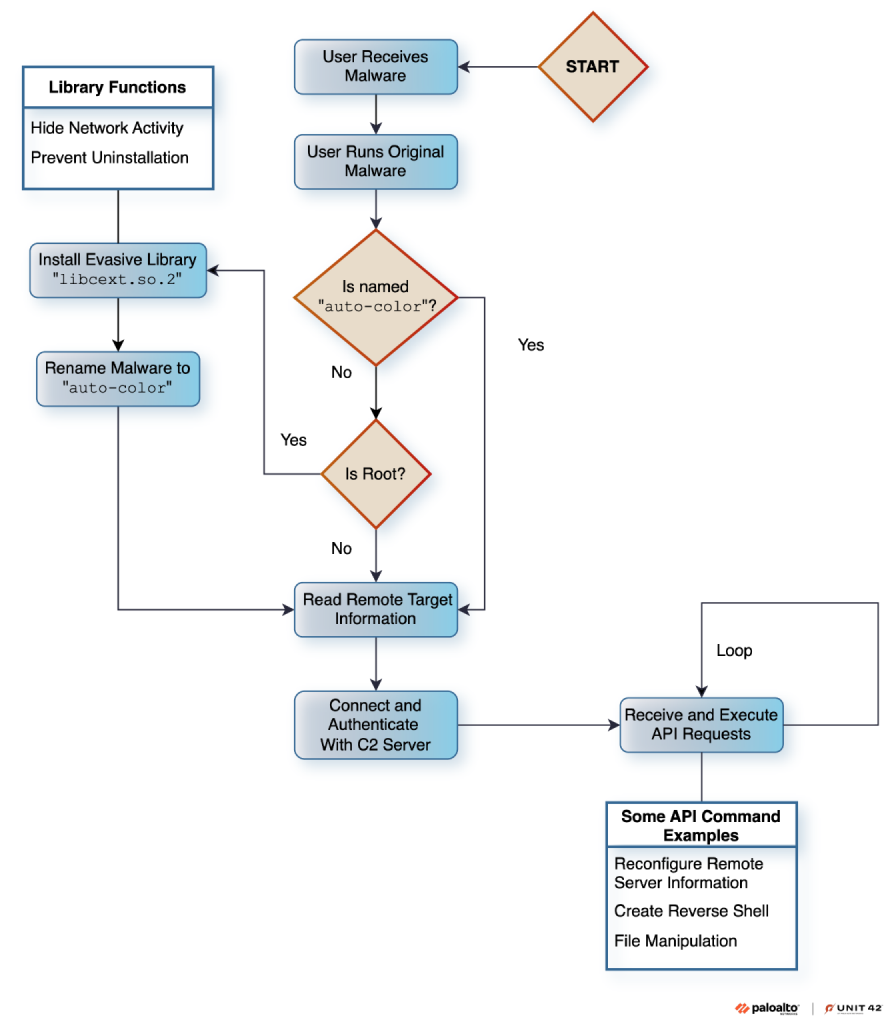

Yürütme üzerine dosya adını kontrol eder ve belirlenen bir adla eşleşmezse bir kurulum aşaması başlatır. Bu aşama, sistem içine meşru bir sistem kütüphanesini taklit eden kötü amaçlı bir kütüphane implantının yerleştirilmesini içerir. Kötü amaçlı yazılımların davranışı, kullanıcının kök ayrıcalıklarına sahip olup olmadığına bağlı olarak değişir. Kök erişimi mevcutsa, çekirdek sistem işlevlerini geçersiz kılmak için tasarlanmış bir kitaplık kurar.

Auto-Color’un gizliinin önemli bir yönü, Linux sisteminin LD.PRELOAD dosyasını manipülasyonudur. Bu, kötü amaçlı yazılımların kötü amaçlı kütüphanesinin diğer sistem kütüphanelerinden önce yüklenmesini sağlayarak sistem işlevlerini kesmesini ve değiştirmesini sağlar. Bu teknik, ağ etkinliğini gizleme yeteneği de dahil olmak üzere sistemin davranışı üzerinde kötü amaçlı yazılımlar önemli kontrol sağlar.

Auto-color, ağ bağlantılarını gizlemek için sofistike yöntemler kullanır. C standart kütüphanesi içindeki işlevlere bağlanır ve sistemin ağ bağlantısı bilgilerini filtrelemesine ve manipüle etmesine izin verir. /Proc/net/tcp dosyasının içeriğini değiştirerek, komut ve kontrol sunucuları ile iletişimini etkili bir şekilde gizler ve güvenlik analistlerinin algılamasını zorlaştırır. Araştırmacılar, bu manipülasyonun daha önce keşfedilen kötü amaçlı yazılımlar tarafından kullanılan benzer tekniklerden daha gelişmiş olduğunu gözlemledi.

Kötü amaçlı yazılım, uzak sunuculara bağlanmak için özel bir şifreleme mekanizması kullanır, hedef sunucu ayrıntılarını dinamik olarak oluşturulan bir yapılandırma dosyasından veya gömülü şifreli bir yükten alır. Saldırganların altyapısı ile güvenli iletişim için özel bir akış şifresi kullanır.

“Bir akış şifresi, anahtarın şifreleme metninin her baytı ile etkileşime girdiği bir şifreleme şemasıdır.” Blog yazısı.

Kurulduktan sonra, kötü amaçlı yazılım, sunucu ile şifrelenmiş mesajları, tehlikeye atılan sistemdeki komutların yürütülmesini sağlayan değişim yapar.

Otomatik renk keşfi, çekirdek sistem süreçlerini manipüle edebileceğinden ve gelişmiş kaçınma teknikleri hedeflenen sektörler için önemli bir tehdit oluşturmaktadır. Kuruluşlar, enfeksiyon riskini azaltmak için sıkı ayrıcalık kontrolleri, davranışsal tehdit tespiti ve Linux sistemlerinin sürekli izlenmesi gibi güvenlik önlemlerini güçlendirmelidir.