Fidye yazılımı gerginliği olan Azot, özellikle finans sektörüne odaklanarak dünya çapında kuruluşlar için büyük bir tehdit olarak ortaya çıktı. İlk olarak Eylül 2024’te belirlenen azot, sofistike saldırı yöntemleri ve yıkıcı etkisi için hızla kötü şöhret kazanmıştır.

Bu fidye yazılımı kritik verileri şifreler ve şifre çözme için önemli ödemeler gerektirir. Öncelikle Amerika Birleşik Devletleri, Kanada ve İngiltere’de finans, inşaat, üretim ve teknoloji gibi endüstrileri hedeflemiştir.

Siber güvenlik uzmanları, azotun gelişmiş taktiklerinin ve gelişen stratejilerinin, hassasiyeti ve kalıcılığı için hazırlıksız kuruluşlar için ciddi bir risk oluşturduğu konusunda uyarıyor. Kötü amaçlı yazılım analizi ve tehdit istihbarat araçlarının kullanılması bu riskleri azaltabilir ve olayları önleyebilir.

Azotun özellikleri ve taktikleri

Azot’un karmaşık saldırı zinciri, Google ve Bing gibi arama motorlarında kötü niyetli kampanyalarla başlar. Reklamlar, kullanıcıları AnyDesk, Winscp veya Cisco AnyConnect gibi meşru yazılım olarak gizlenmiş truva atışçılarını indirmeye hitap ediyor.

Kurulduktan sonra, fidye yazılımı, kalıcılık oluşturmak, ağlar içinde yanal olarak hareket etmek ve yükünü yürütmek için kobalt grev ve metre -pret kabukları gibi araçları kullanır. Azot, sistem yeniden başlatıldıktan sonra bile aktif kaldıklarından emin olmak için kayıt defteri anahtarlarını ve zamanlamalarını değiştirir. Kapsamlı sistem keşfi yapar, etkiyi en üst düzeye çıkarmak için ağlardaki yüksek değerli hedefleri tanımlar ve ileri kaçırma tekniklerini kullanır.

Azotun en önemli kurbanları arasında:

- SRP Federal Kredi Birliği (ABD): Aralık 2024’te bu saldırı daha geniş dünyaya azot getirdi ve finans sektörünün kırılganlığını ortaya çıkardı.

- Kırmızı Fıçılar (Kanada): Video oyunu geliştiricisi, oyun kaynağı kodları ve dahili belgeler de dahil olmak üzere 1.8 terabayt hassas veriye sahipti.

- Kontrol Panelleri ABD: Eylül 2024’te Nitrogen’in karanlık ağ sızıntı sitesinde kurban olarak bir özel kontrol paneli çözümleri sağlayıcısı, başarılı bir ihlal ve potansiyel veri açığa çıktı.

- Kilgore endüstrileri: Aralık 2024’te imalat şirketi, azot grubuna atfedilen bir fidye yazılımı saldırısıyla karşılaştı.

Azot üzerinde tehdit zekası toplamak

Sınırlı genel veriler nedeniyle azot modus operandi hakkında henüz çok şey bilinmemektedir. Halka açık ana bilgi kaynağı, StreamScan’ın raporudur. Uzlaşma temel göstergeleri ve yöntemlere ilişkin bazı bilgiler sunar, ancak ayrıntılara ışık tutar. Run’un uzmanları, dinamik analiz ve tehdit istihbarat zenginleştirmesi yoluyla daha derin bilgiler sunarak, herhangi bir.

StreamScan raporu birkaç kritik IOC’yi detaylandırıyor:

- Fidye yazılımı dosyası: Kötü niyetli bir yürütülebilir uygulanabilir

SHA-256 hash 55f3725ebe01ea19ca14ab14d747a6975f9a6064ca71345219a14c47c18c88be

- Muteks: Benzersiz bir tanımlayıcı,

nvxkjcv7yxctvgsdfjhv6esdvsxşifrelemeden önce fidye yazılımı tarafından oluşturuldu.

- Savunmasız sürücü:

truesight.sysantivirüs ve uç nokta algılama araçlarını devre dışı bırakmak için kullanılan meşru ama sömürülebilir bir sürücü.

- Sistem manipülasyonu: Bcdedit.exe’nin Windows Güvenli Önyükleme’yi devre dışı bırakmak için sistem kurtarmayı engellemek için kullanın.

Bu göstergeler, daha fazla IOC, davranışsal veri ve azot saldırıları hakkında teknik detaylar bulmak için tehdit istihbarat arayışı ile araştırılabilir.

1. Muteksin izleme

Azot, bir seferde fidye yazılımının yalnızca bir örneğinin çalışmasını sağlamak için benzersiz bir muteks oluşturur. Mutex’in adını bir TI arama arama isteği olarak kullanarak, herhangi bir.Run’un etkileşimli sanal alan kullanıcıları tarafından analiz edilen 20’den fazla ilgili kötü amaçlı yazılım örneği keşfedilebilir.

SyncobjectName: “NVXKJCV7YXCTVGSDFJHV6ESDVSX”

Her örnek için, tehdidin anlayışını zenginleştirmek ve kamu araştırmalarında yer almayan ek göstergeler toplamak için bir analiz oturumu araştırılabilir. Bu IOC’ler, kötü amaçlı yazılımlara karşı proaktif koruma sağlamak için ayar izleme, algılama ve yanıt sistemleri için kullanılabilir.

2. savunmasız sürücüyü ortaya çıkarmak

Azot istismarları truesight.sysAV/EDR süreçlerini öldürmek ve böylece antivirüs ve uç nokta algılama araçlarını devre dışı bırakmak için RogueKiller Antirootkit’ten meşru bir sürücü. Bu sürücü tehdit aktörleri tarafından kullanılır, çünkü doğal olarak kötü niyetli değildir, bu nedenle standart savunmaları tetiklemez. Any.Run’un Ti Araması, truesight.sys:

sha256:"Bfc2ef3b404294fe2fa05a8b71c7f786b58519175b7202a69fe30f45e607ff1c"

Bu analizleri ayrıştırarak ekipler, güvenlik süreçlerini sonlandırmadan kaçan tespite kadar sürücünün nasıl istismar edilebileceğini görür. Sürücünün adına göre “komut çizgisi” parametresi ile arama yapmak, sürücüyü içeren bir dizi sistem olayıyla sonuçlanır:

Commandline: “*Truesight.sys”

Bu tür etkinlikleri keşfetmek, güvenlik ekiplerini bu tür türlerin güvenlik açıklarını zamanında engellemeye teşvik eder.

3. Sistem manipülasyonunu yakalama

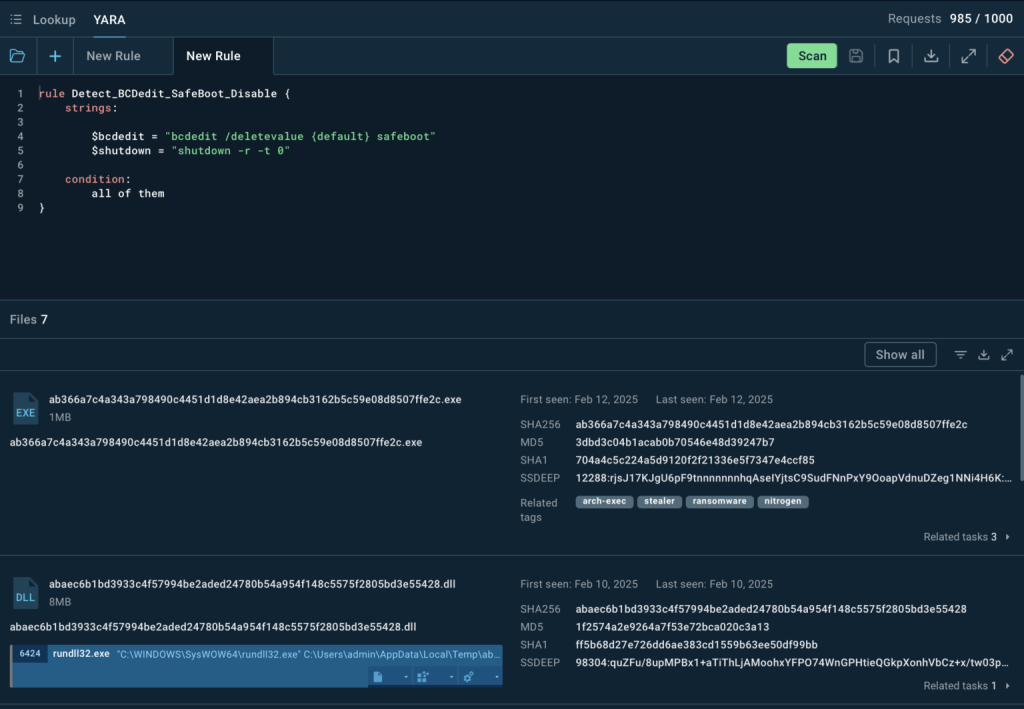

Azot, enfekte olmuş bir sistemi geri yüklemeye yardımcı olan bir kurtarma mekanizması olan Safe Boot’u devre dışı bırakmak için Windows yardımcı programını kullanır. Any.Run, analistlerin bu davranışı aramak için YARA kurallarını kullanmasına izin verir ve sistem ayarlarıyla sıkıştıran kötü amaçlı yazılımları tanımlar.

Ti Lookup’ta bir Yara araması, her biri ek IOC’leri ortaya çıkaran ilişkili bir analiz oturumu ile bu taktiğe bağlı birkaç dosyayı döndürür.

Kuruluşlar, bu IOC’leri SIEM veya EDR sistemlerine entegre ederek, şifreleme başlamadan önce Windows önyükleme ayarlarını değiştirme girişimlerini algılayabilir ve engelleyebilir ve izlerinde azotu durdurabilir.

Azot gibi tehditlere karşı savunmak için güvenlik ekipleri:

- Bilinen kötü niyetli altyapı ve alanları engelleyin.

- PowerShell, WMI ve DLL sideloading’in olağandışı kullanımını izleyin.

- Çalışanları kimlik avı ve sosyal mühendislik taktikleri konusunda eğitin.

- İlgili IOC’ler ve TTP’ler için proaktif olarak avlanmak için tehdit istihbarat hizmetlerini kullanın.

- Azotun kötü niyetli yüklerini sağlamak için sıklıkla kullanılan bir taktik olan e -posta sahtekarını önlemek için DMARC, DKIM ve SPF kullanın.

- Yazılımı düzenli olarak güncelleyin ve azot tarafından kullanılan güvenlik açıklarını kapatmak için yamaları uygulayın.

Savunmalarınızı herhangi biriyle güçlendirin. Run

Azot fidye yazılımı gibi artan tehditler karşısında, gerçek zamanlı analiz ve tehdit istihbaratı artık isteğe bağlı değil, bunlar gerekli. 9. yıldönümünü işaretlemek için, herhangi bir.Run, güvenlik profesyonellerinin etkileşimli sanal alan ve tehdit istihbarat arama çözümleriyle modern siber tehditlerin önünde kalmasına yardımcı olmak için sınırlı süreli bir promosyon başlatıyor.

Hediyeyi alın: Ekibiniz için ekstra sanalbox lisansları veya çift TI arama kotası.

Açıklama: Bu makale Any.Run tarafından sağlanmıştır. Sunulan bilgi ve analiz, araştırmalarına ve bulgularına dayanmaktadır.