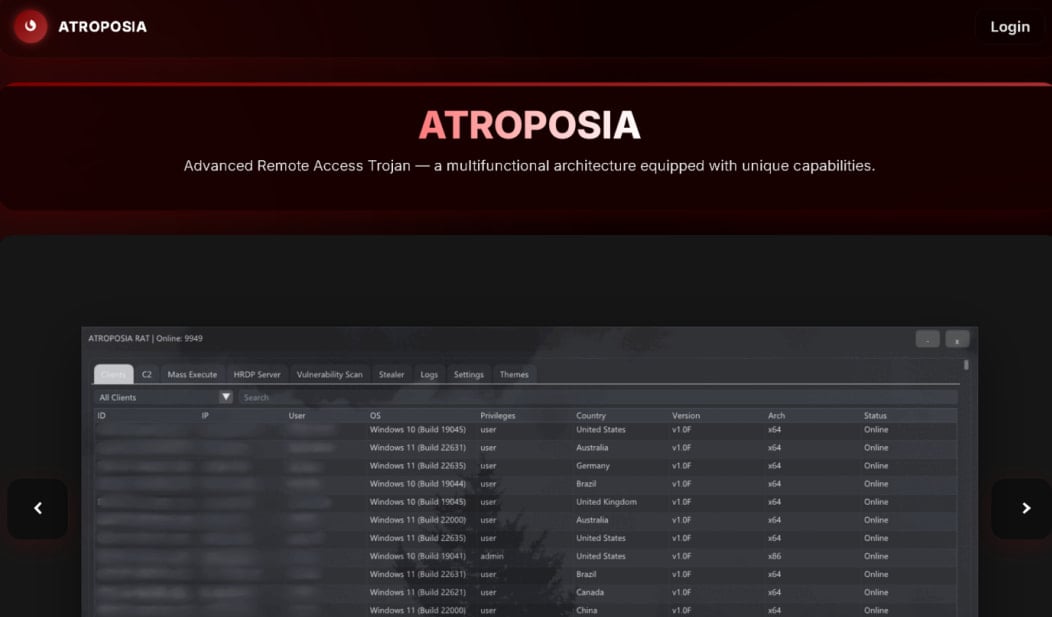

Atroposia adlı yeni bir hizmet olarak kötü amaçlı yazılım (MaaS) platformu, siber suçlulara kalıcı erişim, kaçırma, veri hırsızlığı ve yerel güvenlik açığı taraması yeteneklerini birleştiren bir uzaktan erişim truva atı sağlıyor.

Kötü amaçlı yazılım, gizli uzak masaüstü, dosya sistemi kontrolü, veri sızması, pano hırsızlığı, kimlik bilgisi hırsızlığı, kripto para birimi cüzdan hırsızlığı ve DNS ele geçirme gibi gelişmiş özelliklerin kilidini açan aylık 200 dolarlık bir abonelikle sunuluyor.

Atroposia, SpamGPT ve MatrixPDF’nin yanı sıra kullanımı kolay, uygun fiyatlı “tak ve çalıştır” araç setinin en son örneği olduğu konusunda uyaran veri güvenliği şirketi Varonis’teki araştırmacılar tarafından keşfedildi.

Kaynak: Kahraman

Atropoza genel bakış

Atroposia, şifreli kanallar üzerinden komuta ve kontrol (C2) altyapısıyla iletişim kuran ve Windows sistemlerinde ayrıcalık ayrıcalığını artırmak için Kullanıcı Hesabı Denetimi (UAC) korumasını atlayabilen modüler bir RAT’tır.

Araştırmacılara göre, virüs bulaşmış ana bilgisayarlara kalıcı, gizli erişim sağlayabiliyor ve ana yetenekleri şunları içeriyor:

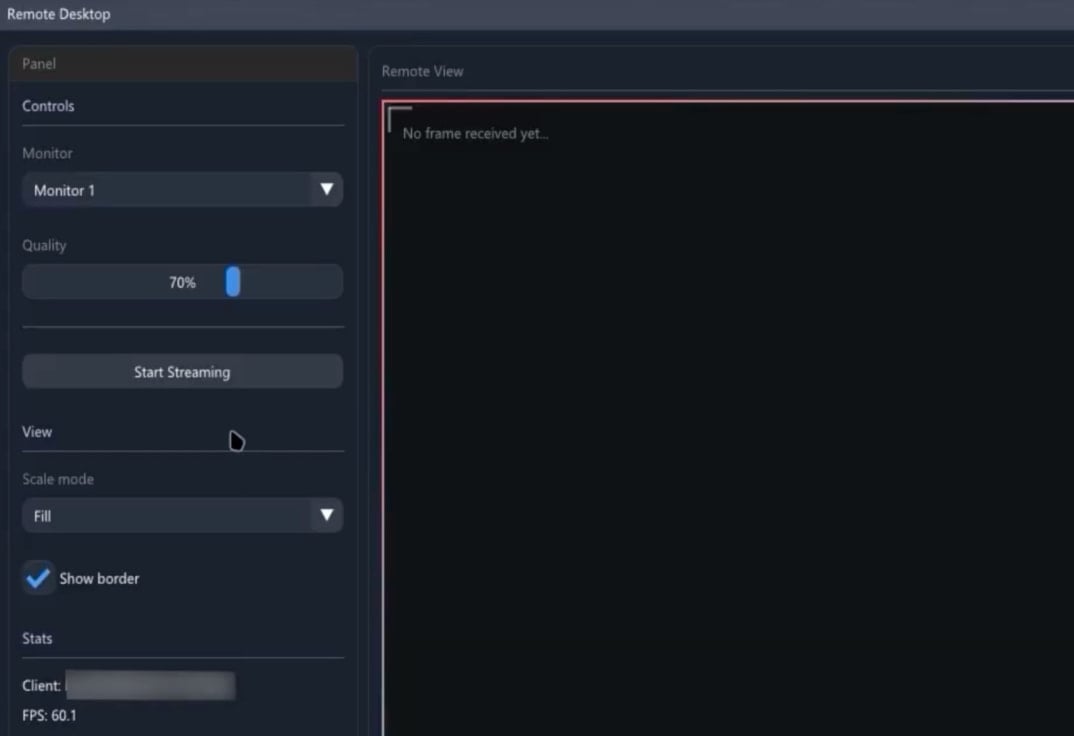

- HRDP Bağlantısı Arka planda gizli bir masaüstü oturumu oluşturarak saldırganın uygulamaları açmasına, belgeleri ve e-postaları görüntülemesine ve herhangi bir görünür belirti olmaksızın kullanıcının oturumuyla etkileşime girmesine olanak tanıyan modül. Varonis, standart uzaktan erişim izleme sisteminin bunu tespit etmekte başarısız olabileceğini söylüyor.

Kaynak: Kahraman

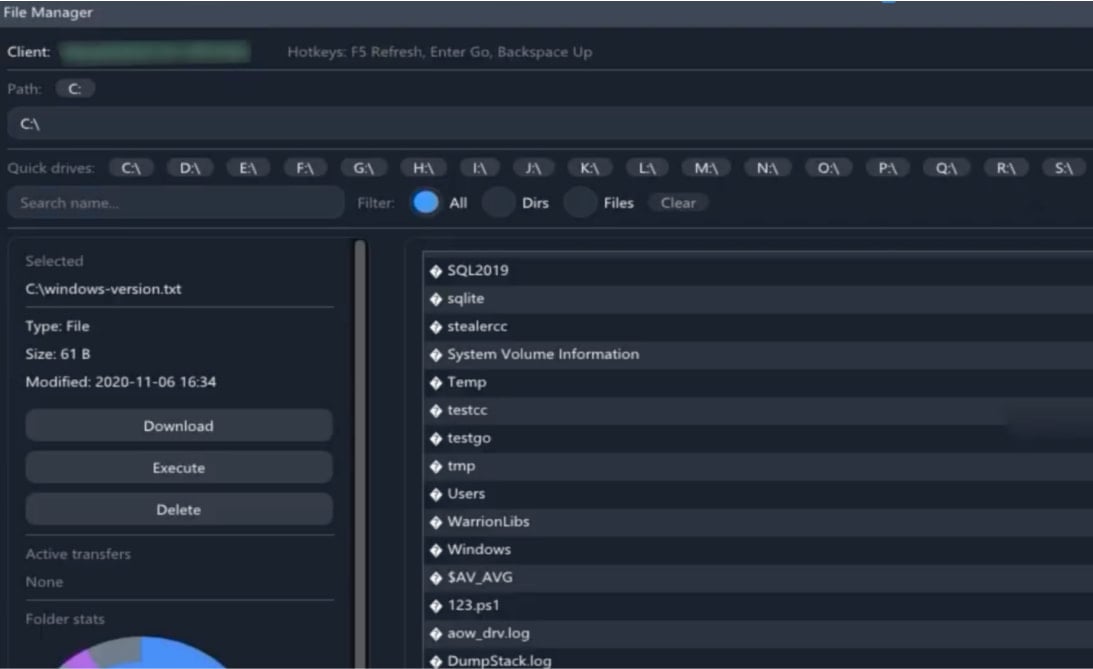

- Explorer tarzı dosya yöneticisi uzaktan dosya tarama, kopyalama, silme ve yürütme yeteneklerine olanak tanır. Yakalayıcı bileşen belirli dosyaları arar, bunları uzantıya veya anahtar kelimeye göre filtreler, verileri parola korumalı ZIP arşivlerine sıkıştırır ve izleri en aza indirmek için bellek içi teknikleri kullanarak verileri dışarı çıkarır.

Kaynak: Kahraman

- Hırsız modülü kayıtlı oturum açma bilgilerini, kripto cüzdanlarını ve sohbet dosyalarını hedeflerken, bir pano yöneticisi kopyalanan her şeyi (şifreler, API anahtarları, cüzdan adresleri) gerçek zamanlı olarak yakalar ve saldırgana bir geçmiş sunar.

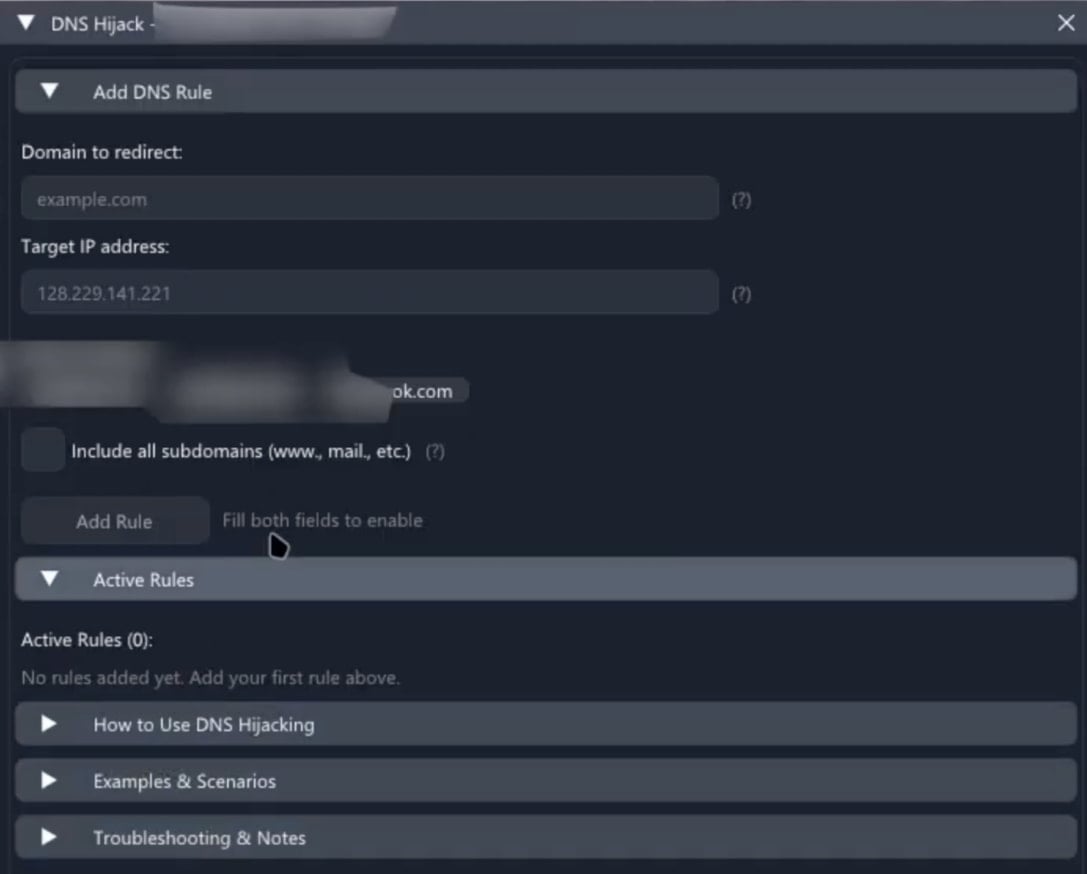

- Ana bilgisayar düzeyinde DNS ele geçirme Etki alanlarını saldırganın IP’leriyle eşleyen, böylece kurbanın sessizce hileli sunuculara yönlendirilmesini sağlayan, kimlik avını, MITM’yi, sahte güncellemeleri, reklam veya kötü amaçlı yazılım yerleştirmeyi ve DNS tabanlı sızmayı etkinleştiren modül.

Kaynak: Kahraman

- Yerleşik yerel güvenlik açığı tarayıcısı Eksik yamaları, güvenli olmayan ayarları ve savunmasız yazılımları denetleyen, saldırganların açıklardan yararlanmaya öncelik vermesine olanak tanıyan bir puan döndüren ve RAT’ın modüler, eklenti tabanlı iş akışını gösteren bir sistemdir.

Araştırmacılar, güvenlik açığı kontrolünün “kurumsal ortamlarda tehlikeli olduğunu çünkü kötü amaçlı yazılımın güncelliğini kaybetmiş bir VPN istemcisi veya yamalı bir ayrıcalık yükseltme hatası bulabileceğini” söylüyor. Bu, daha derin erişim elde etmek için kolayca kullanılabilir.

Varonis’in bir raporuna göre modül, eksik yamaları, güvenli olmayan ayarları ve güncel olmayan yazılım sürümlerini kontrol ediyor. Bu işlev aynı zamanda yararlanılabilecek yakındaki sistemleri bulmak için de kullanılabilir.

Atroposia’nın ortaya çıkışı, siber suçlular için başka bir MaaS seçeneği daha ekleyerek teknik engeli azaltıyor ve düşük vasıflı tehdit aktörlerinin etkili kampanyalar yürütmesine olanak tanıyor.

Riski azaltmak için kullanıcılara yazılımı yalnızca resmi sitelerden ve saygın kaynaklardan indirmeleri, korsan yazılımlardan ve torrentlerden kaçınmaları, tanıtılan arama sonuçlarını atlamaları ve çevrimiçi olarak buldukları anlamadıkları komutları asla çalıştırmamaları tavsiye edilir.

Ortamların %46’sında şifreler kırıldı; bu oran geçen yılki %25’ten neredeyse iki katına çıktı.

Önleme, tespit ve veri hırsızlığı eğilimlerine ilişkin daha fazla bulguya kapsamlı bir bakış için Picus Blue Report 2025’i hemen edinin.