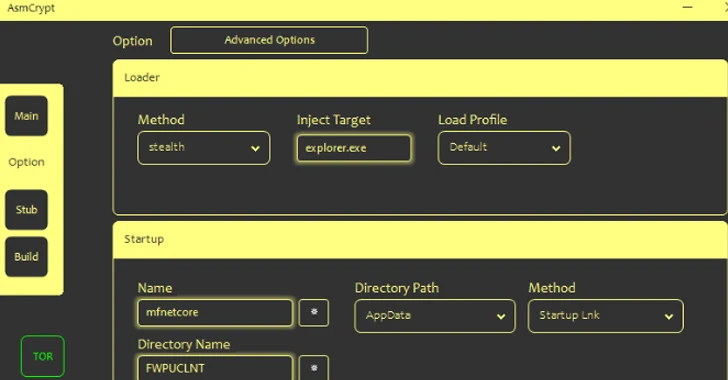

Tehdit aktörleri, yeni bir şifreleyici ve yükleyici satıyor. ASMCryptDoubleFinger olarak bilinen başka bir yükleyici kötü amaçlı yazılımın “gelişmiş versiyonu” olarak tanımlanan .

Kaspersky bu hafta yayınlanan bir analizde, “Bu tür kötü amaçlı yazılımların ardındaki fikir, yükleme işlemi olmadan veya yükün kendisi AV/EDR vb. tarafından algılanmadan son yükü yüklemektir” dedi.

DoubleFinger ilk olarak Rus siber güvenlik şirketi tarafından belgelendi ve TebrikGhoul adlı bir kripto para hırsızını Avrupa, ABD ve Latin Amerika’daki kurbanlara yaymak için kötü amaçlı yazılımdan yararlanan enfeksiyon zincirlerini ayrıntılarıyla anlattı.

Müşteriler tarafından satın alınıp piyasaya sürülen ASMCrypt, sabit kodlanmış kimlik bilgilerini kullanarak TOR ağı üzerinden bir arka uç hizmetiyle iletişim kurmak ve böylece alıcıların kampanyalarında kullanmak üzere seçtikleri verileri oluşturmasına olanak sağlamak üzere tasarlanmıştır.

Kaspersky, “Uygulama, .PNG dosyasının içine gizlenmiş şifreli bir blob oluşturuyor” dedi. “Bu resim bir resim barındırma sitesine yüklenmelidir.”

Yükleyiciler, diğer tehdit aktörleri tarafından fidye yazılımı saldırıları, veri hırsızlığı ve diğer kötü niyetli siber faaliyetler gerçekleştirmek üzere ağlara ilk erişim sağlamak için kullanılabilecek bir kötü amaçlı yazılım dağıtım hizmeti olarak hareket etme yetenekleri nedeniyle giderek daha popüler hale geldi.

Buna, çeşitli kötü amaçlı yazılımlar sunmak için kullanılan Bumblebee, CustomerLoader ve GuLoader gibi yeni ve köklü oyuncular da dahildir. İlginçtir ki, CustomerLoader tarafından indirilen tüm veriler dotRunpeX yapılarıdır ve bu da son aşamadaki kötü amaçlı yazılımı dağıtır.

Sekoia.io, “CustomerLoader büyük ihtimalle Hizmet Olarak Yükleyici ile ilişkilendiriliyor ve birden fazla tehdit aktörü tarafından kullanılıyor.” dedi. “CustomerLoader’ın, dotRunpeX enjektörünün geliştiricisi tarafından çalıştırılmasından önce eklenen yeni bir aşama olması mümkündür.”

Öte yandan Bumblebee, daha önce IcedID saldırılarında benimsenen bir taktik olan yükleyiciyi yaymak için Web Dağıtılmış Yazma ve Sürüm Oluşturma (WebDAV) sunucularını kullanan, Ağustos 2023’ün sonlarına doğru iki aylık bir aradan sonra yeni bir dağıtım kampanyasında yeniden ortaya çıktı.

Intel 471, “Bu çaba kapsamında, tehdit aktörleri Windows kısayolunu (.LNK) ve .LNK dosyalarını içeren sıkıştırılmış arşiv (.ZIP) dosyalarını dağıtmak için kötü amaçlı spam e-postalarından yararlandı” dedi. “Kullanıcı tarafından etkinleştirildiğinde, bu LNK dosyaları, WebDAV sunucularında barındırılan Bumblebee kötü amaçlı yazılımını indirmek için tasarlanmış önceden belirlenmiş bir dizi komutu çalıştırır.”

Yükleyici, komut ve kontrol sunucusu (C2) iletişimleri için WebSocket protokolünü kullanmaktan TCP’ye ve ayrıca C2 sunucularının sabit kodlu listesinden, aşağıdakileri hedefleyen bir etki alanı oluşturma algoritmasına (DGA) geçiş yapan güncellenmiş bir varyanttır: Alanın yayından kaldırılması karşısında dayanıklı olmasını sağlayın.

Siber suç ekonomisinin olgunlaştığının bir işareti olarak, daha önce ayrı olduğu varsayılan tehdit aktörleri, GuLoader ile Remcos RAT arasındaki “karanlık ittifak” örneğinde de görüldüğü gibi, diğer gruplarla ortaklık kurdu.

Görünüşte yasal bir yazılım olarak tanıtılsa da, Check Point’in yakın zamanda yaptığı bir analiz, GuLoader’ın ağırlıklı olarak Remcos RAT’ı dağıtmak için kullanıldığını ortaya çıkardı; eskisi artık TheProtect adı verilen ve yükünü güvenlik yazılımı tarafından tamamen tespit edilemez hale getiren bir şifreleyici olarak satılıyor. .

Yapay Zekayla Yapay Zekayla Mücadele Edin — Yeni Nesil Yapay Zeka Araçlarıyla Siber Tehditlerle Mücadele Edin

Yapay zekanın yönlendirdiği yeni siber güvenlik zorluklarının üstesinden gelmeye hazır mısınız? Siber güvenlikte artan üretken yapay zeka tehdidini ele almak için Zscaler ile kapsamlı web seminerimize katılın.

Becerilerinizi Güçlendirin

Siber güvenlik firması, “EMINэM takma adı altında çalışan bir kişi, Remcos ve GuLoader’ı açıkça satan BreakingSecurity ve VgoStore web sitelerini yönetiyor” dedi.

“Bu hizmetlerin arkasındaki kişiler, siber suçlu topluluğuyla derinden iç içe geçmiş durumda; platformlarını yasa dışı faaliyetleri kolaylaştırmak ve kötü amaçlı yazılım yüklü araçların satışından kâr elde etmek için kullanıyor.”

Bu gelişme, Lumma Stealer olarak adlandırılan, bilgi çalan kötü amaçlı yazılımın yeni sürümlerinin, meşru bir .DOCX’ten .PDF sitesine taklit eden sahte bir web sitesi aracılığıyla dağıtıldığı, vahşi doğada tespit edilmesiyle birlikte geliyor.

Bu nedenle, bir dosya yüklendiğinde web sitesi, yürütüldüğünde virüslü ana bilgisayarlardan hassas bilgileri toplayan çift “.pdf.exe” uzantılı bir PDF gibi görünen kötü amaçlı bir ikili dosya döndürür.

Lumma Stealer’ın, son birkaç yılda Vidar, Oski ve Mars’a dönüşen Arkei adlı bilinen bir hırsız kötü amaçlı yazılımın en son çatalı olduğunu belirtmekte fayda var.

Kaspersky, “Kötü amaçlı yazılımlar, değişen işlevlere sahip birden fazla varyasyona sahip olan Lumma Stealer’ın da gösterdiği gibi, sürekli olarak gelişiyor.” dedi.