2023’te oldukça duyurulan siber saldırıların birçoğunun bir veya daha fazla SaaS uygulaması etrafında dönmesi nedeniyle SaaS, birçok toplantı odasındaki tartışmalarda gerçek bir endişe kaynağı haline geldi. GenAI uygulamalarının aslında SaaS uygulamaları olduğu göz önüne alındığında, her zamankinden daha fazla.

Bir SaaS güvenlik şirketi olan Wing Security (Wing), 2023’ün 4. çeyreğinde SaaS kullanan 493 şirketin analizini gerçekleştirdi. Çalışmaları ortaya koyuyor şirketlerin bugün SaaS’ı nasıl kullandığı ve bu kullanımdan kaynaklanan çok çeşitli tehditler. Bu benzersiz analiz, SaaS ile ilgili risklerin kapsamı ve derinliği hakkında nadir ve önemli bilgiler sağlar, aynı zamanda bunları azaltmak ve SaaS’ın güvenlik duruşundan ödün vermeden geniş çapta kullanılabilmesini sağlamak için pratik ipuçları da sağlar.

SaaS Güvenliğinin TL;DR Versiyonu

2023, Kuzey Koreli grup UNC4899, 0ktapus fidye yazılımı grubu ve (sırasıyla) JumpCloud, MGM Resorts ve Microsoft gibi tanınmış kuruluşları hedef alan Russian Midnight Blizzard APT dahil olmak üzere, SaaS’tan yararlanan veya doğrudan hedefleyen kötü niyetli oyuncuların bazı kötü şöhretli örneklerini getirdi. ve muhtemelen çoğu zaman haber verilmeden giden daha birçokları.

Bu araştırmadan elde edilen ilk fikir, SaaS kullanımının güvence altına alınmasının önemine dair neredeyse sezgisel bir çerçeve sağlayarak SaaS’ın yeni tedarik zinciri olduğu kavramını güçlendiriyor. Bu uygulamalar açıkça modern organizasyonun araç ve tedarikçi setinin ayrılmaz bir parçasıdır. Bununla birlikte, şirket verilerine erişimi olan her 3. tarafın güvenlik veya BT onayından geçmesi gerektiği günler çoktan geride kaldı. En titiz şirketlerde bile, çalışkan bir çalışan hızlı ve etkili bir çözüme ihtiyaç duyduğunda, bunu araştırır ve işlerini daha hızlı ve daha iyi yapmak için kullanır. Yine GenAI’nin yaygın kullanımını düşününce resim netleşiyor.

Bu nedenle, tedarik zincirinin güvenliğiyle ilgilenen her kuruluşun SaaS güvenlik önlemlerini alması gerekir. MITRE ATT&CK tekniği ‘Güvenilir İlişkiler’e (T1199) göre, bir tedarik zinciri saldırısı, bir saldırganın daha geniş bir şirket ağına sızmak için bir araç olarak kullanmak üzere bir satıcıyı hedef almasıyla ortaya çıkar. Kuruluşlar, hassas verileri harici SaaS satıcılarına emanet ederek kendilerini acil güvenlik endişelerinin ötesine geçen tedarik zinciri risklerine maruz bırakıyor.

Dört Yaygın SaaS Riski

SaaS’ın hedef alınmasının çeşitli nedenleri ve yolları vardır. İyi haber şu ki, izlenip kontrol edildiğinde risklerin çoğu önemli ölçüde azaltılabilir. Temel SaaS güvenlik özellikleri hatta bedavaSaaS güvenlik duruşlarını yeni geliştirmeye başlayan veya mevcut çözümleriyle karşılaştırması gereken kuruluşlar için uygundur.

1) Gölge SaaS

SaaS kullanımıyla ilgili ilk sorun, genellikle tamamen fark edilmemesidir: Kuruluşlar tarafından kullanılan uygulamaların sayısı, genellikle çalışma alanında temel ve sık kullanılan bir sorgunun ortaya çıkardığından %250 daha fazladır.

Analiz edilen şirketler arasında:

- Başvuruların %41’i yalnızca tek bir kişi tarafından kullanıldı ve bu da çok uzun bir onaylanmamış başvuru kuyruğuna yol açtı.

- 5 kullanıcıdan 1’i, kuruluşlarında başkaları tarafından kullanılmayan uygulamaları kullanıyordu ve bu da güvenlik ve kaynak sorunları yaratıyordu.

- Tek kullanıcılı uygulamaların %63’üne 3 aylık süre içinde bile erişilemedi; bu da şu soruyu akla getiriyor: Neden bunları şirket verilerine bağlı tutalım ki?

- Kuruluşların %96,7’si önceki yıl güvenlik olayı yaşayan en az bir uygulamayı kullandı; bu da sürekli riski ve uygun şekilde hafifletme ihtiyacını güçlendirdi.

2) MFA’yı Atlamak

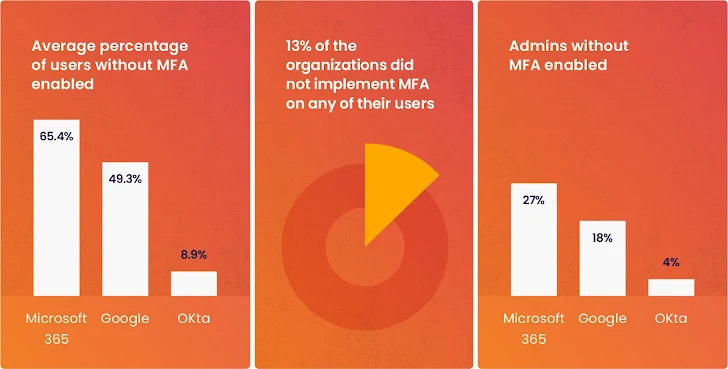

Wing’in araştırması, kullanıcıların ihtiyaç duydukları hizmetlere erişmek için mevcut güvenlik önlemlerini atlayarak bir kullanıcı adı/şifre kullanmayı tercih ettiği bir eğilimi gösteriyor (bkz. resim 1).

|

| Resim 1: Wing Security’nin araştırmasından, MFA’yı atlayarak. |

3) Unutulan jetonlar

Kullanıcılar ihtiyaç duydukları uygulamalara jeton verir; SaaS uygulamalarının amaçlarına hizmet edebilmesi için bu gereklidir. Sorun şu ki, bu jetonlar genellikle birkaç veya sadece bir kullanımdan sonra unutuluyor. Wing’in araştırması, 3 aylık bir süre boyunca kullanılmayan tokenlerin büyük bir varlığını ortaya çıkardı ve bu da birçok müşteri için gereksiz derecede büyük bir saldırı yüzeyi yarattı (Resim 2).

4) Shadow AI’nın yeni riski

2023’ün başında güvenlik ekipleri öncelikle yapay zeka tabanlı modellere erişim sunan seçkin birkaç ünlü hizmete odaklandı. Ancak yıl ilerledikçe binlerce geleneksel SaaS uygulaması yapay zeka modellerini benimsedi. Araştırma, şirketlerin %99,7’sinin entegre yapay zeka özelliklerine sahip uygulamaları kullandığını gösteriyor.

Kuruluşların, bu uygulamaların kuruluşların en gizli verilerini kullanarak modellerini kullanmasına ve geliştirmesine izin veren güncellenmiş hüküm ve koşulları kabul etmesi gerekiyordu. Bu gözden geçirilmiş şartlar ve koşullar, yapay zekanın kullanımıyla birlikte sıklıkla gözden kaçıyordu.

Yapay zeka uygulamalarının verilerinizi eğitim modelleri için kullanabileceği farklı yollar vardır. Bu, verilerinizi öğrenme, verilerinizi saklama ve hatta yapay zeka modelini geliştirmek için bir insanın verilerinizi manuel olarak gözden geçirmesini sağlama şeklinde olabilir. Wing’e göre, bu yetenek genellikle yapılandırılabilir ve tamamen önlenebilirGözden kaçırılmaması şartıyla.

2024’te SaaS Güvenlik Sorunlarını Çözmek

Rapor, şirketlerin SaaS tedarik zincirinin büyüyen tehdidini hafifletebilecekleri 8 yolu listeleyen olumlu bir notla sona eriyor. İçermek:

- Devam eden gölge BT keşfi ve yönetimi.

- SaaS yanlış yapılandırmalarının düzeltilmesine öncelik verin

- Önceden tanımlanmış çerçevelerle anormallik tespitini optimize edin, mümkün olduğunda otomatikleştirin.

- Yapay zeka kullanan tüm SaaS uygulamalarını keşfedin ve izleyin ve Yapay Zeka kullanımına ilişkin Şartlar ve Koşullardaki güncellemeler için SaaS’ınızı sürekli olarak izleyin.

Bulguların tam listesi, güvenli SaaS kullanımını sağlamaya yönelik ipuçları ve 2024 SaaS güvenlik tahmini için, raporun tamamını buradan indirin.