ABD Donanması’nın kırmızı ekibinin bir üyesi, Microsoft Teams’deki çözülmemiş bir güvenlik sorunundan yararlanarak hedeflenen bir kuruluşun dışındaki harici kiracılar olarak adlandırılan kullanıcılardan gelen dosyalara yönelik kısıtlamaları atlayan TeamsPhisher adlı bir araç yayınladı.

Araç, geçen ay İngiltere merkezli güvenlik hizmetleri şirketi Jumpsec’ten Max Corbridge ve Tom Ellson tarafından vurgulanan ve bir saldırganın harici bir hesaptan kötü amaçlı yazılım dağıtmak için Microsoft Teams’in dosya gönderme kısıtlamalarını nasıl kolayca aşabileceğini açıklayan bir sorundan yararlanıyor.

Bu başarı mümkündür çünkü uygulama, yalnızca bir mesajın POST isteğindeki kimliği değiştirerek harici bir kullanıcıya dahili bir kullanıcı gibi davranmak için kandırılabilen istemci tarafı korumalara sahiptir.

Teams saldırılarını kolaylaştırma

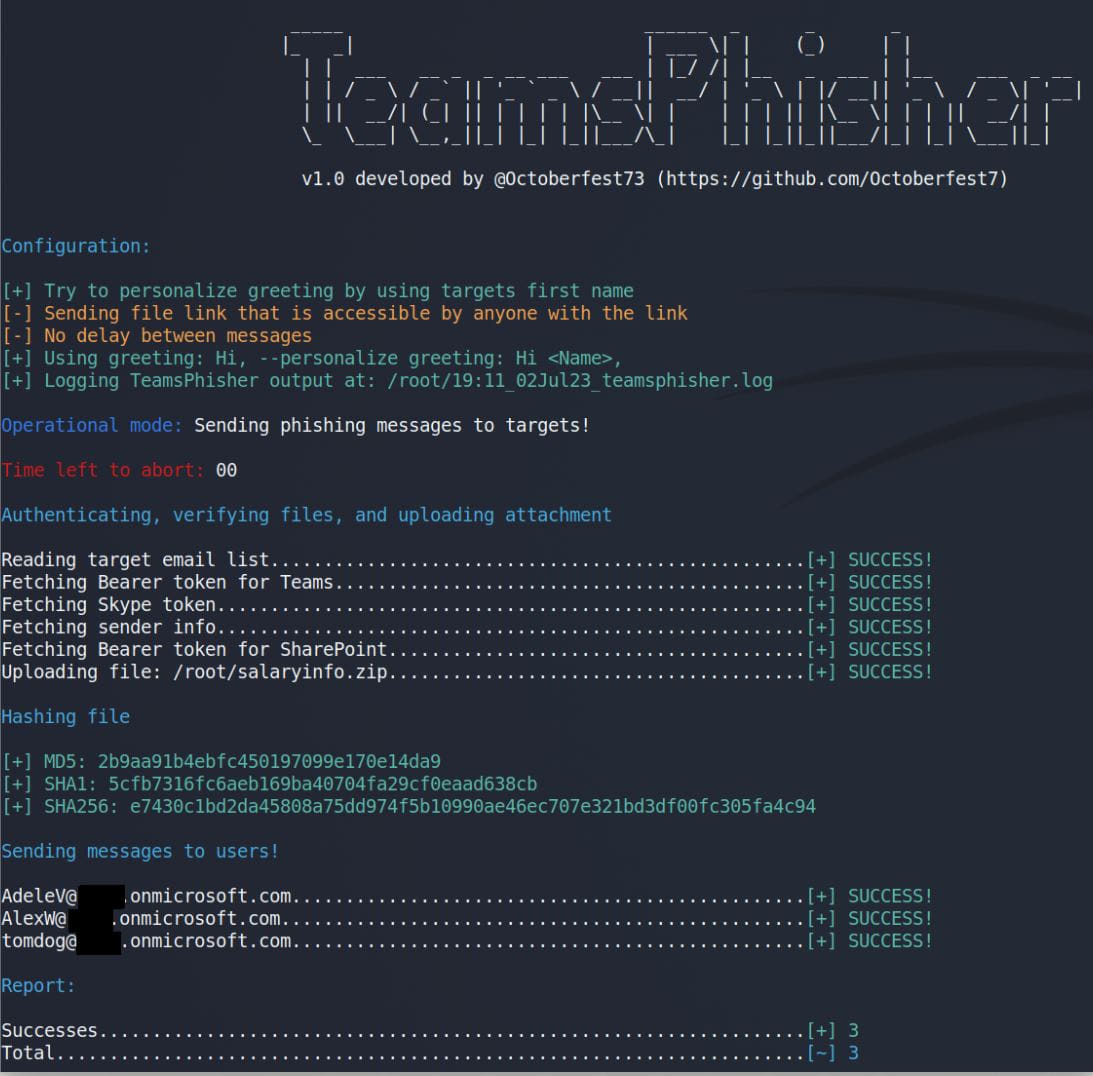

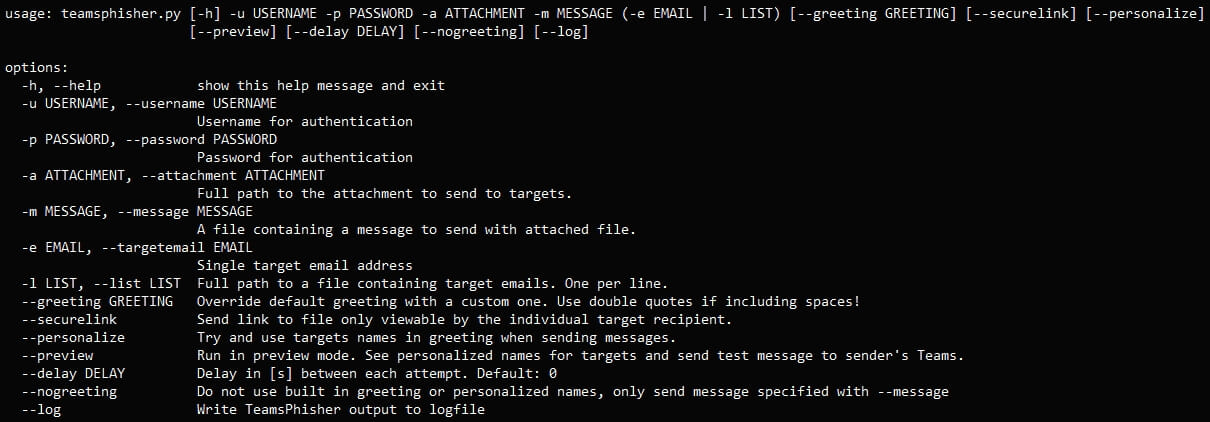

‘TeamsPhisher’, tam otomatik bir saldırı sağlayan Python tabanlı bir araçtır. Jumpsec araştırmacılarının saldırı fikrini, Andrea Santese tarafından geliştirilen teknikleri ve Bastian Kanbach’ın ‘TeamsEnum’ aracının kimlik doğrulama ve yardımcı işlevlerini bütünleştirir.

Red Team’in geliştiricisi Alex Reid’den yapılan açıklamada, “TeamsPhisher’a bir ek, bir mesaj ve hedef Teams kullanıcılarının bir listesini verin. Eki gönderenin Sharepoint’ine yükleyecek ve ardından hedefler listesinde yinelenecektir.” Yarar.

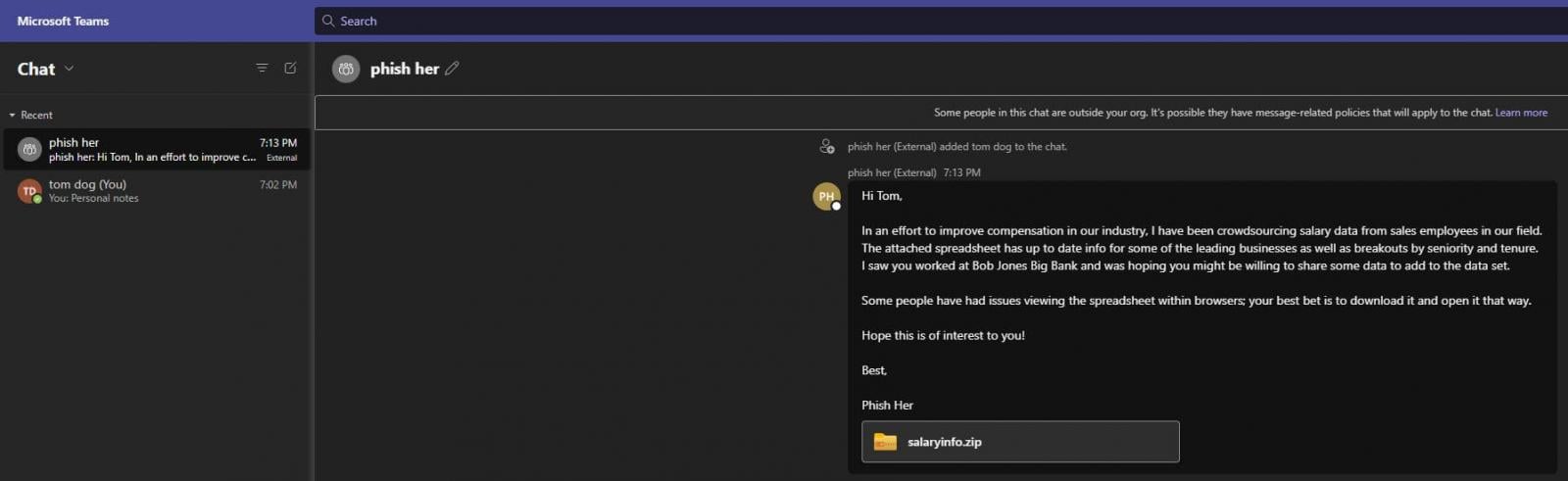

TeamsPhisher önce hedef kullanıcının varlığını ve saldırının çalışması için bir ön koşul olan harici mesajları alma yeteneğini doğrular.

Daha sonra hedefle yeni bir ileti dizisi oluşturur ve onlara bir Sharepoint ek bağlantısı içeren bir mesaj gönderir. İleti dizisi, (olası) manuel etkileşim için gönderenin Ekipler arayüzünde görünür.

TeamsPhisher, kullanıcıların geçerli bir Teams ve Sharepoint lisansına sahip bir Microsoft Business hesabına (MFA desteklenir) sahip olmasını gerektirir; bu, birçok büyük şirket için ortaktır.

Araç ayrıca, kullanıcıların belirlenen hedef listeleri doğrulamasına ve mesajların görünümünü alıcının bakış açısından kontrol etmesine yardımcı olmak için bir “önizleme modu” sunar.

TeamsPhisher’daki diğer özellikler ve isteğe bağlı argümanlar saldırıyı geliştirebilir. Bunlar, yalnızca amaçlanan alıcı tarafından görüntülenebilen güvenli dosya bağlantılarının gönderilmesini, hız sınırlamasını atlamak için mesaj aktarımları arasında bir gecikme belirtmeyi ve çıktıları bir günlük dosyasına yazmayı içerir.

çözülmemiş sorun

TeamsPhisher’ın istismar ettiği sorun hala mevcut ve Microsoft, Jumpsec araştırmacılarına acil servis çıtasını karşılamadığını söyledi.

BleepingComputer ayrıca, sorunu çözme planları hakkında yorum yapmak için geçen ay şirkete ulaştı, ancak bir yanıt alamadı. Microsoft’tan yorum talebimizi yineledik, ancak yayımlama zamanında bir yanıt alamadık.

TeamPhisher, yetkili kırmızı ekip operasyonları için oluşturulmuş olsa da, tehdit aktörleri, alarmları çalıştırmadan hedef kuruluşlara kötü amaçlı yazılım göndermek için bundan yararlanabilir.

Microsoft bu konuda harekete geçmeye karar verene kadar kuruluşlara, gerekmedikçe harici kiracılarla iletişimi devre dışı bırakmaları şiddetle tavsiye edilir. Ayrıca, istismar riskini sınırlayacak güvenilir etki alanlarına sahip bir izin verilenler listesi oluşturabilirler.