Bir araştırmacı, Google’ın yeni Uygulamaya Bağlı şifreleme çerez hırsızlığı savunmasını atlayacak ve kayıtlı kimlik bilgilerini Chrome web tarayıcısından çıkaracak bir araç yayınladı.

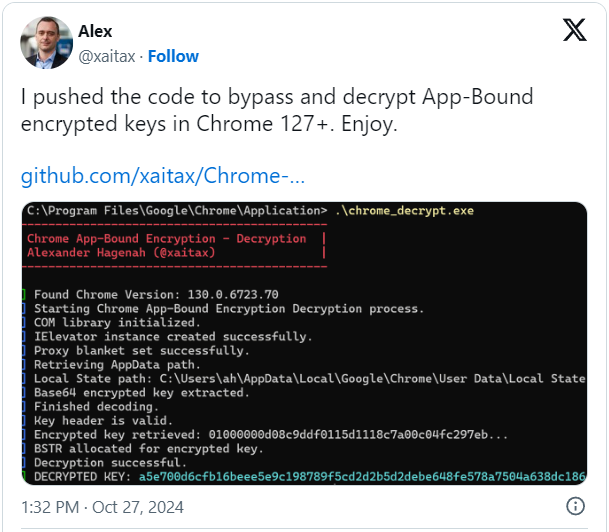

‘Chrome-App-Bound-Şifreleme-Şifre Çözme’ adlı araç, siber güvenlik araştırmacısı Alexander Hagenah tarafından başkalarının da benzer bypass’ları bulmaya çalıştığını fark etmesinden sonra piyasaya sürüldü.

Araç, çeşitli bilgi hırsızlığı operasyonlarının kötü amaçlı yazılımlarına halihazırda eklediği şeyi başarsa da, bu aracın kamuya açık olması, hassas verileri tarayıcılarında depolamaya devam eden Chrome kullanıcıları için riski artırıyor.

Google’ın uygulamaya bağlı şifreleme sorunları

Google, SYSTEM ayrıcalıklarıyla çalışan bir Windows hizmetini kullanarak çerezleri şifreleyen yeni bir koruma mekanizması olarak Temmuz ayında Uygulamaya Bağlı (Uygulamaya Bağlı) şifrelemeyi (Chrome 127) tanıttı.

Amaç, hassas bilgileri, oturum açmış kullanıcının izinleriyle çalışan bilgi hırsızı kötü amaçlı yazılımlardan korumaktı; bu, çalınan çerezlerin şifresini ilk önce SİSTEM ayrıcalıklarını kazanmadan çözmeyi imkansız hale getiriyor ve potansiyel olarak güvenlik yazılımında alarmları yükseltiyordu.

Temmuz ayında Google, “Uygulamaya Bağlı hizmet sistem ayrıcalıklarıyla çalıştığından, saldırganların kullanıcıyı kötü amaçlı bir uygulamayı çalıştırmaya ikna etmekten daha fazlasını yapması gerekiyor” dedi.

“Artık kötü amaçlı yazılımın sistem ayrıcalıkları kazanması veya Chrome’a kod eklemesi gerekiyor; bu da meşru yazılımın yapmaması gereken bir şey.”

Ancak Eylül ayına gelindiğinde çok sayıda bilgi hırsızı, yeni güvenlik özelliğini atlamanın ve siber suçlu müşterilerine Google Chrome’daki hassas bilgileri bir kez daha çalma ve şifrelerini çözme olanağı sağlamanın yollarını buldu.

Google daha sonra BleepingComputer’a, bilgi hırsızı geliştiricileri ile mühendisleri arasındaki “kedi fare” oyununun her zaman beklendiğini ve savunma mekanizmalarının kurşun geçirmez olacağını asla varsaymadıklarını söyledi.

Bunun yerine, Uygulamaya Bağlı şifrelemenin kullanıma sunulmasıyla, yavaş yavaş daha sağlam bir sistem oluşturmak için nihayet zemin hazırlayacaklarını umdular. Aşağıda Google’ın o zamanki yanıtı yer almaktadır:

“Bu yeni savunmanın bilgi hırsızlığı ortamında yarattığı aksaklığın farkındayız ve blogda da belirttiğimiz gibi, bu korumanın saldırgan davranışında enjeksiyon veya bellek kazıma gibi daha gözlemlenebilir tekniklere doğru bir kaymaya neden olmasını bekliyoruz. Bu durum, gördüğümüz yeni davranış.

Bu yeni tür saldırıları denemek ve daha güvenilir bir şekilde tespit etmek için işletim sistemi ve AV tedarikçileriyle çalışmaya devam ediyoruz, ayrıca kullanıcılarımız için bilgi hırsızlarına karşı korumayı iyileştirmek amacıyla savunmaları güçlendirmeye devam ediyoruz.” – Bir Google sözcüsü

Baypas artık herkese açık

Dün Hagenah, Uygulamaya Bağlı şifreleme atlama aracını GitHub’da kullanıma sundu ve herkesin araçtan öğrenmesine ve araçtan derlemesine olanak tanıyan kaynak kodunu paylaştı.

Proje açıklamasında “Bu araç, Chrome’un dahili COM tabanlı IElevator hizmetini kullanarak Chrome’un Yerel Durum dosyasında saklanan Uygulamaya Bağlı şifrelenmiş anahtarların şifresini çözer” yazıyor.

“Araç, Chrome’un, çerezler (ve gelecekte potansiyel olarak şifreler ve ödeme bilgileri) gibi güvenli verilere yetkisiz erişimi önlemek için Uygulamaya Bağlı Şifreleme (ABE) aracılığıyla koruduğu bu anahtarları alma ve şifrelerini çözmenin bir yolunu sunuyor.”

Aracı kullanmak için kullanıcıların yürütülebilir dosyayı genellikle C:\Program Files\Google\Chrome\Application konumunda bulunan Google Chrome dizinine kopyalaması gerekir. Bu klasör korumalı olduğundan, kullanıcıların yürütülebilir dosyayı bu klasöre kopyalamak için öncelikle yönetici ayrıcalıklarına sahip olmaları gerekir.

Ancak birçok Windows kullanıcısı, özellikle de tüketiciler, yönetici ayrıcalıklarına sahip hesaplar kullandığından bunu başarmak genellikle kolaydır.

Araştırmacı g0njxa, Chrome güvenliği üzerindeki gerçek etkisi açısından BleepingComputer’a, Hagenah’ın aracının, Google Chrome’un tüm sürümlerinden çerezleri çalmak için çoğu bilgi hırsızının artık aştığı temel bir yöntem gösterdiğini söyledi.

eSentire kötü amaçlı yazılım analisti Russian Panda ayrıca BleepingComputer’a, Hagenah’ın yönteminin, Google’ın Chrome’da Uygulamaya Bağlı şifrelemeyi ilk kez uyguladığında bilgi hırsızlarının kullandığı ilk bypass yaklaşımlarına benzer göründüğünü doğruladı.

Russian Panda, BleepingComputer’a şöyle konuştu: “Lumma, çerezlerin şifresini çözmek amacıyla Chrome’un Elevation Hizmetine erişmek için COM aracılığıyla Chrome IElevator arayüzünü örnekleyerek bu yöntemi kullandı, ancak bu oldukça gürültülü olabilir ve tespit edilmesi kolay olabilir.”

“Artık Chrome’un Elevation Hizmeti ile doğrudan etkileşime girmeden dolaylı şifre çözme kullanıyorlar”.

Ancak g0njxa, Google’ın hâlâ bu duruma yetişemediğini, dolayısıyla Chrome’da saklanan kullanıcı sırlarının yeni araç kullanılarak kolayca çalınabileceğini söyledi.

Bu aracın yayınlanmasına yanıt olarak Google, BleepingComputer ile aşağıdaki açıklamayı paylaştı:

“Bu kod [xaitax’s] Google, BleepingComputer’a “yönetici ayrıcalıkları gerektiriyor, bu da bu tür saldırıları başarılı bir şekilde gerçekleştirmek için gereken erişim miktarını başarıyla artırdığımızı gösteriyor” dedi.