Başta askeri hedefler ve hükümet hedefleri olmak üzere çok sayıda kurbanın analiz edilmesini içeren soruşturma, çeşitli nesillere ait özel kötü amaçlı yazılım ve kimlik avı taktiklerini içeren gizli bir operasyonu ortaya çıkardı.

Bitdefender Labs tarafından yakın zamanda yapılan bir araştırma, “Solmayan Deniz Haze” olarak adlandırılan, daha önce bilinmeyen bir siber tehdit grubunun faaliyetlerini ortaya çıkardı. Bu grup aktif olarak Güney Çin Denizi’ni çevreleyen ülkelerdeki üst düzey kuruluşları, özellikle de askeri ve hükümet kuruluşlarını hedef alıyor. Saldırılarının kapsamı ve niteliği, Çin’in bölgedeki çıkarlarıyla potansiyel bir uyum içinde olduğunu gösteriyor.

Güney Çin Denizi uluslarının tipik olarak Güney Çin Denizi sınırındaki ülkeleri ifade ettiğini belirtmekte fayda var. Bunlara Çin, Tayvan, Filipinler, Malezya, Brunei, Endonezya ve Vietnam dahildir.

Zamanda Yolculuk: Geçmişi Çözmek Etkinlikleri

Soruşturma en az sekiz kurbanı kapsadı ve grubun faaliyetlerinin izini 2018’e kadar sürerek karmaşık bir dijital arkeolojiyi ortaya çıkardı. Unfading Sea Haze, zayıf kimlik bilgileri hijyeninden ve yetersiz yama uygulamalarından yararlanarak, güvenliği ihlal edilmiş sistemlere defalarca erişim sağladı. Beş yıldan fazla bir süre boyunca görünmez kalabilmeleri, muhtemelen ulus devlet kaynakları tarafından desteklenen, bilgili ve sabırlı bir tehdit aktörünün varlığına işaret ediyor.

Atıf: Çin Siber Ekosistemine İşaret Eden İpuçları

Kesin bir atıf hala zorlu olsa da Bitdefender’ın araştırması anlamlı ipuçları sağlıyor. Grubun Güney Çin Denizi ülkelerine odaklanması ve Gh0st RAT çeşitleri gibi Çinli aktörler arasında popüler olan araçların kullanımı, Çin siber ekosistemiyle bir bağlantıya işaret ediyor.

Ek olarak, APT41 ile bağlantılı “komik anahtar” arka kapısında bulunan bir özelliğe benzeyen spesifik bir teknik, bu hipotezi daha da güçlendiriyor.

Bir Saldırının Anatomisi: İlk Uzlaşma ve Taktikler

Unfading Sea Haze’in taktikleri arasında, normal belgeler gibi görünen LNK dosyalarını içeren, kötü amaçlı arşivlere sahip hedef odaklı kimlik avı e-postaları yer alıyor. Bu dosyalar kötü amaçlı komutları çalıştırarak grubun kurban sistemlerine erişmesini sağlar. Tipik ulus devlet aktörü taktiklerinden farklı olarak ITarian RMM gibi Uzaktan İzleme ve Yönetim (RMM) araçlarını da cephaneliklerine dahil ettiler.

Yürütme: Gelişmiş Kötü Amaçlı Yazılım Cephaneliği

Unfading Sea Haze, gelişmiş ve gelişen bir kötü amaçlı yazılım cephaneliği geliştirdi. Başlangıçta Ps2dllLoader tarafından desteklenen SilentGh0st, TranslucentGh0st ve SharpJSHandler’a güvendiler.

Ancak 2023’te uzak KOBİ paylaşımlarında depolanan msbuild.exe ve C# yükleri gibi yeni bileşenleri dağıtmaya başladılar. Ayrıca gelişmiş kaçınma yetenekleri için FluffyGh0st, InsidiousGh0st ve EtherealGh0st gibi modüler ve eklenti tabanlı değişkenleri de benimsediler.

Veri Toplama: Özel Araçlar ve Manuel Teknikler

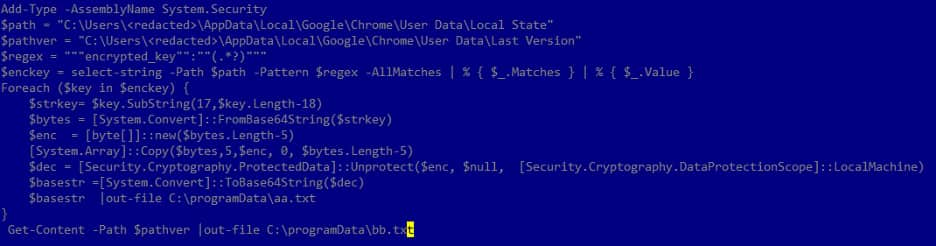

Veri toplamak için özel ve kullanıma hazır araçlar kullanmalarından da anlaşılacağı üzere, grubun birincil hedefi casusluk gibi görünüyor. Hassas bilgileri yakalamak için özel bir keylogger, xkeylog ve bir tarayıcı veri çalıcı kullanırlar.

Ek olarak, verileri rar.exe ile arşivlemek ve mesajlaşma uygulaması verilerini hedeflemek gibi manuel teknikler kullanarak veri çıkarma konusunda hedefli ve esnek bir yaklaşım sergiliyorlar.

Unfading Sea Haze başlangıçta veri sızdırma için DustyExfilTool adlı özel bir araç kullandı. Ancak 2022’de curl yardımcı programına ve FTP protokolüne geçtiler. Dinamik ve rastgele oluşturulmuş kimlik bilgileriyle sızma taktikleri gelişti ve bu, operasyonel güvenliğin iyileştirilmesine odaklandıklarını gösteriyor.

Sonuç ve Öneriler: Katmanlı Bir Savunma Stratejisi

Unfading Sea Haze, siber saldırılara karşı gelişmiş ve esnek bir yaklaşım sergiledi. Bu grup ve benzeri tehdit aktörlerinin oluşturduğu riskleri azaltmak için kuruluşların çok katmanlı bir savunma stratejisi benimsemesi gerekmektedir.

Buna güçlü güvenlik açığı yönetimi, güçlü kimlik doğrulama, uygun ağ bölümleme, etkili günlük kaydı ve siber güvenlik topluluğu içinde işbirliği dahildir. Kuruluşlar uyanık ve proaktif kalarak bu tür karmaşık siber tehditlere karşı dayanıklılıklarını artırabilirler.

Unfading Sea Haze’in taktikleri ve kötü amaçlı yazılım cephaneliği hakkında kapsamlı bilgi edinmek için Bitdefender Labs’ın hazırladığı araştırma makalesinin tamamına (PDF) bakın.

İLGİLİ KONULAR

- Play Store Uygulamalarında Çin Bağlantılı Casus Yazılım Bulundu, 2 Milyon İndirme

- Çin’in Android zararlı yazılımlarıyla Uygurlara yönelik sinsi gözetimi

- Karışık Meerkat’ın Çin Güvenlik Duvarı Aracılığıyla Casusluk Yaptığından Şüpheleniliyor

- Çinli Blackwood APT, Siber Casuslukta NSPX30 Arka Kapısını Kullanıyor

- Güney Çin Denizi Krizi Ortasında Filipinler’de Siber Saldırılar %325 Arttı