Siber güvenlik araştırmacıları, iOS 16’da yeni bir istismar sonrası kalıcılık tekniğini belgelediler.

Yöntem “kurbanı, cihazının Uçak Modunun çalıştığını düşünmesi için kandırıyor; gerçekte saldırgan (cihazın başarılı bir şekilde istismar edilmesinin ardından), Kullanıcı Arayüzünü Uçak Modu simgesini gösterecek şekilde düzenleyen ve saldırganın uygulaması dışındaki tüm uygulamalarla internet bağlantısını kesen yapay bir Uçak Modu yerleştirdiğinde” ,” dedi Jamf Threat Labs araştırmacıları Hu Ke ve Nir Avraham, The Hacker News ile paylaşılan bir raporda.

Uçak Modu, adından da anlaşılacağı gibi, kullanıcıların cihazlarındaki kablosuz özellikleri kapatmalarına olanak tanıyarak Wi-Fi ağlarına, hücresel verilere ve Bluetooth’a bağlanmalarının yanı sıra arama ve kısa mesaj gönderip almalarını etkili bir şekilde engeller.

Özetle, Jamf tarafından tasarlanan yaklaşım, kullanıcıya Uçak Modunun açık olduğu yanılsamasını sağlarken, kötü niyetli bir aktörün hileli bir uygulama için gizlice bir hücresel ağ bağlantısını sürdürmesine izin veriyor.

Araştırmacılar, “Kullanıcı Uçak Modunu açtığında, ağ arayüzü pdp_ip0 (hücresel veri) artık ipv4/ipv6 ip adreslerini göstermeyecek” diye açıkladı. “Hücresel ağ bağlantısı kesildi ve en azından kullanıcı alanı düzeyinde kullanılamaz durumda.”

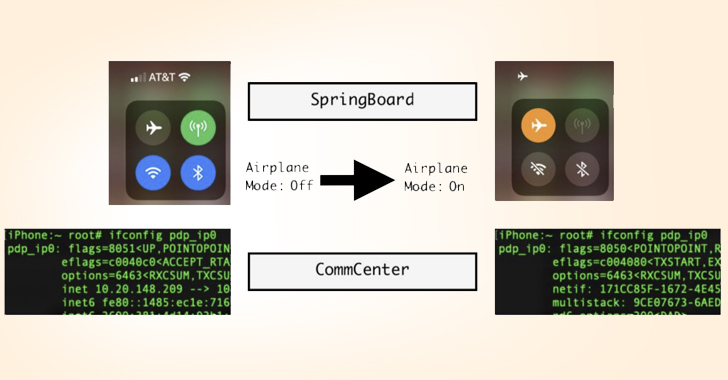

Altta yatan değişiklikler CommCenter tarafından yapılırken, simge geçişleri gibi kullanıcı arabirimi (UI) değişiklikleri SpringBoard tarafından halledilir.

O halde saldırının amacı, UI değişikliklerini olduğu gibi tutan ancak cihaza başka yollarla yüklenen kötü amaçlı bir yük için hücresel bağlantıyı koruyan yapay bir Uçak Modu tasarlamaktır.

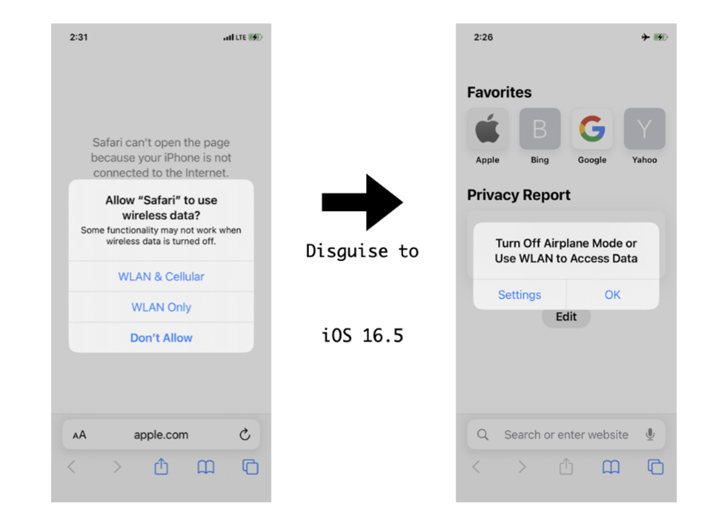

Araştırmacılar, “Uçak Modu’nu Wi-Fi bağlantısı olmadan etkinleştirdikten sonra, kullanıcılar Safari’yi açmanın internet bağlantısının kesilmesine neden olmasını beklerler” dedi. “Tipik deneyim, kullanıcıdan ‘Uçak Modunu Kapat’ı isteyen bir bildirim penceresidir.”

Hileyi gerçekleştirmek için CommCenter arka plan programı, belirli uygulamalar için hücresel veri erişimini engellemek ve uyarı penceresini ayar açılmış gibi görünecek şekilde değiştiren kancalı bir işlev aracılığıyla bunu Uçak Modu olarak gizlemek için kullanılır.

İşletim sistemi çekirdeğinin CommCenter’ı bir geri arama rutini yoluyla bilgilendirdiğini ve bunun da SpringBoard’u açılır pencereyi görüntülemesi için bilgilendirdiğini belirtmekte fayda var.

CommCenter arka plan programının daha yakından incelenmesi, her uygulamanın hücresel veri erişim durumunu (diğer bir deyişle paket kimliği) kaydetmek için kullanılan ve bir uygulamanın engellenmesi durumunda “8” değerine ayarlanmış bir bayrakla birlikte kullanılan bir SQL veritabanının varlığını da ortaya çıkardı. ona erişme

Araştırmacılar, “Yüklü uygulama paketi kimliklerinin bu veritabanını kullanarak, bir uygulamanın aşağıdaki kodu kullanarak Wi-Fi veya hücresel verilere erişmesini seçerek engelleyebilir veya izin verebiliriz” dedi.

“Yukarıda özetlenen diğer tekniklerle birleştirildiğinde, sahte Uçak Modu artık tıpkı gerçek gibi davranıyor, ancak internet yasağının arka kapı truva atı gibi uygulama dışı işlemler için geçerli olmaması dışında.”