Güvenlik araştırmacıları ekibi, modern Apple işlemcilerde web tarayıcılarından hassas bilgileri çalabilecek yeni yan kanal güvenlik açıklarını açıkladı.

Gürcistan Teknoloji Enstitüsü ve Ekim 2023’te ‘Ileakage’ olarak adlandırılan başka bir saldırı sunan Ruhr Üniversitesi Bochum araştırmacıları, yeni bulgularını, farklı kusurlar ve bunlardan yararlanmanın yollarını gösteren iki ayrı makalede flop ve tokat olarak sundu.

Kusurlar, hatalı spekülatif yürütme uygulamasından, Spectre ve Meltdown gibi kötü şöhretli saldırıların altında yatan nedenden kaynaklanmaktadır.

Flop ve tokat yan kanal saldırıları, gelecekteki talimatları beklemek yerine gelecekteki talimatları tahmin ederek işlemeyi hızlandırmayı amaçlayan hedef özellikler, hassas bilgileri çıkarmak için bellekte izleri bırakabilir.

“M2/A15 neslinden başlayarak, Apple CPU’lar çekirdek tarafından erişilecek bir sonraki bellek adresini tahmin etmeye çalışıyor,” diye açıkladı araştırmacılar BleepingComputer’a.

“Ayrıca, M3/A17 neslinden başlayarak, bellekten döndürülecek veri değerini tahmin etmeye çalışırlar. Bununla birlikte, bu mekanizmalardaki yanlış tahminler, sınır dışı veriler veya yanlış veri değerleri üzerinde keyfi hesaplamaların yapılmasına neden olabilir. “

Bu yanlış inançlar, Web tarayıcısı kum havuzundan kaçmak ve iki makalede gösterildiği gibi Safari ve Chrome hakkında kişisel olarak tanımlanabilir bilgileri okumak gibi gerçek dünya güvenlik sonuçlarına sahip olabilir.

Saldırılar, bunları tetiklemek için tasarlanmış JavaScript veya WebAssembly kodu içeren kötü amaçlı bir web sayfası kullanılarak bir web tarayıcısı aracılığıyla uzaktan yürütülür.

Araştırmacılar, 24 Mart 2024 (SLAP) ve 3 Eylül 2024’te (FLOP) Apple’a kusurları açıkladılar.

Apple, paylaşılan kavram kanıtını kabul etti ve sorunları ele almayı planladığını belirtti. Ancak, yazma sırasında, kusurlar önemsiz kalır.

Flop

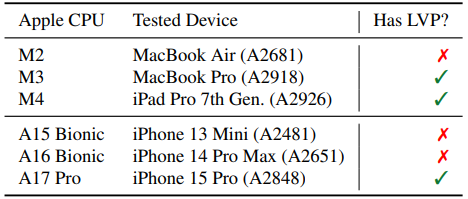

İlk makale, Apple’ın en yeni M3, M4 ve A17 işlemcileriyle ilgili bir sorun olan yanlış yük çıkış tahmini (FLOP), sadece erişecekleri bellek adreslerini değil, aynı zamanda bellekte depolanan gerçek değerleri bile tahmin eder.

Bu yük değeri tahmini (LVP) tahminleri yanlışsa, saldırganların hassas bilgileri sızdırmak için kullanabileceği geçici hesaplamalar için yanlış veri kullanılır.

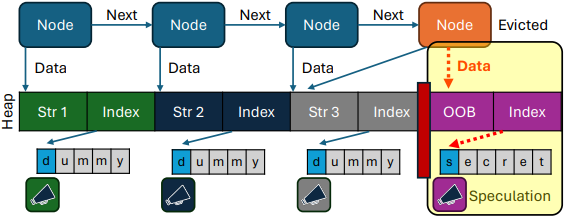

Kaynak: flop.fail

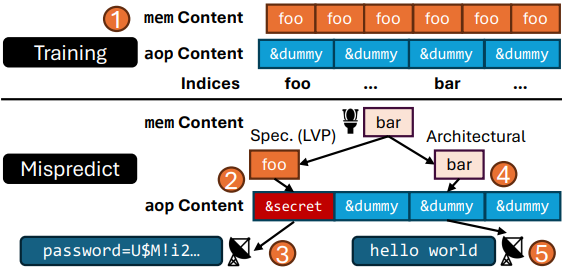

Araştırmacılar, Apple’ın M3 CPU’sunu belirli bir sabit değer yükleyen ve daha sonra bir yanlış tetikleyen bir yürütme döngüsü aracılığıyla eğittikten sonra yanlış tahminler yapması için flop saldırısını gösterdiler.

CPU bu yanlış durumda kalırken, bir önbellek zamanlama saldırısı yoluyla verileri sızdırıyor. Bu sızıntı, araştırmacıların bellek erişim sürelerini ölçmeleri ve CPU kendini düzeltmeden önce gizli değeri çıkarması için yeterince uzun sürer.

Kaynak: flop.fail

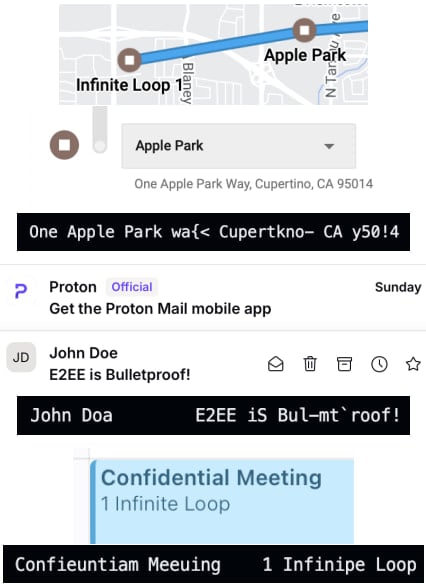

Flop aracılığıyla, araştırmacılar Safari’nin kum havuzundan kaçtığını, proton posta gelen kutusundan gönderen ve konu bilgilerini aldığını, Google Haritalar konum geçmişini çaldığını ve iCloud takviminden özel etkinlikleri kurtardığını gösterdi.

Kaynak: flop.fail

TOKAT

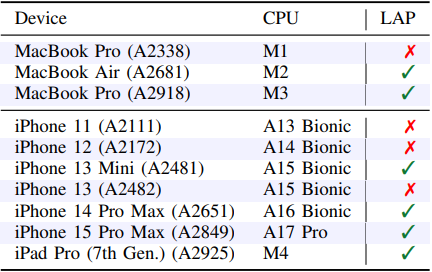

İkinci makale, Apple’ın M2 ve A15 işlemcilerini ve daha sonraki modellerin çoğunu etkileyen spekülatif yük adresi tahmini (SLAP) açıklar.

Bir bellek yükünün nasıl döneceğini tahmin eden flop yerine, Slap, bir sonraki erişilecek bellek adresinin yük adresi tahmini (LAP) olarak adlandırılmasıyla ilgilidir.

Kaynak: Slap.fail

Bir saldırgan, belirli bir bellek erişim modelini tahmin etmek için CPU’yu “eğitebilir”, daha sonra bellek düzenini aniden değiştirerek gizli verilere erişmek için manipüle edebilir ve aşağıdaki tahminin sırrı işaret etmesine neden olur.

Tahminine güvenen CPU, hatayı gerçekleştirmeden ve düzeltmeden önce hassas verileri okur ve işler, bir saldırganın sızdırılan verileri çıkarması için önbellek zamanlamasını veya diğer yan kanalları kullanmasına izin verir.

Kaynak: Slap.fail

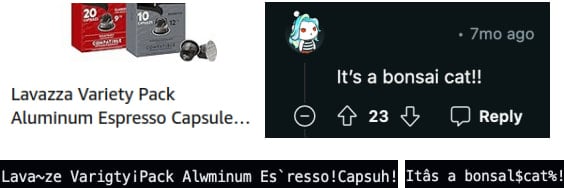

Saldırı saldırısını tekrar tekrar yürüterek, saldırgan Gmail gelen kutusu verilerini, Amazon siparişlerini ve göz atma verilerini ve Reddit Kullanıcı Etkinliği gibi çalınan bilgileri yeniden yapılandırabilir.

Kaynak: Slap.fail

Gerçek dünya sonuçları

Flop ve tokat saldırıları, modern ve yaygın olarak kullanılan donanım üzerindeki etkileri ve fiziksel erişim gerektirmeden uzaktan yürütülebildikleri için önemlidir.

Bir kurbanın, tarayıcı sanal alan, ASLR ve geleneksel bellek korumalarını atlayarak sırların sızması için kötü niyetli bir web sitesini ziyaret etmesi gerekecektir.

Demo web sitelerinde kullanılan komut dosyaları, Apple’ın flopunu ve tokatını manipüle etmek için tasarlanmış bir dizi bellek yükü yürütür, bu nedenle kötü amaçlı yazılım enfeksiyonu gerekmez. Modern tarayıcılar, bu durumda etkili bir şekilde saldırı araçları olarak hizmet ederek gelişmiş hesaplamaya izin verir.

Apple’dan gelen güvenlik güncellemeleri sağlanana kadar, olası bir hafifletme Safari ve Chrome’daki JavaScript’i kapatmak olacaktır, ancak bu da birçok web sitesini bozacaktır.

BleepingComputer, araştırmacıların bulguları hakkında bir yorum istemek için Apple ile temasa geçti, ancak hala bir yanıt bekliyoruz.