Yeni bir musluklama tekniği, Android’in izin sistemini atlamak için kullanıcı arayüzü animasyonlarını kullanabilir ve hassas verilere erişim sağlar veya kullanıcıları cihazı silme gibi yıkıcı eylemler gerçekleştirir.

Geleneksel, bindirme tabanlı musluğun aksine, TapTrap saldırıları, kötü niyetli bir etkinliğin üzerine zararsız şeffaf bir etkinlik başlatmak için sıfır bırakma uygulamalarında bile çalışır, bu da Android 15 ve 16’da etkisiz kalır.

Taptrap, Tu Wien ve Bayreuth Üniversitesi (Philipp Beer, Marco Squarcina, Sebastian Roth, Martina Lindorfer) bir güvenlik araştırmacıları ekibi tarafından geliştirildi ve gelecek ay Usenix Güvenlik Sempozyumu’nda sunulacak.

Ancak, ekip zaten saldırıyı özetleyen bir teknik makale ve ayrıntıların çoğunu özetleyen bir web sitesi yayınladı.

Taptrap nasıl çalışır

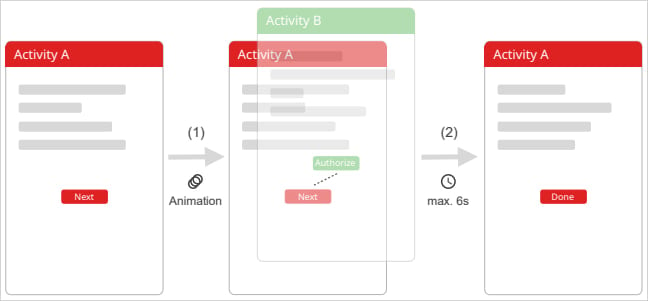

TapTrap, Android’in, kullanıcının gördüğü ve cihazın gerçekte kaydolduğu arasında görsel bir uyumsuzluk oluşturmak için etkinlik geçişlerini özel animasyonlarla işleme yolunu kötüye kullanır.

Hedef cihaza yüklenen kötü amaçlı bir uygulama, özel bir düşük açıklık animasyonu ile ‘startactivity ()’ kullanılarak başka bir uygulamadan hassas bir sistem ekranı (izin istemi, sistem ayarı vb.) Başlatır.

Araştırmacılar saldırıyı açıklayan bir web sitesinde “TapTrap’ın anahtarı, hedef etkinliği neredeyse görünmez hale getiren bir animasyon kullanmaktır” diyor.

“Bu, 0.01 gibi düşük bir değere ayarlanmış başlangıç ve bitiş opaklığı (alfa) ile özel bir animasyon tanımlayarak elde edilebilir, böylece kötü niyetli veya riskli aktiviteyi neredeyse tamamen şeffaf hale getirir.

“İsteğe bağlı olarak, zoom’a belirli bir kullanıcı arayüzü öğesine (örn. İzin düğmesi) bir ölçek animasyonu uygulanabilir, bu da tam ekranı işgal eder ve kullanıcının dokunma şansını artırır.”

Kaynak: taptrap.click

Başlatılan istem tüm dokunmatik olayları alsa da, kullanıcının gördüğü tek şey kendi UI öğelerini görüntüleyen temel uygulamadır, çünkü üstünde kullanıcının gerçekleştirdiği şeffaf ekrandır.

Bening uygulamasıyla etkileşime girdiklerini düşünerek, bir kullanıcı neredeyse görünmez istemlerdeki “izin ver” veya “yetkilendirme” düğmeleri gibi riskli eylemlere karşılık gelen belirli ekran konumlarına dokunabilir.

Araştırmacılar tarafından yayınlanan bir video, bir oyun uygulamasının Chrome tarayıcısı aracılığıyla bir web sitesi için kamera erişimini etkinleştirmek için TapTrap’tan nasıl yararlanabileceğini gösterir.

Riske maruz kalma

TAPTRAP’ın resmi Android deposu olan Play Store’daki uygulamalarla çalışıp çalışamayacağını kontrol etmek için araştırmacılar 100.000’e yakın analiz etti. Aşağıdaki koşulları karşılayan bir ekran (“etkinlik”) içerdikleri için% 76’sının TapTrap’a karşı savunmasız olduğunu bulmuşlardır:

- başka bir uygulama tarafından başlatılabilir

- Arama uygulamasıyla aynı görevde çalışır

- geçiş animasyonunu geçersiz kılmaz

- Kullanıcı girişine tepki vermeden önce animasyonun bitmesini beklemiyor

Araştırmacılar, kullanıcı geliştirici seçeneklerinden veya erişilebilirlik ayarlarından devre dışı bırakmadıkça, cihazları taptrap saldırılarına maruz bırakmadıkça animasyonların en son Android sürümünde etkinleştirildiğini söylüyor.

Saldırıyı geliştirirken, araştırmacılar o zamanlar en son sürüm olan Android 15’i kullandılar, ancak Android 16 çıktıktan sonra üzerinde bazı testler yaptılar.

Marco Squarcina, BleepingComputer’a Android 16’yı çalıştıran bir Google Pixel 8A’da TapTrap’ı denediklerini ve sorunun etkisiz kaldığını doğrulayabileceğini söyledi.

Gizlilik ve güvenlik üzerine odaklanan mobil işletim sistemi olan Grapheneos, BleepingComputer’a en yeni Android 16’nın TAPTRAP tekniğine karşı savunmasız olduğunu doğruladı ve bir sonraki sürümlerinin bir düzeltme içereceğini duyurdu.

BleepingComputer, Google ile TAPTRAP hakkında iletişime geçti ve bir sözcü, TapTrap sorununun gelecekteki bir güncellemede hafifletileceğini söyledi:

“Android, dokunma saldırılarına karşı mevcut azaltmalarını sürekli olarak geliştiriyor. Bu araştırmanın farkındayız ve bu sorunu gelecekteki bir güncellemede ele alacağız. Google Play, kullanıcıları tüm geliştiricilerin uyması gereken güvende tutmak için politikalar var ve eğer bir uygulamanın politikalarımızı ihlal ettiğini bulursak, bir Google temsilcisi bükülme.

Bulut saldırıları daha sofistike büyüyor olsa da, saldırganlar hala şaşırtıcı derecede basit tekniklerle başarılı oluyorlar.

Wiz’in binlerce kuruluşta tespitlerinden yararlanan bu rapor, bulut-yüzlü tehdit aktörleri tarafından kullanılan 8 temel tekniği ortaya koymaktadır.