Pixnapping adı verilen yeni bir yan kanal saldırısı, hiçbir izni olmayan kötü amaçlı bir Android uygulamasının, uygulamalar veya web siteleri tarafından görüntülenen pikselleri çalarak ve bunları içeriği türetmek için yeniden yapılandırarak hassas verileri ayıklamasına olanak tanır.

İçerik, Signal gibi güvenli iletişim uygulamalarından gelen sohbet mesajları, Gmail’deki e-postalar veya Google Authenticator’ın iki faktörlü kimlik doğrulama kodları gibi hassas özel verileri içerebilir.

Yedi Amerikalı üniversite araştırmacısından oluşan bir ekip tarafından tasarlanan ve gösterilen saldırı, tamamen yamalı modern Android cihazlarda çalışıyor ve 2FA kodlarını 30 saniyeden daha kısa sürede çalabiliyor.

Google, Eylül Android güncellemesinde sorunu (CVE-2025-48561) düzeltmeye çalıştı. Ancak araştırmacılar bu azaltmayı atlamayı başardılar ve Aralık 2025 Android güvenlik güncellemesinde etkili bir çözüm bekleniyor.

Pixnapping nasıl çalışır?

Saldırı, kötü amaçlı bir uygulamanın hedef uygulamayı veya web sayfasını başlatmak için Android’in niyet sistemini kötüye kullanması ile başlar, böylece pencere, aynı anda görünür olduklarında birden fazla pencereyi birleştirmekten sorumlu olan sistemin kompozisyon sürecine (SurfaceFlinger) gönderilir.

Bir sonraki adımda, kötü amaçlı uygulama hedef pikselleri (örneğin, bir 2FA kodunun rakamını oluşturan pikseller) eşleştirir ve birden fazla grafiksel işlemle bunların beyaz mı yoksa beyaz olmayan mı olduğunu belirler.

Her pikselin izole edilmesi, araştırmacıların “maskeleme etkinliği” olarak adlandırdığı, ön planda yer alan ve hedef uygulamayı gizleyen şeyin açılmasıyla mümkün oluyor. Daha sonra saldırgan, kapak penceresini “saldırganın seçtiği konumdaki şeffaf olarak ayarlanan piksel dışındaki tüm opak beyaz pikseller” haline getirir.

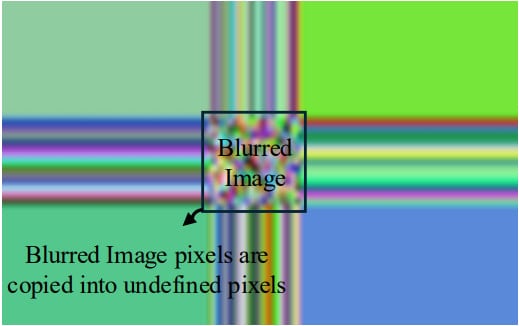

Pixnapping saldırısı sırasında, izole edilmiş pikseller büyütülür ve SurfaceFlinger’ın gergin benzeri bir etki üreten bulanıklaştırma uygulama biçimindeki bir “tuhaflıktan” yararlanılır.

Kaynak: pixnapping.com

Tüm kurban pikselleri kurtarıldıktan sonra, her karakteri veya rakamı ayırt etmek için OCR tarzı bir teknik kullanılır.

Araştırmacılar, “Kavramsal olarak, sanki kötü amaçlı uygulama, erişmemesi gereken ekran içeriğinin ekran görüntüsünü alıyormuş gibi” diye açıklıyor.

Verileri çalmak için araştırmacılar, görsel bilgileri sızdırmak amacıyla modern GPU’lardaki grafik veri sıkıştırmasından yararlanan GPU.zip yan kanal saldırısını kullandı.

Veri sızıntısı oranı saniyede 0,6 ila 2,1 piksel arasında değişen nispeten düşük olmasına rağmen, araştırmacılar tarafından gösterilen optimizasyonlar, 2FA kodlarının veya diğer hassas verilerin 30 saniyeden daha kısa sürede dışarı sızdırılabileceğini gösteriyor.

Android üzerindeki etkisi

Araştırmacılar Pixnapping’i Google Pixel 6, 7, 8 ve 9 cihazlarının yanı sıra Android 13’ten 16’ya kadar olan sürümleri çalıştıran Samsung Galaxy S25’te gösterdiler ve bunların tümü yeni yan kanal saldırısına karşı savunmasızdı.

Pixnapping’i etkili kılan temel mekanizmalar eski Android sürümlerinde bulunduğundan, çoğu Android cihazı ve eski işletim sistemi sürümleri de muhtemelen savunmasızdır.

Araştırmacılar yaklaşık 100.000 Play Store uygulamasını analiz etti ve Android amaçları aracılığıyla yüzbinlerce çağrılabilir eylem buldu; bu da saldırının geniş çapta uygulanabilir olduğunu gösterdi.

Teknik belgede aşağıdaki veri hırsızlığı örnekleri sunulmaktadır:

- Google Haritalar: Zaman çizelgesi girişleri ~54.264–60.060 piksel yer kaplar; Bir girişin optimize edilmemiş kurtarılması, cihazlarda ~20-27 saat sürer.

- – Venmo: faaliyetler (profil, bakiye, işlemler, ekstreler) örtülü niyetlerle açılabilir; hesap bakiyesi bölgeleri ~7.473–11.352 pikseldir ve optimize edilmeden ~3–5 saat içinde sızıntı yapar.

- Google Mesajları (SMS): açık/örtük niyetler konuşmaları açabilir. Hedef bölgeler ~35.500–44.574 pikseldir; optimize edilmemiş iyileşme ~11–20 saat sürer. Saldırı, mavi ve mavi olmayan veya gri ve gri olmayan pikselleri test ederek gönderilen ve alınanları ayırt eder.

- Sinyal (özel mesajlar): örtülü niyetler konuşmaları başlatabilir. Hedef bölgeler ~95.760–100.320 pikseldir; Optimize edilmemiş kurtarma yaklaşık 25-42 saat sürer ve saldırı, Signal’in Ekran Güvenliği etkinken bile işe yaradı.

Hem Google hem de Samsung, kusurları yıl sonundan önce düzeltmeyi taahhüt etti ancak hiçbir GPU çip satıcısı, GPU.zip yan kanal saldırısına yönelik yama planlarını açıklamadı.

Orijinal istismar yöntemi Eylül ayında hafifletilirken Google, orijinal düzeltmenin atlandığını gösteren güncellenmiş bir saldırı aldı. Google, Aralık ayına yönelik Android güvenlik güncellemeleriyle yayınlanacak daha kapsamlı bir yama geliştirdi.

Google, bu veri sızıntısı tekniğinden yararlanmanın, hedeflenen cihaz hakkında belirli veriler gerektirdiğini ve araştırmacıların belirttiği gibi bunun düşük bir başarı oranına yol açtığını söylüyor. Mevcut doğrulamalar, Google Play’de Pixnapping güvenlik açığından yararlanan hiçbir kötü amaçlı uygulama bulamadı.

Katılın İhlal ve Saldırı Simülasyon Zirvesi ve deneyimleyin güvenlik doğrulamanın geleceği. En iyi uzmanlardan bilgi alın ve nasıl olduğunu görün Yapay zeka destekli BAS ihlal ve saldırı simülasyonunu dönüştürüyor.

Güvenlik stratejinizin geleceğini şekillendirecek etkinliği kaçırmayın