Roaming Mantis tehdit grubu, “MoqHao” adı verilen, iyi bilinen bir Android kötü amaçlı yazılım ailesini dağıtıyor. Bu kötü amaçlı yazılım ailesinin daha önce Kore ve Japonya gibi Asya ülkelerini hedef aldığı bildirilmişti. Dağıtım yöntemi aynı kalsa da yeni varyantlar çok tehlikeli bir teknik kullanıyor.

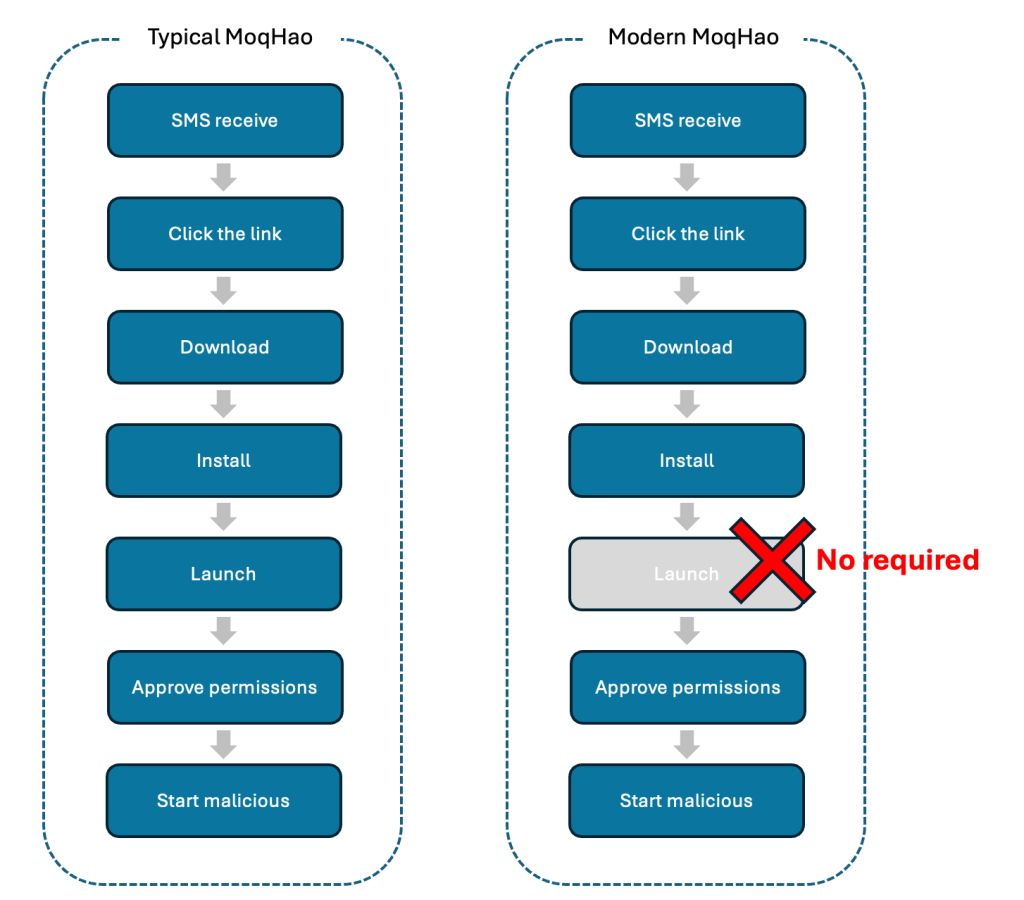

Genellikle MoqHao kötü amaçlı yazılımının uygulamayı yüklemek ve başlatmak için kullanıcı etkileşimi gerekir. Ancak bu kötü amaçlı yazılımın yeni sürümü herhangi bir yürütme gerektirmiyor.

Android şu anda kullanıcıları uyaran veya kötü amaçlı davranışlar içeren uygulamaları engelleyen varsayılan uygulama tarayıcısı olan Google Play Koruma ile korunmaktadır.

Kötü amaçlı yazılımların, kaynaklarından hedef cihazın web tarayıcısına aktarılan kötü amaçlı dosyaları yakalayarak teslimat aşamasında ağınıza bulaşmasını önleyin.

Ücretsiz Demo İste

Android MoqHao Kötü Amaçlı Yazılım

Dağıtımın bir parçası olarak, tehdit aktörleri kullanıcılara kötü amaçlı, kısaltılmış bir bağlantı içeren kötü amaçlı bir kimlik avı SMS mesajı gönderir. Kullanıcı bağlantıya tıkladığında cihaz kötü amaçlı uygulamayı indirir.

Bu yeni varyant, bu kötü amaçlı yazılımın önceki varyantlarıyla karşılaştırıldığında birkaç farklı davranışa sahip; çünkü kurulumdan sonra, kullanıcı etkileşimi olmadan otomatik olarak başlatılıyor.

Android güvenliği, yüklü bir uygulamayı ve bu uygulama tarafından kullanılan ve benzersiz olması gereken belirli değeri kontrol eder. Tehdit aktörleri, uygulamayı kullanıcı etkileşimi olmadan otomatik olarak yürütmek için bu özel özelliği kötüye kullanıyor.

Üstelik tehdit aktörleri, bu kötü amaçlı uygulamayı varsayılan SMS uygulaması olarak ayarlamak için sosyal mühendislik tekniklerini de kullanıyor. Daha ileri araştırmalar, kötü amaçlı yazılımın Güney Kore, Fransa, Almanya ve Hindistan gibi ülkeleri de içeren hedeflere yayıldığını ortaya çıkardı.

Ayrıca bu varyant WebSocket aracılığıyla bir C2 sunucusuna bağlanır. Bu yeni kötü amaçlı yazılım, SIM durumunu kontrol etmek, diğer kişilere ve C2 sunucularına SMS mesajları göndermek, Ses/Titreşim/Sessiz modunu ayarlamak ve diğer çeşitli amaçlar için çeşitli komutlarla birlikte eklenmiştir.

| Emretmek | Tanım |

| getSmsKW | Kişilerin tamamını C2 sunucusuna gönder |

| SMS gönder | Birine SMS mesajı gönderme |

| setWifi | Wifi’yi etkinleştirme/devre dışı bırakma |

| devam | Titreşim/Sessiz modunu SDK sürümüne göre ayarlayın |

| kilit | Boolean değerini SharedPreferences’taki “kilit” anahtarında saklayın |

| M.Ö | SIM durumunu kontrol edin |

| Ileriye doğru ilerlemek | String değerini SharedPreferences’taki “fs” anahtarında saklayın |

| Ileri git | SharedPreferences’ta “fs” anahtarındaki String değerini alın |

| hasPkg | Cihazda yüklü olan özel paketi kontrol edin |

| Arayan Modunu ayarla | Ses/Titreşim/Sessiz modunu ayarlama |

| setRecEnable | Ana Sayfa düğmesini taklit edin tıklama |

| talep durumu | Cihaz bilgilerini (Ağ, Güç, MAC, İzin) C2 sunucusuna gönder |

| showAnasayfa | Sessiz modla belirli bir numarayı arayın |

| getnpki | Kore Kamu Sertifikasını (NPKI) C2 sunucusuna gönder |

| http | HTTP isteklerini gönder |

| Arama | Kurulu paketlerin listesini alın |

| get_apps | Tüm fotoğrafları C2 sunucusuna gönder |

| ping | C2 sunucusu durumunu kontrol edin |

| getPhoneState | IMEI, SIM numarası, Android kimliği ve seri numarası gibi benzersiz bilgileri alın |

| get_photo | Tüm fotoğrafları C2 sunucusuna gönder |

McAfee, kötü amaçlı yazılım hakkında, kaynak koduna ilişkin ayrıntılar, onu dağıtmak için kullanılan teknikler, bundan etkilenen hedefler ve diğer önemli bilgiler de dahil olmak üzere kapsamlı bilgiler sağlar.

Uzlaşma Göstergeleri

| SHA256 | Uygulama Adı | Paket ismi |

| 2576a166d3b18eafc2e35a7de3e5549419d10ce62e0eeb24bad5a1daaa257528 | krom | gb.pi.xcxr.xd |

| 61b4cca67762a4cf31209056ea17b6fb212e175ca330015d804122ee6481688e | krom | malmkb.zdbd.ivakf.lrhrgf |

| b044804cf731cd7dd79000b7c6abce7b642402b275c1eb25712607fc1e5e3d2b | krom | vfqhqd.msk.xux.njs |

| bf102125a6fca5e96aed855b45bbed9aa0bc964198ce207f2e63a71487ad793a | krom | hohoj.vlcwu.lm.ext |

| e72f46f15e50ce7cee5c4c0c5a5277e8be4bb3dd23d08ea79e1deacb8f004136 | krom | enech.hg.rrfy.wrlpp |

| f6323f8d8cfa4b5053c65f8c1862a8e6844b35b260f61735b3cf8d19990fef42 | krom | gqjoyp.cixq.zbh.llr |

Siber Güvenlik haberleri, Teknik İncelemeler ve İnfografiklerden haberdar olun. Bizi LinkedIn’de takip edin & heyecan.