Rusya’nın Federal Güvenlik Hizmetleri Ajansı (FSB) tarafından oluşturulan bir antivirüs araç yazılımı olarak poz veren yeni bir Android kötü amaçlı yazılım, Rus işletmelerinin yöneticilerini hedeflemek için kullanılıyor.

Rus mobil güvenlik firması Dr. Web’in yeni bir raporunda, araştırmacılar yeni casus yazılımları ‘Android.backdoor.916.origin’ olarak izliyor.

Çeşitli yetenekleri arasında kötü amaçlı yazılım, konuşmaları gözetleyebilir, telefonun kamerasından akış yapabilir, kullanıcı girişini bir Keylogger ile günlüğe kaydedebilir veya Messenger uygulamalarından iletişim verilerini dışarı atabilir.

Dr. Web, Ocak 2025’te bu kötü amaçlı yazılımın ilk keşfinden bu yana, sürekli gelişimi gösteren daha sonraki birden fazla sürüm örneklediğini bildirdi.

Dağıtım yemlerine, enfeksiyon yöntemlerine ve arayüzünün yalnızca Rus dil seçeneğini sunduğu gerçeğine dayanarak, araştırmacılar bunun Rus işletmelerine yönelik hedefli saldırılar için tasarlandığına inanıyorlar.

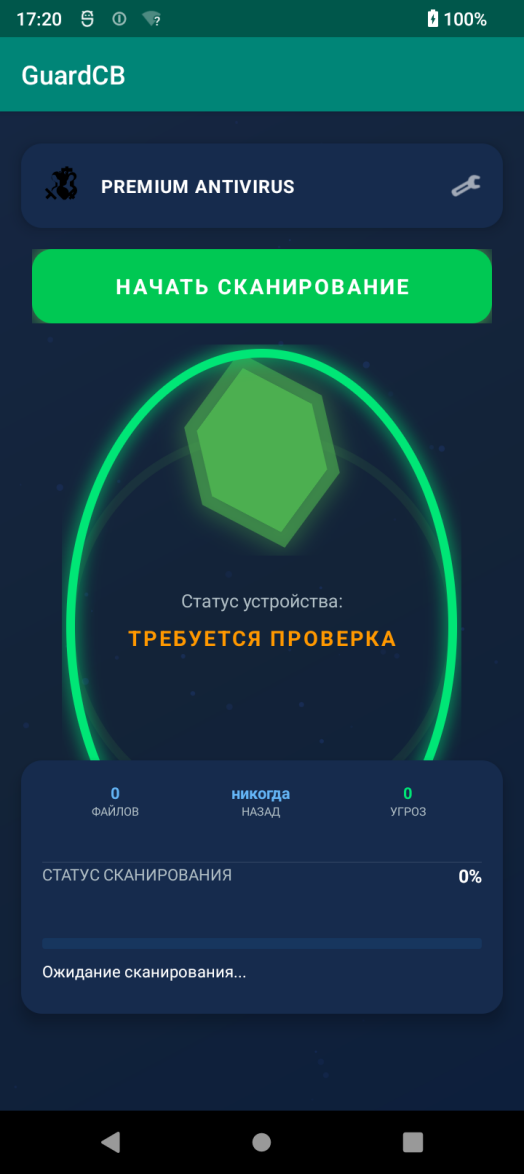

Web, biri “Guardcb” adlı, Rusya Federasyonu Merkez Bankası’nı taklit eden iki ana marka denemesi ve “Security_FSB” ve “фб” (FSB) adlı iki varyant gördü ve sözde Rus istihbarat ajansından yazılımı taklit etmeye çalışıyor.

Dr. Web, “Aynı zamanda, arayüzü sadece bir dil sağlıyor – Rusça. Yani, kötü niyetli program tamamen Rus kullanıcılarına odaklanıyor.”

“Bu, siber suçluların Rus kolluk kuvvetleriyle ilgili olduğu iddia edilen güvenlik programları olarak geçmeye çalıştıkları” Security_FSB “,” FSB “ve diğerleri gibi dosya adlarıyla diğer tespit edilen değişikliklerle doğrulandı.”

Antivirüs aracı güvenlik ile ilgili özelliklere sahip olmasa da, kurbanın onu cihazlarından çıkarmasını önlemek için gerçek bir güvenlik aracını taklit etmeye çalışır.

Kaynak: Dr. Web

Kullanıcı ‘tarama’ üzerine tıkladığında, arayüz, zamanın% 30’unda sahte bir pozitif sonuç döndürecek şekilde programlanmış bir simülasyon görüntüler ve sahte algılama sayısı (rastgele) 1 ile 3 arasında değişir.

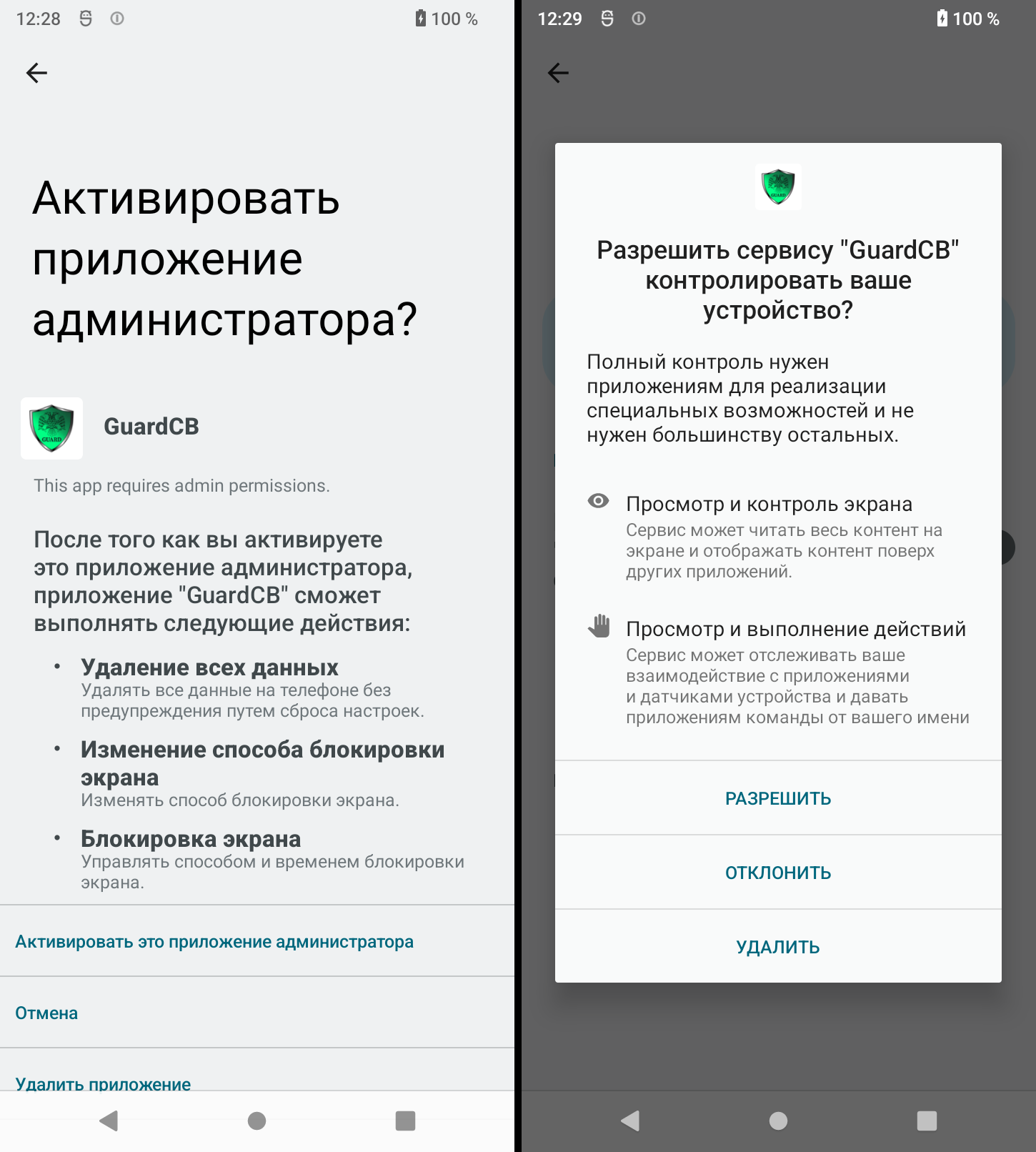

Kurulum üzerine, kötü amaçlı yazılım, coğrafi konum, SMS ve medya dosyalarına erişim, kamera ve ses kaydı, erişilebilirlik hizmeti ve her zaman arka planda çalışma izni gibi çeşitli yüksek riskli izinler vermeyi talep eder.

Kaynak: Dr. Web

Ardından, aşağıdakiler gibi komutlar almak için komuta ve kontrole (C2) bağlandığı birden fazla hizmet başlatır:

- SMS, Kişiler, Çağrı Geçmişi, Coğrafi Konum ve Saklanan Görüntüler Defiltrat

- Mikrofonu, kamerayı ve ekran akışını etkinleştirin

- Metin girişini ve messenger veya tarayıcı içeriğini yakalayın (Telegram, WhatsApp, Gmail, Chrome, Yandex uygulamaları)

- Kabuk komutlarını yürütün, kalıcılığı koruyun ve kendini korumayı etkinleştirin

Dr. Web, kötü amaçlı yazılımların 15’e kadar barındırma sağlayıcısı arasında geçiş yapabileceğini ve bu işlevin şu anda aktif olmasa da, kötü amaçlı yazılımın esneklik için tasarlandığını gösteriyor.

Analistler, bu GitHub deposundaki Android.backdoor.916.origin ile ilgili uzlaşma göstergelerini paylaştılar.

Ortamların% 46’sı şifreleri çatladı, geçen yıl neredeyse% 25’ten iki katına çıktı.

Önleme, algılama ve veri açığa çıkma eğilimleri hakkında daha fazla bulgua kapsamlı bir bakış için Picus Blue Report 2025’i şimdi alın.