‘SuperCard X’ adlı yeni bir Hizmet Olarak Kötü Yazılım (MAAS) platformu ortaya çıktı ve Android cihazları, ödemeli ödeme kartı verilerini kullanarak satış noktası ve ATM işlemlerini sağlayan NFC rölesi saldırıları aracılığıyla hedef aldı.

Supercard X, Çince konuşan tehdit aktörleriyle bağlantılıdır ve geçen yıldan beri Avrupa’da saldırıları kolaylaştıran açık kaynaklı proje NFCGate ve kötü niyetli yumurtlama Ngate ile kod benzerliklerini gösterir.

Hizmet olarak kötü amaçlı yazılım platformu, “müşterilere” doğrudan destek sunan telgraf kanalları aracılığıyla tanıtılır.

Supercard X, İtalya’daki bu Android kötü amaçlı yazılımları kullanarak saldırıları gördüğünü bildiren mobil güvenlik firması Cleafy tarafından keşfedildi. Bu saldırılar, bağlı kuruluşlara bölgesel veya diğer özel ihtiyaçlara göre uyarlanmış özel yapılar seçeneği sunulduğunu gösteren ince farklılıklara sahip birden fazla örnek içermektedir.

Supercard X saldırıları nasıl ortaya çıkıyor?

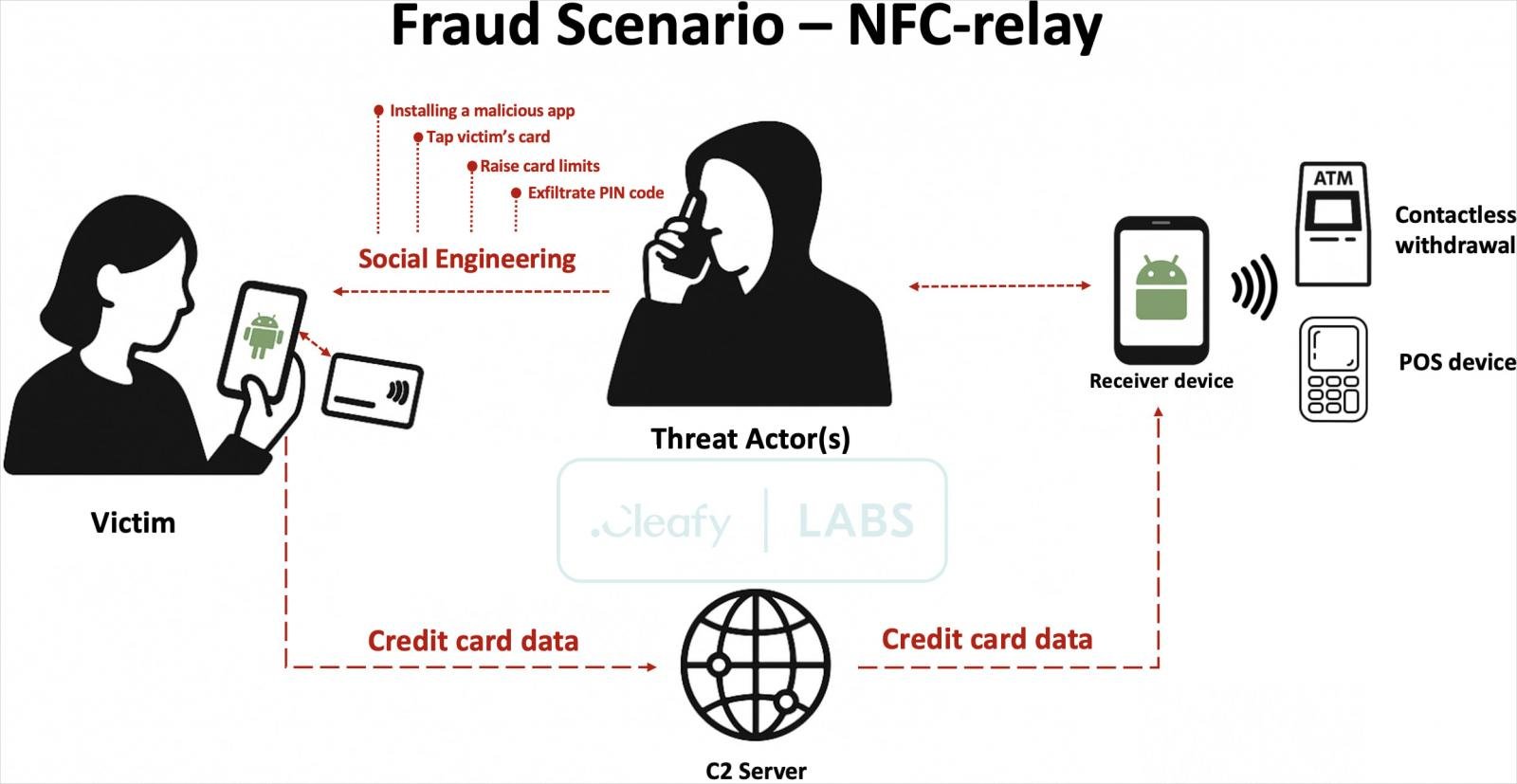

Saldırı, mağdurun şüpheli bir işlemin neden olduğu sorunları çözmek için bir numara çağırmaları gerektiğini iddia ederek bankalarını taklit eden sahte bir SMS veya WhatsApp mesajı almasıyla başlar.

Çağrı, kurbanı kart numaralarını ve PIN’lerini “doğrulamak” için kandırmak için sosyal mühendisliği kullanan banka desteği olarak poz veren bir dolandırıcı tarafından cevaplanıyor. Daha sonra kullanıcıyı bankacılık uygulamaları aracılığıyla harcama sınırlarını kaldırmaya ikna etmeye çalışırlar.

Son olarak, tehdit aktörleri kullanıcıları Supercard X kötü amaçlı yazılımları içeren bir güvenlik veya doğrulama aracı olarak gizlenmiş bir kötü amaçlı uygulama (okuyucu) yüklemeye ikna eder.

Kurulum üzerine, okuyucu uygulaması, özellikle veri hırsızlığını gerçekleştirmek için yeterli olan NFC modülüne erişim olan minimum izinler talep eder.

Scammer, kurbana kartlarını doğrulamak için ödeme kartlarını telefonlarına dokunmasını söyler ve kötü amaçlı yazılımların kart çip verilerini okumasına ve saldırganlara göndermesine izin verir.

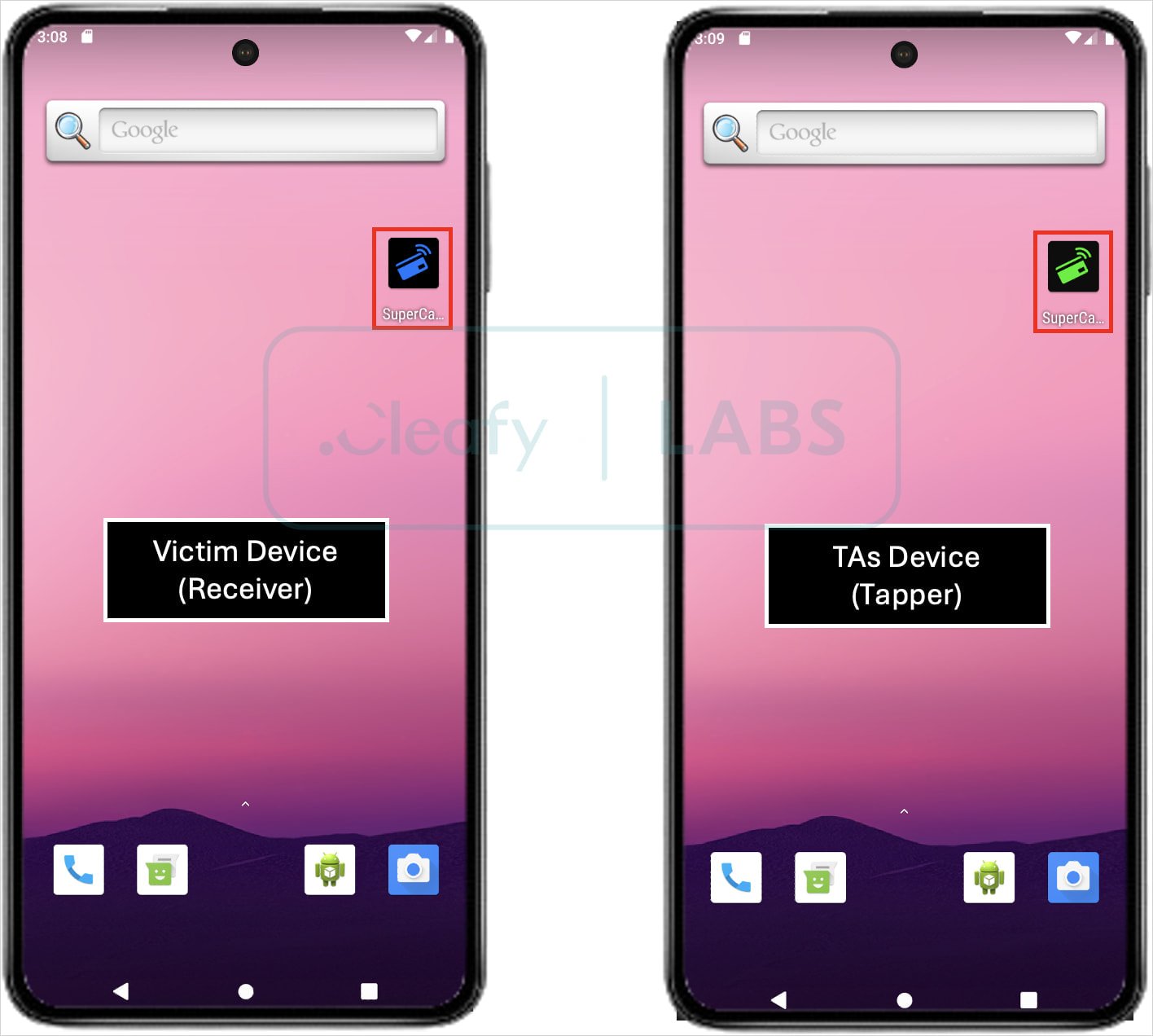

Saldırganlar, bu verileri, çalınan verileri kullanarak kurbanın kartını taklit eden Tapper adlı başka bir uygulamayı çalıştıran Android cihazlarında alırlar.

Kaynak: Cleafy

Bu ‘taklit’ kartlar, saldırganların mağazalarda ve ATM para çekme işlemlerinde temassız ödeme yapmalarına izin verir, ancak miktar sınırları geçerlidir. Bu küçük işlemler anında ve bankalar için meşru göründüğünden, işaretlemek ve tersine çevirmek daha zordur.

Kaynak: Cleafy

Kaçamak kötü amaçlı yazılım

Cleafy, Supercard X’in şu anda Virustotal üzerindeki herhangi bir antivirüs motoru tarafından işaretlenmediğini ve riskli izin taleplerinin olmaması ve ekran kaplaması gibi agresif saldırı özelliklerinin, sezgisel taramaların radarında kalmasını sağladığını belirtiyor.

Kartın emülasyonu, kartın ödeme terminalleri için meşru görünmesini sağlayan ve SmartCard protokollerinin teknik olgunluğunu ve anlayışını gösterir.

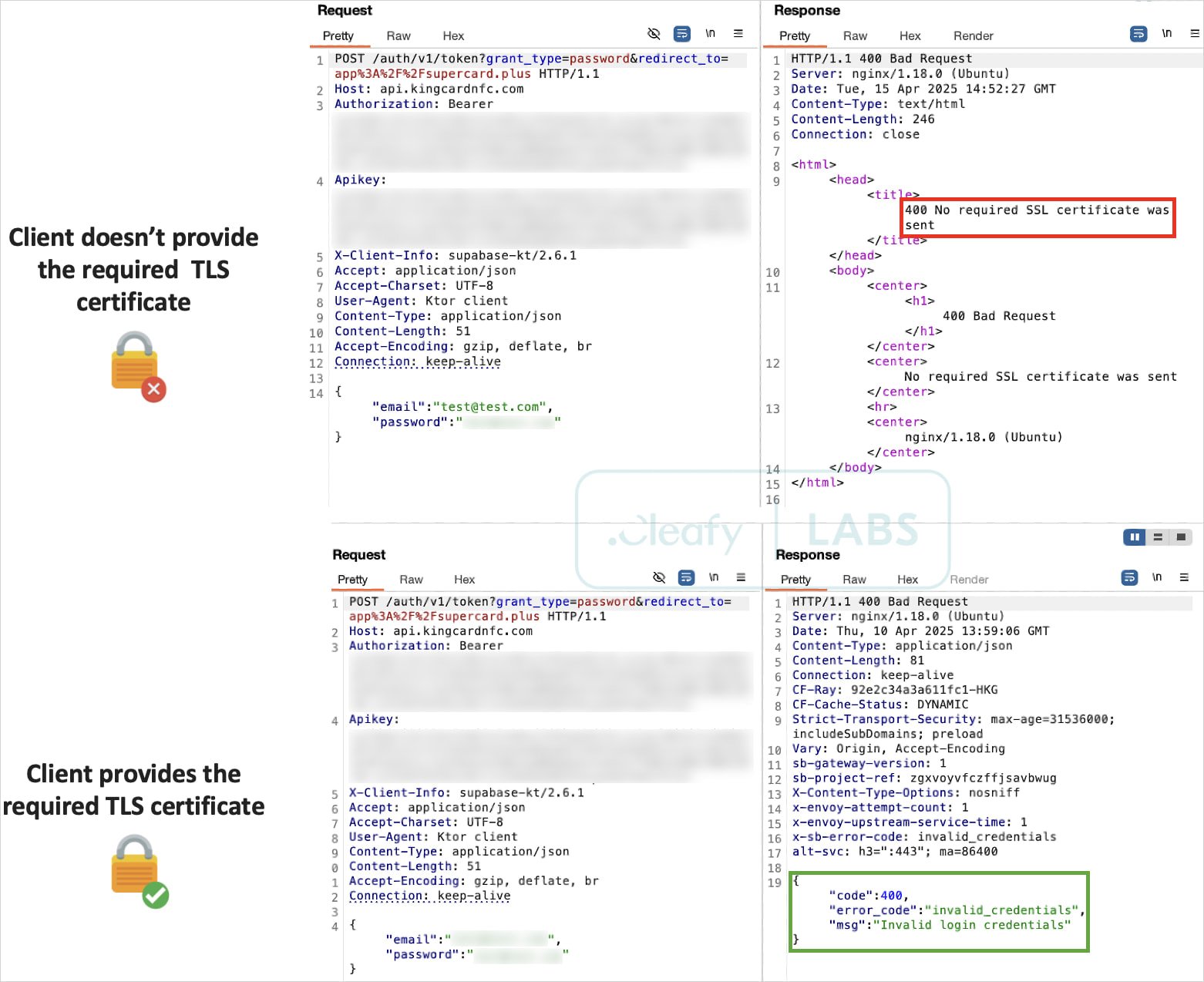

Bir diğer önemli teknik yön, sertifika tabanlı istemci/sunucu kimlik doğrulaması için karşılıklı TLS (MTLS) kullanılması, C2 iletişimlerini araştırmacılar veya kolluk kuvvetleri tarafından müdahale ve analizden korumaktır.

Kaynak: Cleafy

BleepingComputer, Supercard X etkinliği hakkında yorum yapmak için Google ile temasa geçti ve bir sözcü aşağıdaki ifadeyi gönderdi.

“Mevcut algılamamıza dayanarak, bu kötü amaçlı yazılımları içeren hiçbir uygulama Google Play’de bulunmuyor. Android kullanıcıları Google Play Hizmetleri ile Android cihazlarda varsayılan olarak otomatik olarak korunuyor. Google Play Protect, bu uygulamalar Play dışındaki kaynaklardan geldiğinde bile kullanıcıları uyarabilir veya kötü niyetli davranışlar sergilediği bilinen uygulamaları engelleyebilir.” – Bir Google Sözcüsü