Herodot adlı yeni ve gelişmiş bir Android bankacılık Truva atı, davranışsal biyometrik tespit sistemlerinden kaçmak için insan yazım kalıplarını kasıtlı olarak taklit eden yeni bir yaklaşım sunarak, mobil kullanıcılar için önemli bir tehdit olarak ortaya çıktı.

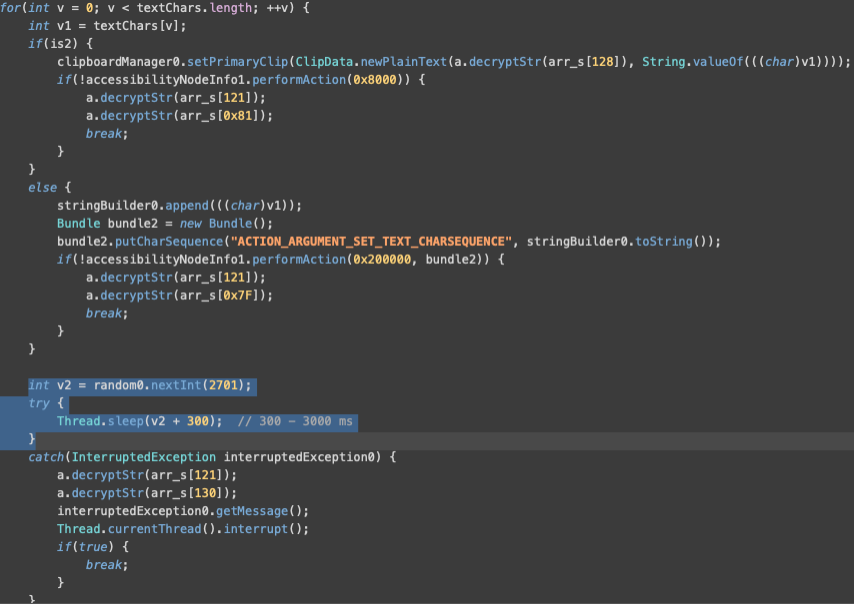

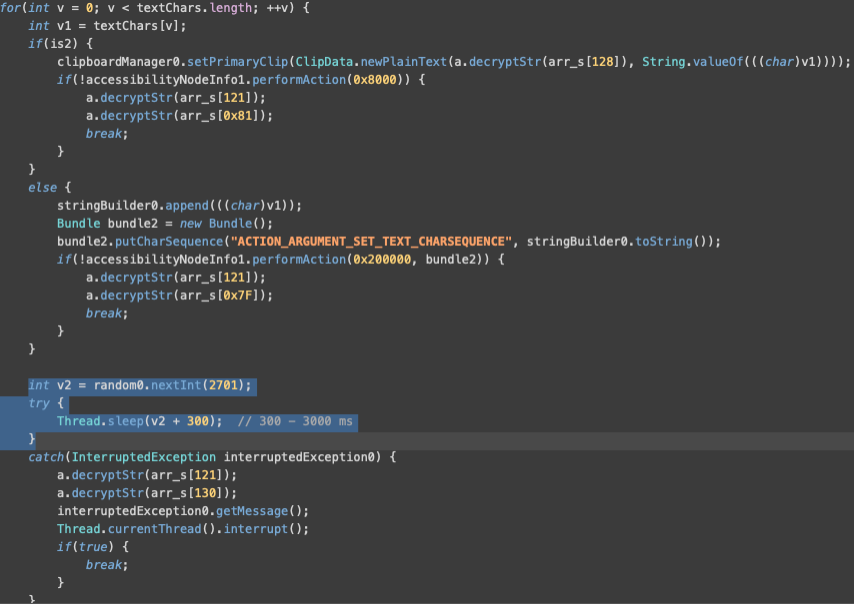

Kötü amaçlı yazılımın tespit edilmekten kaçınmaya yönelik gelişmiş yaklaşımı, onu geleneksel bankacılık Truva atlarından farklı kılıyor; gerçek kullanıcı davranışını simüle etmek için metin girişleri arasında 300 ila 3.000 milisaniye arasında değişen rastgele zaman aralıkları kullanıyor.

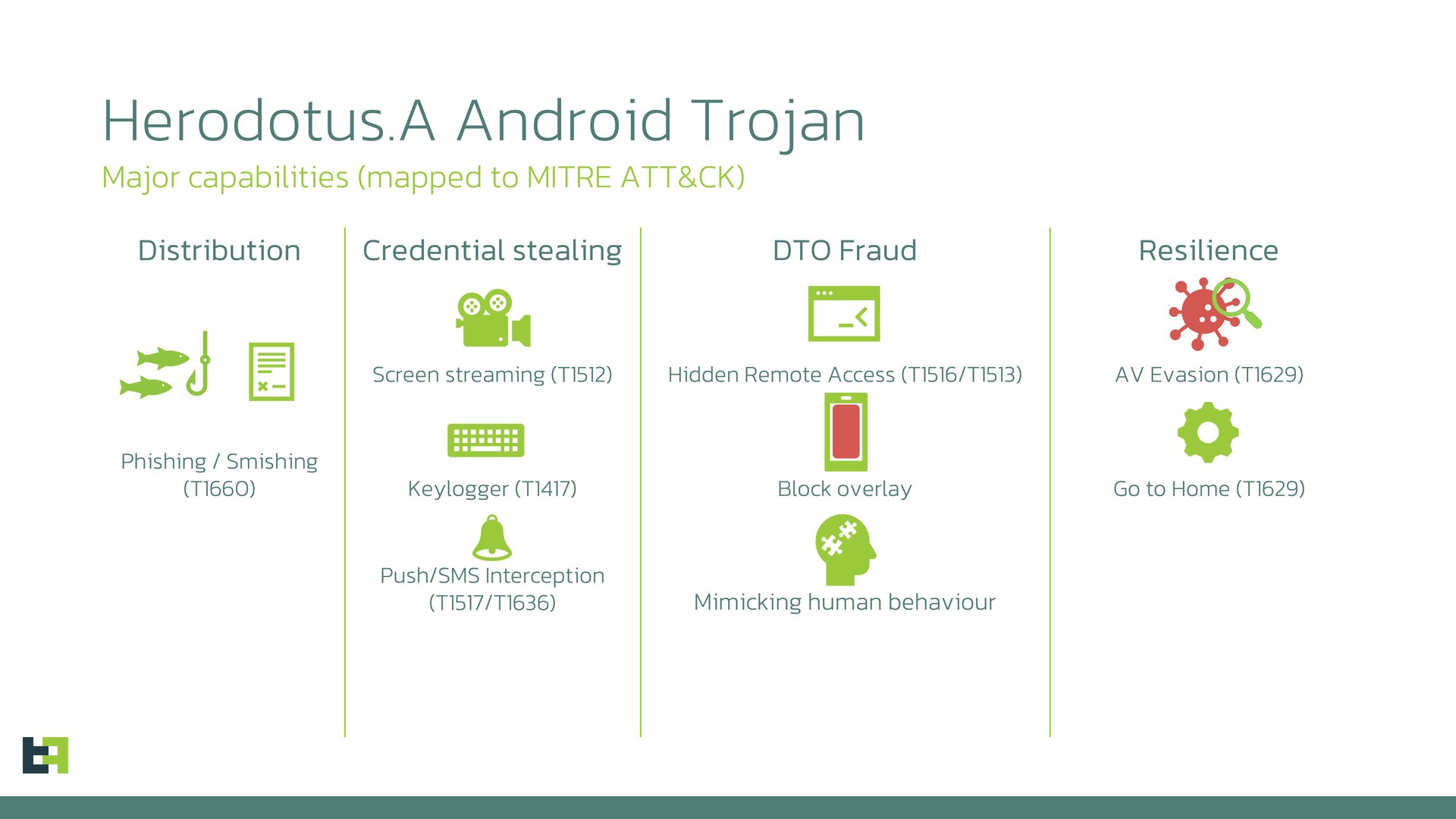

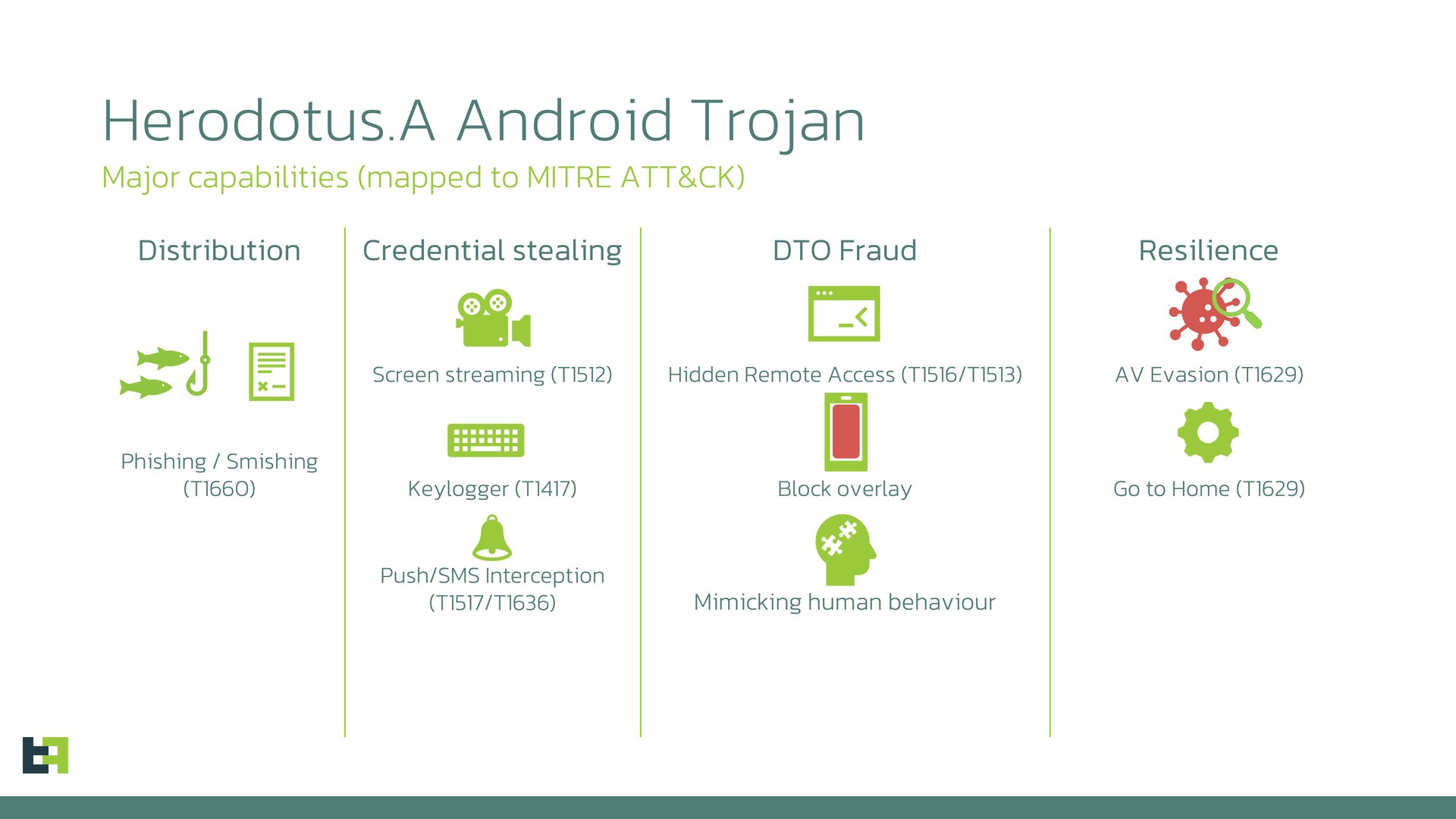

ThreatFabric’in Mobil Tehdit İstihbaratı ekibi tarafından kötü amaçlı dağıtım altyapısının rutin izlenmesi sırasında keşfedilen Herodot, Cihaz Devralma saldırılarında endişe verici bir evrimi temsil ediyor ve artık tehdit aktörü “K1R0” tarafından geliştirilmekte olan bir Hizmet Olarak Kötü Amaçlı Yazılım teklifi olarak mevcut.

Otomatik eylemlerin kasıtlı olarak insanileştirilmesi, siber suçluların, davranış kalıplarını ve tuş vuruşu dinamiklerini analiz eden giderek daha akıllı hale gelen dolandırıcılık tespit sistemlerini atlatmak için aktif olarak çalıştığını gösteriyor.

Herodot, damlalıklı uygulamaları dağıtan SMiShing kampanyalarıyla başlayan çok aşamalı bir enfeksiyon zinciriyle çalışıyor.

Kötü amaçlı yazılım yüklendikten sonra, kullanıcıların gerçek izinleri gizleyen sahte yükleme ekranları görüntüleyerek Erişilebilirlik Hizmeti izinleri talep ediyor.

Truva atı, bu yükseltilmiş ayrıcalıkları kazandıktan sonra, kurulu paketleri toplar ve kimlik bilgileri toplamak için hedefleme talimatlarını ve katman sayfalarını almak üzere MQTT protokolü aracılığıyla komut ve kontrol altyapısıyla iletişim kurar.

Herodot’u mevcut bankacılık kötü amaçlı yazılımlarından ayıran şey, uzaktan kontrol oturumları sırasında insan gibi görünmeye yönelik bilinçli çabasıdır.

Herodot, davranışsal analiz motorlarının kolayca makine tarafından oluşturulmuş olarak tanımlayabileceği hızlı otomatik giriş veya doğrudan metin ayarlama yöntemlerini kullanmak yerine, metin girişlerini bireysel karakterlere böler ve her tuş vuruşu arasında rastgele gecikmeler sunar.

Bu gelişmiş teknik, Cihaz Devralma saldırılarının bir göstergesi olarak giriş zamanlamasını ölçen davranış temelli dolandırıcılık önleme çözümlerini doğrudan hedefler.

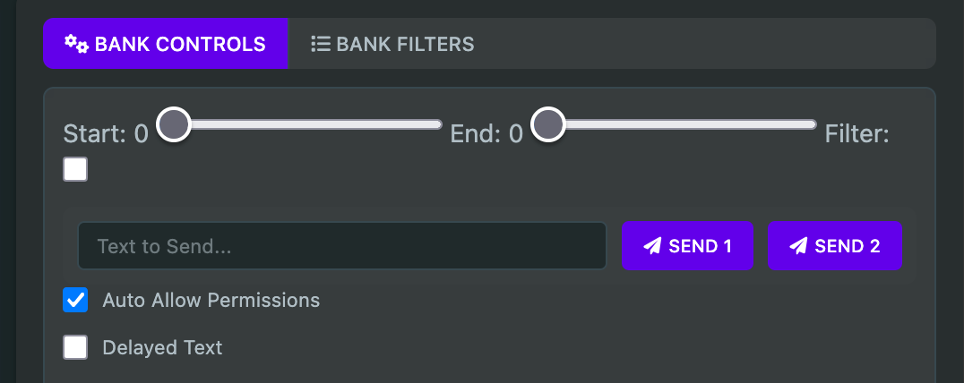

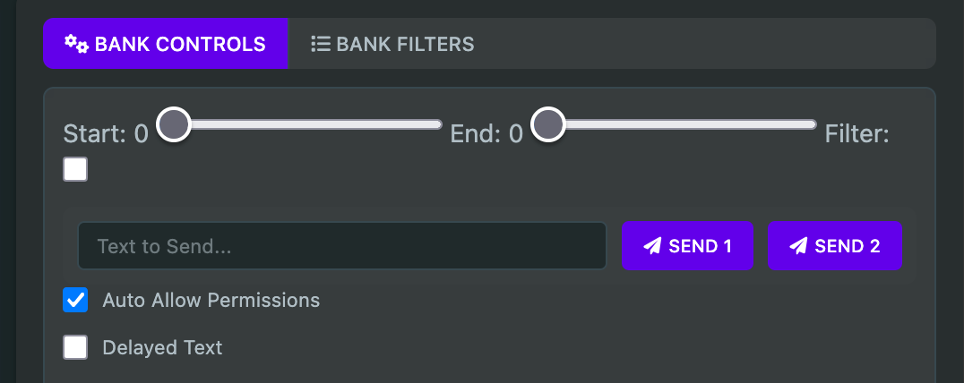

Kötü amaçlı yazılım operatörleri, “GÖNDER 1” ve “GÖNDER 2” etiketli belirli düğmelerin bulunduğu ve “Gecikmeli metin” onay kutusu içeren bir kontrol paneline erişerek, girişlerin insan benzeri mi yoksa otomatik mi görüneceği konusunda ayrıntılı kontrol sağlar.

Bu kasıtlı özellik, geliştiricilerin modern sahtekarlık tespit sistemlerinin nasıl çalıştığına dair anlayışlarını ve bunları aşma konusundaki kararlılıklarını göstermektedir.

Küresel Kampanyalar ve Teknik Miras

Mobil Tehdit İstihbaratı araştırmacıları, Herodot’un İtalya ve Brezilya’daki kullanıcıları hedef alan aktif kampanyalarını gözlemledi; İtalyan varyantı “Banca Sicura” kılığına giriyor ve Brezilya yinelemesi Stone ödeme alıcısı için bir güvenlik modülü görevi görüyor.

Belirtilen gecikme 300 – 3000 milisaniye (0,3 – 3 saniye) aralığındadır. Metin girişi olayları arasındaki gecikmenin bu şekilde rastgele seçilmesi, kullanıcının metni girme şekliyle uyumludur.

Araştırmacılar ayrıca Amerika Birleşik Devletleri, Türkiye, Birleşik Krallık ve Polonya’daki finans kuruluşlarının yanı sıra kripto para birimi platformlarını hedef alan yer paylaşımlı sayfalar da keşfettiler ve bu da kampanya hazırlıklarının yaygın olduğunu gösteriyor.

Analiz, Nisan 2024’te keşfedilen bir başka bankacılık kötü amaçlı yazılımı olan Brokewell ile önemli teknik bağlantıları ortaya koyuyor.

Herodot, Brokewell’in dize şifreleme tekniklerini kullanıyor ve önceki kötü amaçlı yazılımdan modülleri dinamik olarak yükleyerek öğe tıklaması ve koordinat tabanlı etkileşimler için belirli yöntemlere başvuruyor.

Ancak mevcut uygulama Brokewell’in daha geniş yeteneklerini tam olarak kullanamıyor, bu da Herodot geliştiricilerinin tam kod tabanları yerine kısmi kaynak kodlarına erişime sahip olabileceklerini gösteriyor.

Finansal Güvenliğe Etkileri

Herodot’un ortaya çıkışı, öncelikle etkileşim temposu ve tuş vuruşu ritmi analizine dayanan dolandırıcılık tespit stratejilerinde kritik bir güvenlik açığının altını çiziyor.

Davranışsal biyometri, güvenlik mimarisinin değerli bileşenleri olmayı sürdürürken, bu kötü amaçlı yazılım, bu tür savunmaların tek başına çalışamayacağını gösteriyor.

Finansal kurumlar, yalnızca kullanıcı davranış kalıplarını değil aynı zamanda cihaz ortamı göstergelerini de analiz eden, kötü amaçlı yazılım operatörlerinin etkileşim kalıplarını ne kadar ikna edici bir şekilde manipüle ettiklerine bakılmaksızın sistemlerin güvenliği ihlal edilmiş cihazları tanımlamasına olanak tanıyan katmanlı tespit yaklaşımlarını benimsemelidir.

Herodot aktif gelişmeyi sürdürürken ve Hizmet Olarak Kötü Amaçlı Yazılım kanalları aracılığıyla küresel varlığını genişletirken, kuruluşların giderek daha karmaşık hale gelen düşmanların önünde kalabilmek için tehdit algılama yeteneklerini geliştirmeleri gerekiyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.