Yasal sürümleri taklit eden kötü amaçlı uygulamalarla Doğu Asya’daki kullanıcıları hedefleyen ‘FluHorse’ adlı yeni bir Android kötü amaçlı yazılımı keşfedildi.

Kötü amaçlı yazılım, Mayıs 2022’den bu yana Doğu Asya’nın çeşitli sektörlerini hedef aldığını bildiren Check Point Research tarafından keşfedildi.

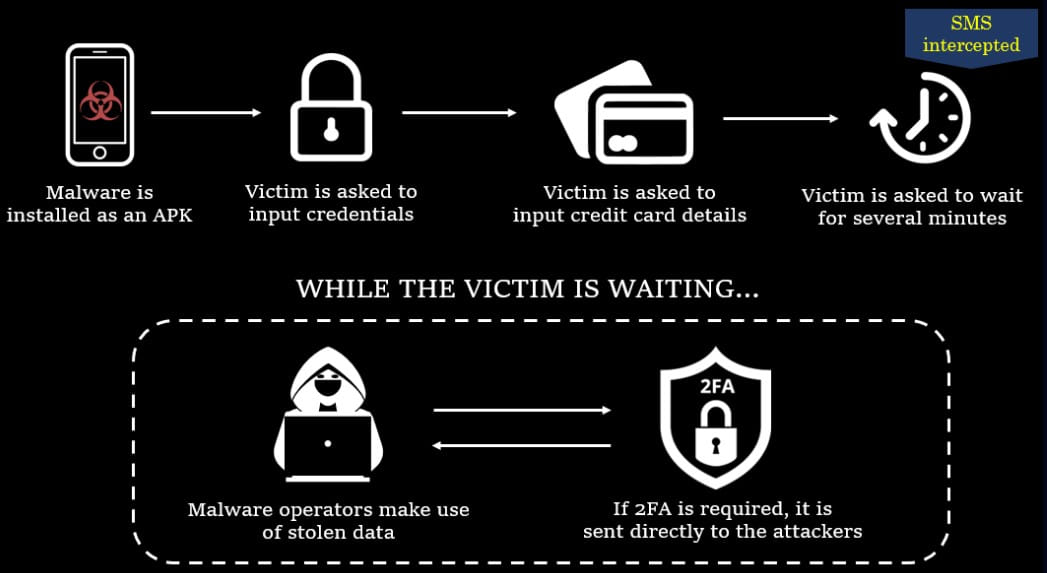

FluHorse kötü amaçlı yazılımı e-posta yoluyla dağıtılırken amacı, hedefinin hesap kimlik bilgilerini ve kredi kartı verilerini çalmak ve gerekirse iki faktörlü kimlik doğrulama (2FA) kodlarını ele geçirmektir.

Yüksek profilli hedefler

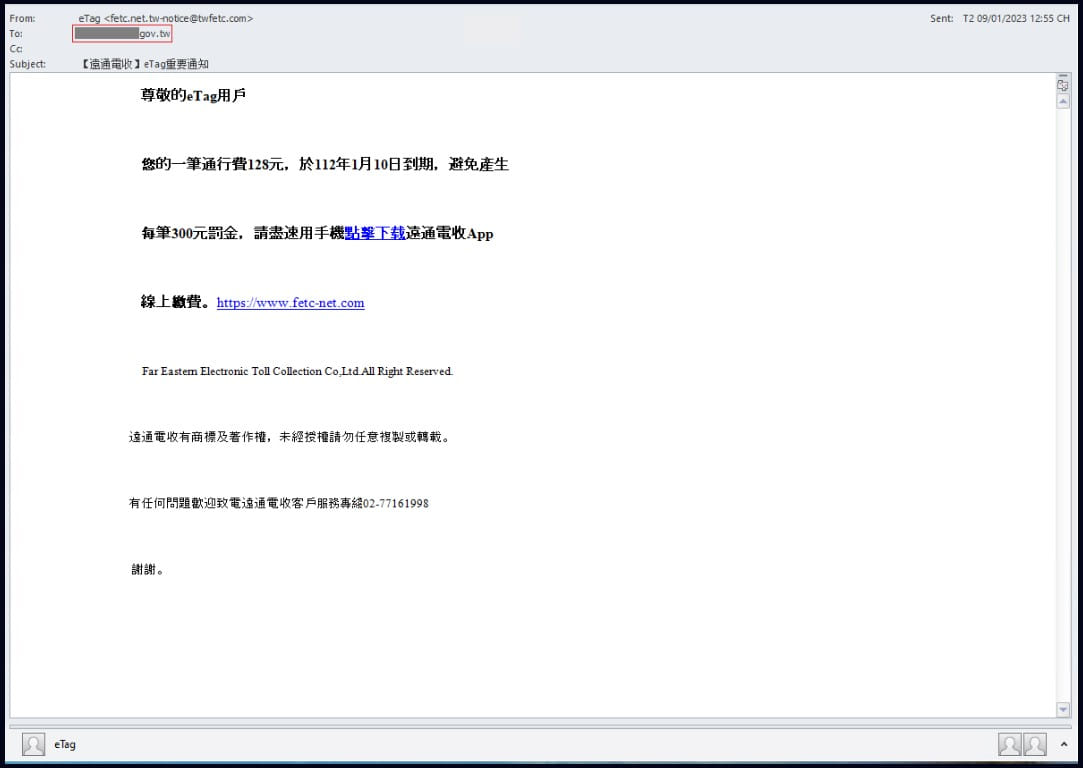

FluHorse saldırıları, yüksek profilli hedeflere gönderilen kötü amaçlı e-postalarla başlar ve onları bir ödeme sorununu çözmek için hemen harekete geçmeye teşvik eder.

Tipik olarak kurban, e-postada sağlanan bir bağlantı aracılığıyla bir kimlik avı sitesine yönlendirilir ve buradan sahte uygulama APK’sını (Android paket dosyası) indirir.

FluHorse operatör uygulamaları tarafından taklit edilen uygulamalar, Tayvan’da kullanılan bir geçiş ücreti toplama uygulaması olan ‘ETC’ ve Vietnam’da bir bankacılık uygulaması olan ‘VPBank Neo’dur. Bu uygulamaların her iki yasal sürümü de Google Play’de bir milyondan fazla indirilmiştir.

Check Point, kötü amaçlı yazılımın 100.000 kişi tarafından kullanılan bir ulaşım uygulaması olduğunu da gözlemledi, ancak adı raporda açıklanmadı.

Üç sahte uygulama da, hesapları ele geçirmek için gerekli olması durumunda gelen 2FA kodlarını engellemek için kurulum sırasında SMS erişimi talep ediyor.

(Kontrol Noktası)

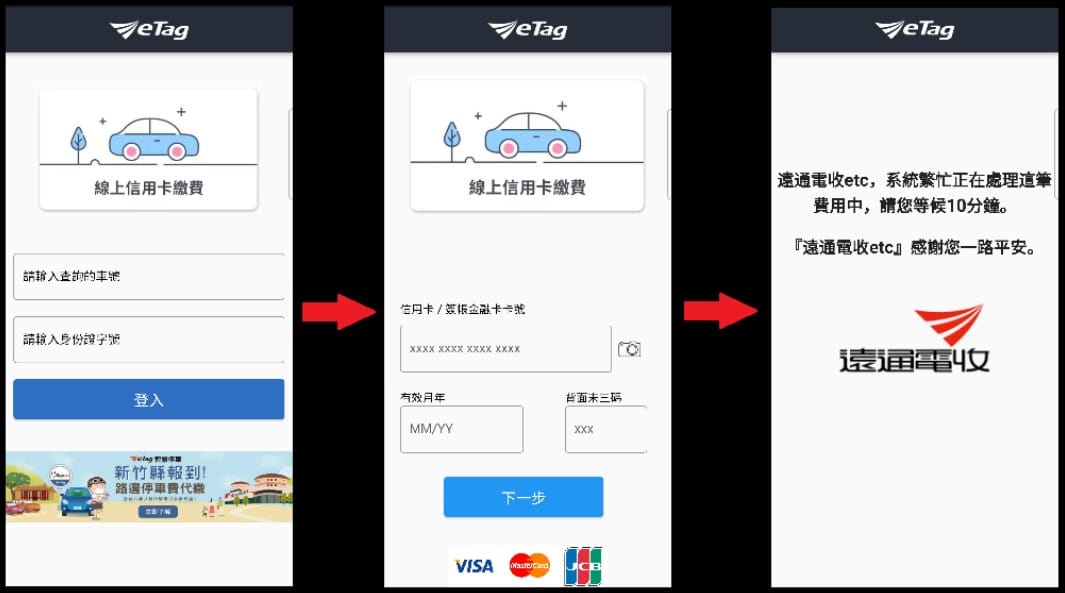

Analistler, sahte uygulamaların orijinallerin GUI’sini kopyaladığını, ancak kurbanın bilgilerini yakalayan formları yükleyen iki-üç pencere dışında fazla işlevsellik içermediğini söylüyor.

Kurbanların hesap kimlik bilgilerini ve kredi kartı ayrıntılarını ele geçirdikten sonra, uygulamalar 10 dakika boyunca bir “sistem meşgul” mesajı görüntüler;

CheckPoint, kötü amaçlı uygulamaların Flutter platformu kullanılarak Dart’ta oluşturulduğunu ve kötü amaçlı yazılımı tersine mühendislik ve kaynak koda dönüştürmenin zor olduğunu söylüyor.

Check Point’in raporunda “ARM için Flutter çalışma zamanı, yerleşik yığın işaretçisi (SP) yerine kendi yığın işaretçi kaydını (R15) kullanıyor” yazıyor.

“Yığın işaretçisi olarak hangi kaydın kullanıldığı, kod yürütmede veya tersine mühendislik sürecinde fark etmez. Ancak, derleyici için büyük fark yaratır. Standart dışı bir kayıt kullanımı nedeniyle, yanlış ve çirkin bir sahte kod üretilir. .”

Analiz o kadar zorluydu ki, CheckPoint sonunda ‘flutter-re-demo’ ve ‘reFlutter’ gibi mevcut açık kaynaklı araçlara yapılan iyileştirmelere katkıda bulundu.

Sonuç olarak, bu çalışma kurbanların kimlik bilgilerinin, kredi kartı verilerinin ve ele geçirilen SMS mesajlarını C2 sunucusuna gönderen HTTP POST iletişiminin çalınmasından sorumlu işlevleri ortaya çıkardı.

CheckPoint, FluHorse kampanyasının her ay ortaya çıkan yeni altyapı ve kötü amaçlı uygulamalarla devam ettiği konusunda uyarıyor, bu nedenle bu Android kullanıcıları için aktif bir tehdit.