ClayRat adlı yeni bir Android casus yazılımı, WhatsApp, Google Fotoğraflar, TikTok ve YouTube gibi popüler uygulama ve hizmetler gibi görünerek potansiyel kurbanları cezbediyor.

Kötü amaçlı yazılım, Telegram kanalları ve meşru görünen kötü amaçlı web siteleri aracılığıyla Rus kullanıcıları hedef alıyor. SMS mesajlarını, arama kayıtlarını, bildirimleri çalabilir, fotoğraf çekebilir ve hatta telefon görüşmeleri yapabilir.

Mobil güvenlik şirketi Zimperium’daki kötü amaçlı yazılım araştırmacıları, son üç ay içinde 600’den fazla örnek ve 50 farklı yazılım düşürücüyü belgelediklerini, bunun da saldırganın operasyonu güçlendirmek için aktif bir çaba harcadığını gösterdiğini söylüyor.

ClayRat kampanyası

Adını kötü amaçlı yazılımın komuta ve kontrol (C2) sunucusundan alan ClayRat kampanyası, dikkatlice hazırlanmış kimlik avı portalları ve meşru hizmet sayfalarını yakından taklit eden kayıtlı alan adlarını kullanıyor.

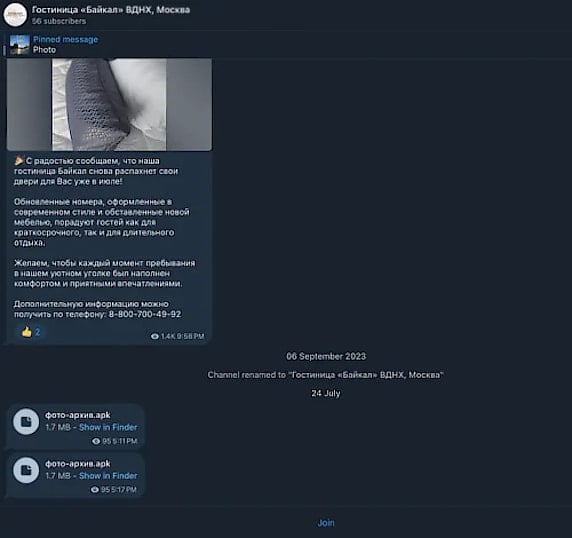

Bu siteler, ziyaretçileri, şüphelenmeyen kurbanlara Android paket dosyalarının (APK’ler) sağlandığı Telegram kanallarına ev sahipliği yapıyor veya yönlendiriyor.

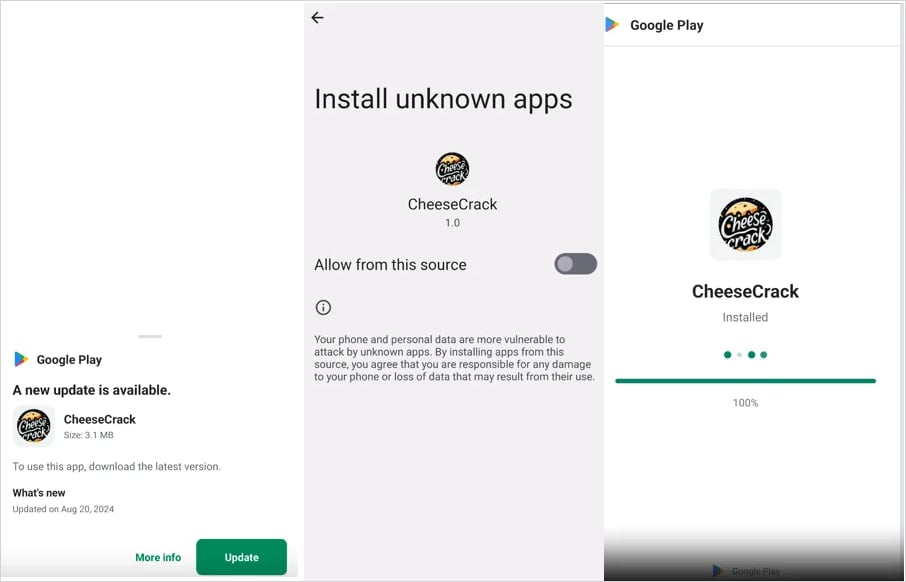

Tehdit aktörleri, bu sitelere meşruiyet kazandırmak için sahte yorumlar ekledi, indirme sayılarını şişirdi ve APK’ların nasıl yan yana yükleneceği ve Android’in güvenlik uyarılarının nasıl atlanacağı konusunda adım adım talimatlar içeren sahte Play Store benzeri bir kullanıcı deneyimi kullandı.

Kaynak: Zimperium

Zimperium’a göre bazı ClayRat kötü amaçlı yazılım örnekleri, kullanıcının gördüğü uygulamanın sahte bir Play Store güncelleme ekranı olduğu ve uygulamanın varlıklarında şifrelenmiş bir verinin gizlendiği bir damlalık görevi görüyor.

Kötü amaçlı yazılım, Android 13+ kısıtlamalarını atlamak ve kullanıcı şüphesini azaltmak için “oturum tabanlı” bir yükleme yöntemi kullanarak cihaza yuvalanıyor.

Araştırmacılar, “Bu oturum tabanlı yükleme yöntemi, algılanan riski azaltır ve bir web sayfası ziyaretinin casus yazılım yüklenmesiyle sonuçlanma olasılığını artırır” diyor.

Kötü amaçlı yazılım, cihazda aktif hale geldikten sonra yeni ana bilgisayarı kurbanın kişi listesine SMS göndermek için bir sıçrama tahtası olarak kullanarak daha fazla kurbana yayılmak için kullanabilir.

Kaynak: Zimperium

Casus yazılımın yetenekleri

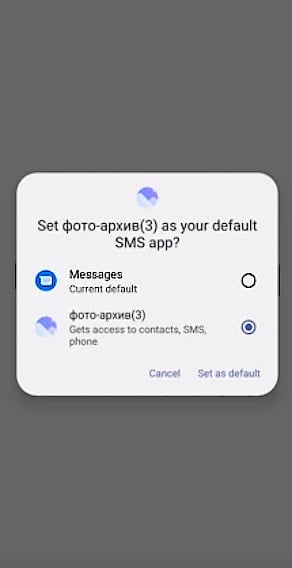

ClayRat casus yazılımı, virüslü cihazlarda varsayılan SMS işleyicisi rolünü üstlenerek, gelen ve depolanan tüm SMS’leri okumasına, diğer uygulamalardan önce bunları ele geçirmesine ve SMS veritabanlarını değiştirmesine olanak tanır.

Kaynak: Zimperium

Casus yazılım, en son sürümlerinde AES-GCM şifreli olan C2 ile iletişim kurar ve ardından desteklenen 12 komuttan birini alır:

- get_apps_list – yüklü uygulamaların listesini C2’ye gönder

- get_calls – çağrı kayıtlarını gönder

- get_camera – ön kameradan bir fotoğraf çekin ve bunu sunucuya gönderin

- get_sms_list — SMS mesajlarını dışarı sızdırır

- Messsms — tüm kişilere toplu SMS gönder

- send_sms / make_call — cihazdan SMS gönderin veya arama yapın

- bildirimler / get_push_notifications — bildirimleri ve push verilerini yakalayın

- get_device_info – cihaz bilgilerini toplar

- get_proxy_data – bir proxy WebSocket URL’si getirir, cihaz kimliğini ekler ve bir bağlantı nesnesini başlatır (HTTP/HTTPS’yi WebSocket’e dönüştürür ve görevleri planlar)

- yeniden iletim – C2’den alınan bir numaraya SMS’i yeniden gönderin

Gerekli izinler verildiğinde, casus yazılım kişileri otomatik olarak toplar ve programlı bir şekilde toplu yayılım için her kişiye SMS mesajları oluşturur ve gönderir.

App Defense Alliance’ın bir üyesi olan Zimperium, IoC’lerin tamamını Google ile paylaştı ve Play Protect artık ClayRat casus yazılımının bilinen ve yeni çeşitlerini engelliyor.

Ancak araştırmacılar, üç ayda 600’den fazla numunenin kaydedildiği kampanyanın çok büyük olduğunun altını çiziyor.

Katılın İhlal ve Saldırı Simülasyon Zirvesi ve deneyimleyin güvenlik doğrulamanın geleceği. En iyi uzmanlardan bilgi alın ve nasıl olduğunu görün Yapay zeka destekli BAS ihlal ve saldırı simülasyonunu dönüştürüyor.

Güvenlik stratejinizin geleceğini şekillendirecek etkinliği kaçırmayın