LockBit, 2019’da ABCD fidye yazılımı olarak ortaya çıkmasından ve 2020’de LockBit olarak resmi lansmanından bu yana dünyadaki en baskın hizmet olarak fidye yazılımı (RaaS) gruplarından biri olmaya devam etti.

2024’ün başlarında uluslararası kolluk kuvvetlerinin yayından kaldırılması ve Mayıs 2025’teki zarar verici ortaklık paneli sızıntısı da dahil olmak üzere yüksek profilli aksaklıklara rağmen grup, kod tabanını güncellemeye, ortaklık operasyonlarını genişletmeye ve farklı sektörlerdeki kuruluşları hedef alan büyük ölçekli saldırılar başlatmaya devam ediyor.

Flashpoint, LockBit’i ilk .abcd şifreleyicilerden daha hızlı ve daha gizli LockBit 3.0 ve Conti’den ilham alan LockBit Green’e kadar çok sayıda gelişme boyunca takip etti.

Şimdi, sürüm 5.0 ile grup, kaçırmayı, modülerliği ve yıkıcı etkiyi en üst düzeye çıkarmayı amaçlayan, iki aşamalı, geliştirilmiş bir fidye yazılımı dağıtım modelini tanıttı.

Bu analiz, LockBit 5.0’ın nasıl çalıştığını, nelerin değiştiğini ve savunucuların neden bu son gelişmeyi, fidye yazılımı gruplarının geri adım atmadan, daha hızlı yenilik yaptığını gösteren açık bir sinyal olarak ele alması gerektiğini özetlemektedir.

Trend Micro, LockBit 5.0’ın ortaya çıkışını ilk olarak Eylül 2025’in sonlarında işaretledi. Flashpoint’in analizi, grubun sıfırdan başlamak yerine mevcut v4.0 kod tabanını temel aldığını doğruladı.

Tanıdık dosya şifreleme yöntemleri, coğrafi yürütme sınırları ve hatta “bilgi”yi hâlâ yanlış yazan geri dönüştürülmüş bir fidye notu dahil olmak üzere pek çok temel işlev hâlâ varlığını sürdürüyor.

Ancak LockBit 5.0 birçok yeni veya yükseltilmiş yetenek sunar. Modüler iki aşamalı bir mimari, yükleyiciyi birincil yükten ayırır ve genişletilmiş anti-analiz özellikleri arasında kontrol akışı gizleme ve API karması bulunur.

Kötü amaçlı yazılım, süreç boşaltma, kancadan arındırılmış kitaplıklar ve ETW yaması kullanarak agresif EDR bypass’ı kullanıyor. Ayrıca dosya uzantılarını ve fidye notlarını atlayan gizli yürütme modlarını da destekler.

Bu güncellemeler, LockBit geliştiricilerinin baskı altında operasyonel kalmaya, grubun tanıdık araçlarını ve ortaklık modelini korurken teknik savunmaları yinelemeye odaklandıklarını gösteriyor.

İki Aşamalı Uygulama Modeli

LockBit 5.0’ın kalbinde yeni iki aşamalı yürütme modeli yer alıyor. Birinci aşama, gizlilik ve hayatta kalma için tasarlanmış bir yükleyici görevi görürken ikinci aşama, esnek dağıtım, hedefli imha ve katmanlı kaçırma için tasarlanmış temel fidye yazılımı yükünü yürütür.

Birinci Aşama: Gizli Yükleyici ve EDR’den Kaçınma

Birinci aşamadaki yükleyicinin temel özellikleri arasında, kodun atlama hedeflerini dinamik olarak hesapladığı ve geleneksel sökme ve tersine mühendislik işlemlerini daha zor hale getirdiği kontrol akışı gizleme yer alır.

Dinamik API çözünürlüğü, kötü amaçlı yazılımın sabit kodlanmış API adlarından kaçındığı ve bunun yerine özel bir karma algoritması kullanarak çalışma zamanında işlev çağrılarını çözdüğü anlamına gelir.

Kitaplığın kaldırılması, NTDLL ve Kernel32’nin temiz kopyalarını diskten yeniden yüklemek için kullanılır ve güvenlik araçlarının belleğe yerleştirdiği kancaların üzerine yazılır.

Yükleyici, standart algılama yöntemlerini atlayarak yürütmeyi çözümlenen API çağrılarına yönlendiren özel kabuk kodu trambolinleri oluşturur.

Yükleyici daha sonra defrag.exe’nin askıya alınmış bir örneğini oluşturur ve işlem boşaltmayı kullanarak şifresi çözülmüş veriyi enjekte eder.

Flashpoint analistleri, ikinci aşama yükünün ZwWriteProcessMemory kullanılarak belleğe yazıldığını, talimat işaretçisinin güncellendiğini ve işlemin, varsayılan güvenlik uyarılarını tetiklemeden yürütmeye devam ettiğini doğruladı.

İkinci Aşama: Yıkıcı Fidye Yazılımı Yükü

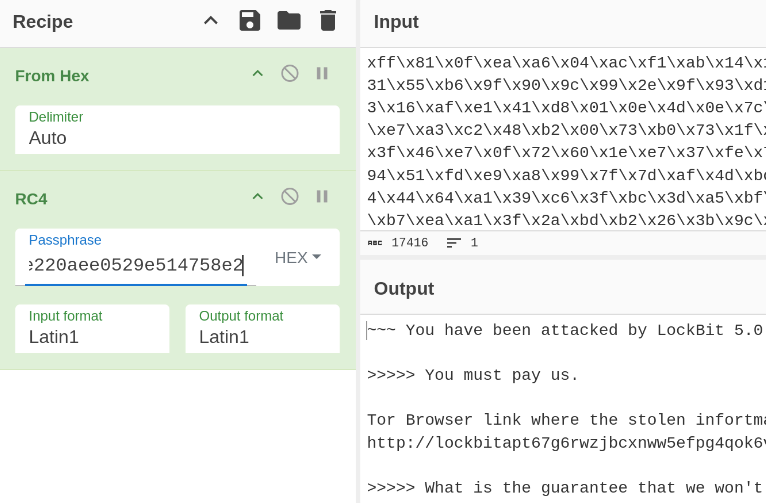

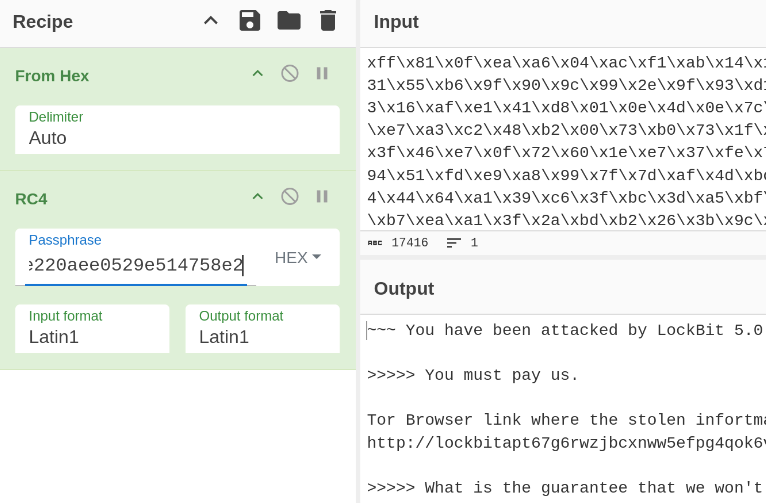

İkinci aşama, ana fidye yazılımı yüküdür. Flashpoint, muhtemelen araştırmacı Chuong Dong’a bir gönderme olan “ChuongDoung Locker v1.01” etiketli bu ikili programı gözlemledi. Hem tanıdık LockBit özelliklerini hem de yeni yıkıcı seçenekleri içerir.

Yük, çeşitli komut satırı anahtarlarını destekler ve gözle görülür bir etkiyle veya etki olmadan çalışabilir. “Yalnızca imha” modunda, uzantıları değiştirmeden veya fidye notu görüntülemeden dosyaları sessizce şifreler; bu, misilleme amaçlı veya tamamen yıkıcı kampanyalar için kullanılabilecek bir taktiktir.

Ek davranışlar arasında yerel sürücülerin, belirli dizinlerin ve ağ paylaşımlarının şifrelenmesinin yanı sıra Curve25519 anahtarları ve XChaCha20 şifresini kullanan çok iş parçacıklı şifreleme yer alır.

VSS, WSearch ve Edgeupdate gibi sistem hizmetleri devre dışı bırakılırken, yüklenen her DLL için tekrarlanan kitaplık kaldırma işlemi gerçekleşir.

Dosya ve dizin hariç tutmaları işletim sistemi işlevselliğini korur ve tespit edilmekten kaçınır. Fidye notu metninin şifresi RC4 kullanılarak çözülür ve ReadMeForDecrypt.txt olarak yazılır.

Yük, çalıştırmadan önce kurbanın makinesini kontrol ederek Rusya’da veya Rusya’nın müttefik konumlarında olmadığından emin olmak için kontrol ediyor ve ilginç bir şekilde, Flashpoint’in araştırmaya devam ettiği bir davranış olan Filipinler’de bulunan sistemlerde yürütülmesini engelliyor.

Savunmacılar için Çıkarımlar

LockBit 5.0, fidye yazılımı geliştirmede daha geniş bir değişimi yansıtıyor: Baskı altında profesyonelleşme. Yaptırımlara, sızıntılara ve tutuklamalara rağmen grup geniş çapta faaliyet göstermeye devam ediyor.

Güvenlik ekipleri, yasa dışı forumları ve ihlal sitelerini erken uyarı sinyalleri açısından izlemeli, yama uygulamayı önceliklendirmek için güvenlik açığı istihbaratını fidye yazılımı grup tercihleriyle ilişkilendirmeli, ETW yaması veya kütüphaneyi kaldırma gibi kaçamak eylemleri işaretlemek için davranışsal algılamayı kullanmalı ve bir saldırı meydana gelmeden önce önceden hazırlanmış müzakere protokolleri, çevrimdışı yedeklemeler ve yasal rehberlik içeren özel yanıt taktik kitapları hazırlamalıdır.

Bu açıklama, bağlı kuruluş hesaplarını, fidye yazılımı yapılarını ve mağdurlar ile bağlı kuruluşlar arasındaki fidye görüşmelerini açığa çıkaran dahili LockBit verilerinin Mayıs 2025’te sızdırılmasının ardından geldi.

Savunmacılar için bu, fidye yazılımı gruplarını yalnızca risk göstergelerine göre değil aynı zamanda kullandıkları araçlara, taktiklere, tekniklere ve prosedürlere göre izlemenin önemini pekiştiriyor.

LockBit 5.0, fidye yazılımlarının ortadan kaybolmadığının, uyum sağladığını gösteren en son kanıttır. Önde kalmanın en iyi yolu birincil kaynak istihbaratını, davranış analizini ve koordineli hazırlığı birleştirmek.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.