Yeni bir bulut tabanlı kripto hırsızlığı operasyonu, yasadışı bir şekilde kripto para madenciliği yapmak için gözlerini AWS Amplify, AWS Fargate ve Amazon SageMaker gibi nadir Amazon Web Hizmetleri (AWS) tekliflerine dikti.

Kötü amaçlı siber aktiviteye kod adı verildi AMBERSKUID bulut ve konteyner güvenliği firması Sysdig tarafından.

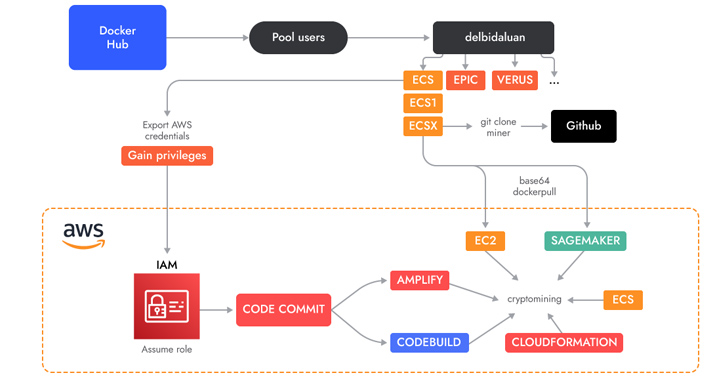

Sysdig güvenlik araştırmacısı Alessandro Brucato, The Hacker News ile paylaşılan bir raporda, “AMBERSQUID operasyonu, AWS’nin daha fazla kaynağın onaylanması gerekliliğini tetiklemeden, yalnızca EC2 bulut sunucularına spam göndermesi durumunda olacağı gibi, bulut hizmetlerinden yararlanmayı başardı.” dedi.

“Birden fazla hizmeti hedeflemek, istismar edilen her hizmetteki tüm madencilerin bulunup öldürülmesini gerektirdiğinden, olaylara müdahale gibi ek zorluklar da doğuruyor.”

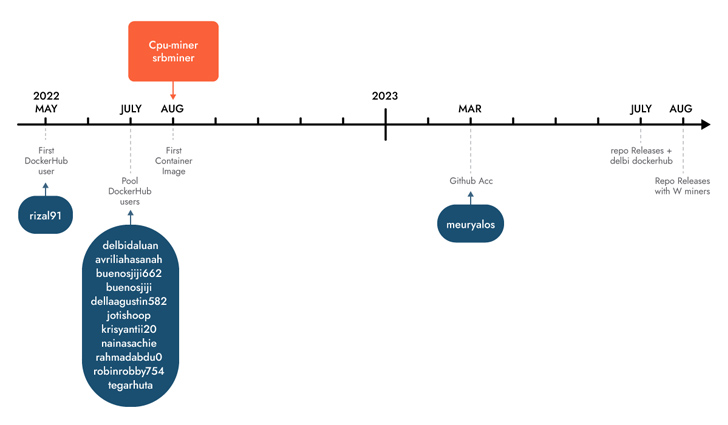

Sysdig, kampanyayı Docker Hub’daki 1,7 milyon görselin analizi sonrasında keşfettiğini ve bunun Endonezya dilinin komut dosyalarında ve kullanıcı adlarında kullanılmasına dayanarak Endonezyalı saldırganlara orta derecede güvenle atfedildiğini söyledi.

Bu görüntülerden bazıları, aktör kontrollü GitHub depolarından indirilen kripto para birimi madencilerini yürütmek üzere tasarlanmışken, diğerleri AWS’yi hedefleyen kabuk komut dosyalarını çalıştırıyor.

Önemli bir özellik, özel Git depolarını barındırmak için kullanılan AWS CodeCommit’in “daha sonra farklı hizmetlerde kaynak olarak kullanılacak özel bir depo oluşturmak” amacıyla kötüye kullanılmasıdır.

Depo, bir Amplify web uygulaması oluşturmak ve sonunda kripto para birimi madencisini başlatmak için bir kabuk komut dosyasından yararlanılan bir AWS Amplify uygulamasının kaynak kodunu içerir.

Tehdit aktörlerinin ayrıca AWS Fargate ve SageMaker örneklerinde kripto hırsızlığı gerçekleştirmek için kabuk komut dosyaları kullandıkları ve bu durumun kurbanlar için önemli işlem maliyetlerine yol açtığı da gözlemlendi.

Sysdig, AMBERSQUID’in tüm AWS bölgelerini hedef alacak şekilde ölçeklendirilmesi durumunda günde 10.000 dolardan fazla kayıpla sonuçlanabileceğini tahmin etti. Kullanılan cüzdan adreslerinin daha ayrıntılı bir analizi, saldırganların bugüne kadar 18.300 dolardan fazla gelir elde ettiğini ortaya koyuyor.

Kimlik Yeni Uç Noktadır: Modern Çağda SaaS Güvenliğinde Uzmanlaşmak

Adaptive Shield CEO’su Maor Bin ile SaaS güvenliğinin geleceğine derinlemesine dalın. Kimliğin neden yeni uç nokta olduğunu keşfedin. Hemen yerinizi ayırtın.

Becerilerinizi Güçlendirin

Bu, Endonezyalı tehdit aktörlerinin cryptojacking kampanyalarıyla ilişkilendirildiği ilk sefer değil. Mayıs 2023’te Permiso P0 Labs, kripto madenciliği operasyonlarını yürütmek için Amazon Web Services (AWS) Elastic Compute Cloud (EC2) örneklerinden yararlandığı tespit edilen GUI-vil adlı bir aktörün ayrıntılarını verdi.

Brucato, “Finansal motivasyona sahip saldırganların çoğu EC2 gibi bilgi işlem hizmetlerini hedef alırken, diğer birçok hizmetin de (daha dolaylı da olsa) bilgi işlem kaynaklarına erişim sağladığını unutmamak önemlidir” dedi.

“Çalışma zamanı tehdit tespiti ile karşılaştırıldığında daha az görünürlük olduğundan, güvenlik açısından bu hizmetlerin gözden kaçırılması kolaydır.”