‘GoldPickaxe’ adlı yeni bir iOS ve Android truva atı, kurbanları kandırarak yüzlerini ve kimlik belgelerini taramaları için bir sosyal mühendislik planı kullanıyor. Bunların, yetkisiz bankacılık erişimi için deepfake oluşturmak amacıyla kullanıldığına inanılıyor.

Group-IB tarafından tespit edilen yeni kötü amaçlı yazılım, ‘GoldFactory’ olarak bilinen ve ‘GoldDigger’, ‘GoldDiggerPlus’ ve ‘GoldKefu’ gibi diğer kötü amaçlı yazılım türlerinden sorumlu olan Çinli tehdit grubu tarafından geliştirilen bir kötü amaçlı yazılım paketinin parçası.

Group-IB, analistlerinin öncelikle Tayland ve Vietnam olmak üzere Asya-Pasifik bölgesini hedef alan saldırılar gözlemlediğini söylüyor. Ancak kullanılan teknikler dünya çapında etkili olabilir ve bunların diğer kötü amaçlı yazılım türleri tarafından benimsenme tehlikesi vardır.

Sosyal mühendislik saldırılarıyla başlar

Altın Kazma dağıtımı Ekim 2023’te başlamış olup halen devam etmektedir. Haziran 2023’te Gold Digger ile başlayan GoldFactory kampanyasının bir parçası olarak kabul ediliyor.

Mağdurlara, LINE uygulamasında kendi yerel dillerinde yazılan, devlet yetkililerinin veya hizmetlerinin kimliğine bürünen kimlik avı veya smishing mesajları aracılığıyla ulaşılır.

Mesajlar, Google Play’i taklit eden web sitelerinde barındırılan sahte ‘Dijital Emeklilik’ uygulaması gibi sahte uygulamalar yüklemeleri için onları kandırmaya çalışıyor.

Kaynak: Grup-IB

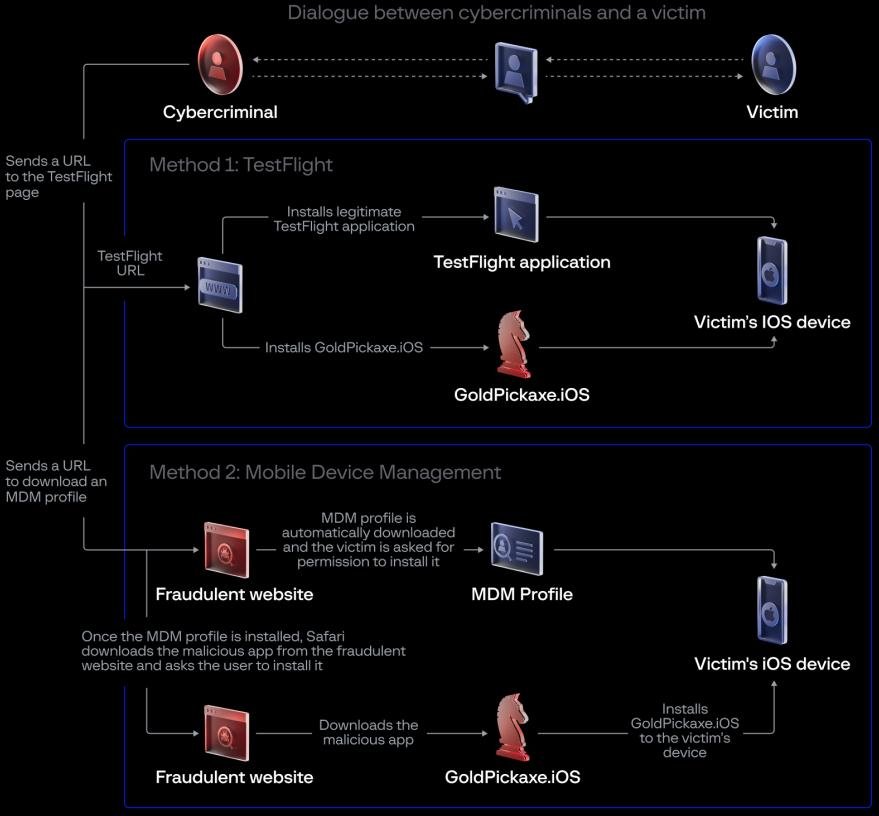

Tehdit aktörleri, iOS (iPhone) kullanıcıları için başlangıçta hedefleri kötü amaçlı uygulamayı yüklemek üzere bir TestFlight URL’sine yönlendirerek normal güvenlik inceleme sürecini atlamalarına olanak tanıdı.

Apple, TestFlight uygulamasını kaldırdığında saldırganlar, tehdit aktörlerinin cihazlar üzerinde kontrolü ele geçirmesine olanak tanıyan kötü amaçlı bir Mobil Cihaz Yönetimi (MDM) profili indirme yoluyla hedefleri cezbetmeye başladı.

Kaynak: Grup-IB

Altın Kazma yetenekleri

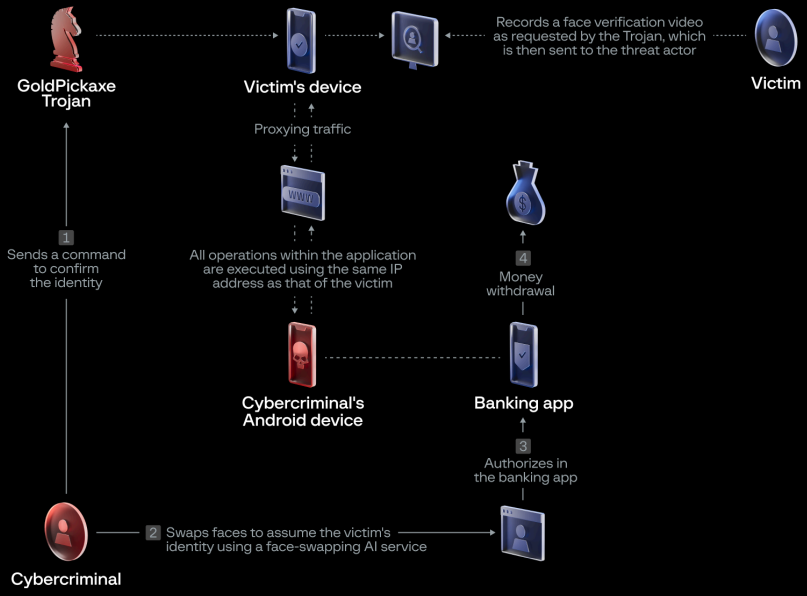

Truva atı, sahte bir hükümet uygulaması biçiminde bir mobil cihaza yüklendikten sonra yarı özerk bir şekilde çalışır, arka plandaki işlevleri değiştirir, kurbanın yüzünü yakalar, gelen SMS’leri ele geçirir, kimlik belgelerini ister ve ağ trafiğini proxy üzerinden yönlendirir. ‘MicroSocks’ kullanan virüslü cihaz.

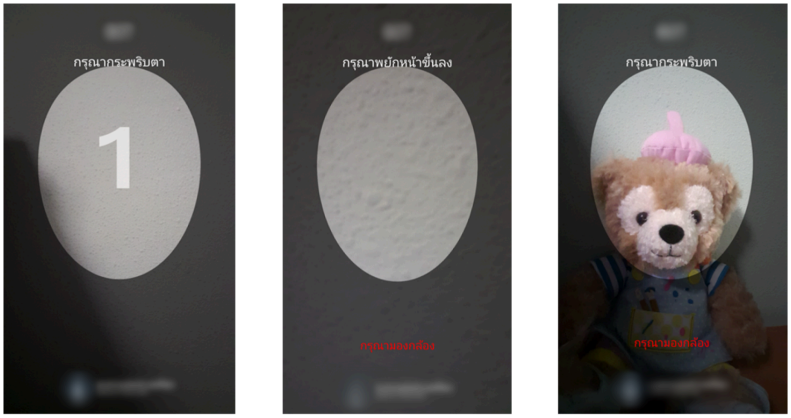

Kötü amaçlı yazılım, iOS cihazlarda aşağıdaki komutları almak için bir web soketi kanalı oluşturur:

- Kalp atışı: ping komut ve kontrol (C2) sunucusu

- içinde: cihaz bilgilerini C2’ye gönderin

- upload_idcard: mağdurdan kimlik kartının resmini çekmesini isteyin

- yüz: mağdurdan yüzünün videosunu çekmesini isteyin

- güncelleme: kesintileri önlemek için sahte “cihaz kullanımda” mesajı görüntüler

- albüm: fotoğraf kitaplığı tarihini senkronize edin (bir bulut grubuna sızın)

- tekrar_upload: Kurbanın yüz videosunun kovaya sızmasını yeniden deneyin

- tahrip etmek: Truva atını durdur

Yukarıdaki komutların yürütülmesinin sonuçları, HTTP istekleri aracılığıyla C2’ye geri iletilir.

Kaynak: Grup-IB

Group-IB, Apple’ın daha yüksek güvenlik kısıtlamaları nedeniyle truva atının Android sürümünün iOS’a göre daha fazla kötü amaçlı etkinlik gerçekleştirdiğini söylüyor. Ayrıca Android’de truva atı 20’den fazla farklı sahte uygulamayı kılıf olarak kullanıyor.

Örneğin GoldPickaxe ayrıca SMS’e erişmek, dosya sisteminde gezinmek, ekranda tıklamalar gerçekleştirmek, kurbanın albümünden en yeni 100 fotoğrafı yüklemek, ek paketler indirip yüklemek ve sahte bildirimler sunmak için Android’de komutlar çalıştırabilir.

Kaynak: Grup-IB

Mağdurların yüzlerinin banka dolandırıcılığı amacıyla kullanıldığı Group-IB tarafından yapılan bir varsayımdır ve Tayland polisi tarafından da doğrulanmıştır; bu varsayım, pek çok finans kurumunun geçen yıl belirli bir tutarın üzerindeki işlemler için biyometrik kontroller eklediği gerçeğine dayanmaktadır.

GoldPickaxe’ın iOS ve Android telefonlardan kurbanın yüzünü gösteren görüntüleri çalabilmesine ve sosyal mühendislik aracılığıyla kullanıcıları videoda yüzlerini ifşa etmeleri için kandırabilmesine rağmen, kötü amaçlı yazılımın Face ID verilerini ele geçirmediğini veya iki cep telefonundaki herhangi bir güvenlik açığından yararlanmadığını açıklığa kavuşturmak önemlidir. İşletim sistemleri.

Cihazların güvenli bölgelerinde depolanan biyometrik veriler hâlâ uygun şekilde şifreleniyor ve çalışan uygulamalardan tamamen izole ediliyor.