Mockingjay olarak adlandırılan yeni bir süreç enjeksiyon tekniği, tehdit aktörleri tarafından güvenliği ihlal edilmiş sistemlerde kötü amaçlı kod yürütmek üzere güvenlik çözümlerini atlamak için kullanılabilir.

Security Joes araştırmacıları Thiago Peixoto, Felipe Duarte ve “Enjeksiyon, alan ayırmadan, izinleri ayarlamadan ve hatta bir iş parçacığı başlatmadan yürütülüyor.”

Ido Naor, The Hacker News ile paylaştığı bir haberde söyledi. “Bu tekniğin benzersizliği, savunmasız bir DLL gerektirmesi ve kodun doğru bölüme kopyalanmasıdır.”

Süreç enjeksiyonu, rakiplerin süreç tabanlı savunmalardan kaçınmak ve ayrıcalıkları yükseltmek için süreçlere kod enjekte etmesine izin veren bir saldırı yöntemidir. Bunu yaparken, ayrı bir canlı işlemin bellek alanında keyfi kodun yürütülmesine izin verebilir.

İyi bilinen işlem enjeksiyon tekniklerinden bazıları, diğerlerinin yanı sıra dinamik bağlantı kitaplığı (DLL) enjeksiyonu, taşınabilir yürütülebilir enjeksiyon, iş parçacığı yürütme kaçırma, işlem içi boşaltma ve işlem doppelgänging’i içerir.

Bu yöntemlerin her birinin enjeksiyonu gerçekleştirmek için belirli sistem çağrıları ve Windows API’lerinin bir kombinasyonunu gerektirdiğini ve böylece savunucuların uygun tespit ve hafifletme prosedürleri oluşturmasına izin verdiğini belirtmekte fayda var.

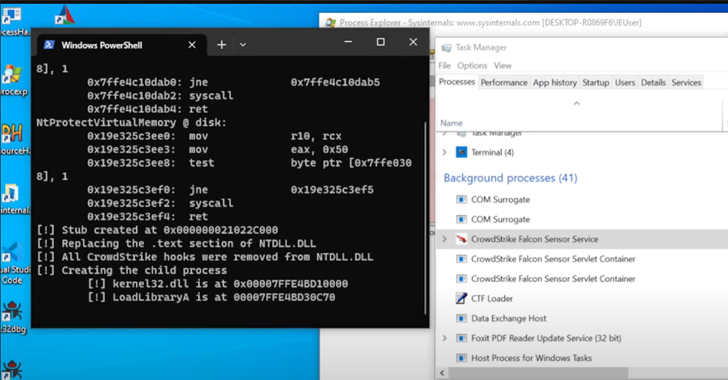

Mockingjay’i farklı kılan şey, Read-Write-Execute (RWX) ile korunan bir bellek bloğu ile birlikte gelen önceden var olan Windows taşınabilir yürütülebilir dosyalarından yararlanarak genellikle güvenlik çözümleri tarafından izlenen Windows API’lerini çalıştırma ihtiyacını ortadan kaldırarak bu güvenlik katmanlarını alt üst etmesidir. ) izinler.

https://www.youtube.com/watch?v=155OXwnnAyw

Bu da, “16 KB’lik cömert bir kullanılabilir RWX alanı” ile gelen msys-2.0.dll kullanılarak gerçekleştirilir, bu da onu kötü amaçlı kod yüklemek ve radarın altından uçmak için ideal bir aday yapar. Ancak, benzer özelliklere sahip bu tür duyarlı başka DLL’ler olabileceğini belirtmekte fayda var.

İsrailli şirket, yalnızca saldırı verimliliğini artırmakla kalmayacak, aynı zamanda algılamayı da engelleyecek şekilde kod yerleştirmeyi başarmak için iki farklı yöntemi (kendi kendine enjeksiyon ve uzaktan işlem enjeksiyonu) araştırdığını söyledi.

İlk yaklaşımda, güvenlik açığı bulunan DLL’yi doğrudan adres alanına yüklemek ve nihayetinde RWX bölümünü kullanarak istenen kodu yürütmek için özel bir uygulama kullanılır. Öte yandan uzaktan işlem enjeksiyonu, ssh.exe gibi uzak bir işlemde işlem enjeksiyonu gerçekleştirmek için savunmasız DLL’deki RWX bölümünün kullanılmasını gerektirir.

Araştırmacılar, “Bu tekniğin benzersizliği, enjekte edilen kodun yürütülmesini başlatmak için hedef süreçte bellek ayırmaya, izinleri ayarlamaya veya yeni bir iş parçacığı oluşturmaya gerek olmaması gerçeğinde yatmaktadır.”

“Bu farklılaşma, bu stratejiyi mevcut diğer tekniklerden ayırıyor ve Uç Nokta Algılama ve Yanıt (EDR) sistemlerinin bu yöntemi algılamasını zorlaştırıyor.”

Bulgular, siber güvenlik firması SpecterOps’un, keyfi kod yürütme ve ilk erişim elde etmek için ClickOnce adlı meşru bir Visual Studio dağıtım teknolojisinden yararlanan yeni bir yöntemi ayrıntılı olarak açıklamasından haftalar sonra geldi.