Daha önce bilinmeyen ‘AeroBlade’ adlı bir siber casusluk hack grubunun, Amerika Birleşik Devletleri havacılık sektöründeki kuruluşları hedef aldığı keşfedildi.

BlackBerry tarafından keşfedilen kampanya iki aşamada gerçekleşti: Eylül 2022’de bir test dalgası ve Temmuz 2023’te daha gelişmiş bir saldırı.

Saldırılar, kurumsal ağlara ilk erişimi sağlamak için silahlı belgelerle hedef odaklı kimlik avı kullanıyor ve dosya listeleme ve veri hırsızlığı yapabilen ters kabuk yükünü bırakıyor.

BlackBerry, saldırıların amacının değerli bilgiler toplamayı amaçlayan ticari siber casusluk olduğunu orta ila yüksek bir güvenle değerlendiriyor.

Kampanya ayrıntıları

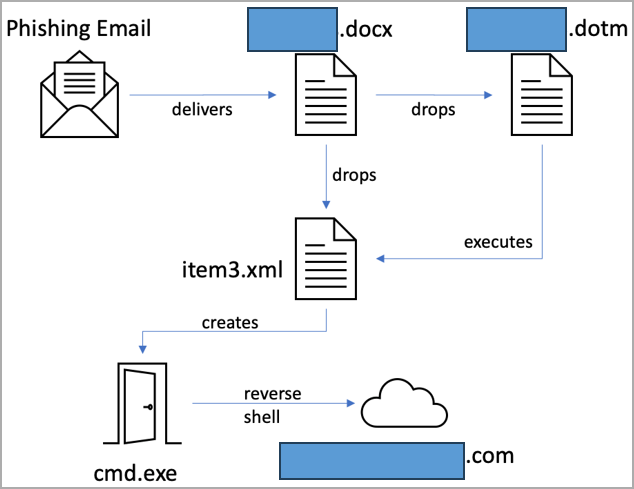

AeroBlade’e atfedilen ilk saldırılar, ikinci aşama DOTM dosyasını indirmek için uzaktan şablon enjeksiyonu kullanan bir belge (docx) eki içeren kimlik avı e-postaları kullanılarak Eylül 2022’de gerçekleşti.

İkinci aşama, hedefin sisteminde saldırganın komuta ve kontrol (C2) sunucusuna bağlanan ters kabuk oluşturan kötü amaçlı makroları çalıştırır.

Kaynak: BlackBerry

“Kurban dosyayı açıp “İçeriği Etkinleştir” yem mesajını manuel olarak tıklatarak çalıştırdığında, [redacted].dotm belgesi sisteme gizlice yeni bir dosya bırakır ve onu açar,” diye açıklıyor BlackBerry.

“Yeni indirilen belgenin okunabilir olması, kurbanın başlangıçta e-postayla aldığı dosyanın yasal olduğuna inanmasına neden oluyor.”

Kaynak: BlackBerry

Ters kabuk yükü, operatörlerin veri hırsızlığındaki sonraki adımlarını planlamalarına yardımcı olmak için ele geçirilen bilgisayardaki tüm dizinleri listeleyen, oldukça karmaşık bir DLL dosyasıdır.

DLL dosyası, sanal alan algılama, özel dize kodlama, ölü kod aracılığıyla parçalara ayırma koruması ve akış gizlemeyi kontrol etme ve Windows işlevinin kötüye kullanımını maskelemek için API karması dahil olmak üzere anti-analiz mekanizmalarına sahiptir.

Yük aynı zamanda Windows Görev Zamanlayıcı aracılığıyla sistemde kalıcılık oluşturarak ‘WinUpdate2’ adlı bir görev ekler, böylece ihlal edilen cihazlardaki dayanak noktası sistemin yeniden başlatılmasını sağlar.

DLL yükünün ilk örnekleri, 2023 örneklerinde görülen çoğu kaçırma mekanizmasını ve dizinleri listeleme ve verileri dışarı çıkarma yeteneğini kaçırıyordu.

Bu, tehdit aktörlerinin daha karmaşık saldırılar için araçlarını geliştirmeye devam ettiğini, 2022’deki girişimlerin ise daha çok izinsiz giriş ve enfeksiyon zincirini test etmeye odaklandığını gösteriyor.

Her iki saldırıda da son yük, aynı C2 IP adresine bağlanan bir ters kabuktu ve tehdit aktörleri, kimlik avı aşamasında aynı yem belgelerini kullandı.

BlackBerry, AeroBlade’in kaynağını veya saldırıların kesin amacını belirleyemedi.

Araştırmacılar amacın veriyi çalmak, satmak, uluslararası havacılık rakiplerine sunmak veya bilgiyi mağdurlara karşı gasp amacıyla kullanmak olduğunu tahmin ediyor.