Qualcomm ve MediaTek tarafından geliştirilen ve topluca “5Ghoul” olarak adlandırılan 5G modemlerdeki yeni bir güvenlik açığı, Google iş ortaklarının (Android) ve Apple’ın 710 5G akıllı telefon modellerini, yönlendiricilerini ve USB modemlerini etkiliyor.

5Ghoul, Singapurlu üniversite araştırmacıları tarafından keşfedildi ve mobil iletişim sistemlerinde 10’u kamuya açıklanan ve dördü güvenlik nedeniyle gizlenen 14 güvenlik açığından oluşuyor.

5Ghoul saldırıları, geçici hizmet kesintilerinden, güvenlik açısından daha ciddi olabilecek ağ sürümünün düşürülmesine kadar çeşitlilik gösterir.

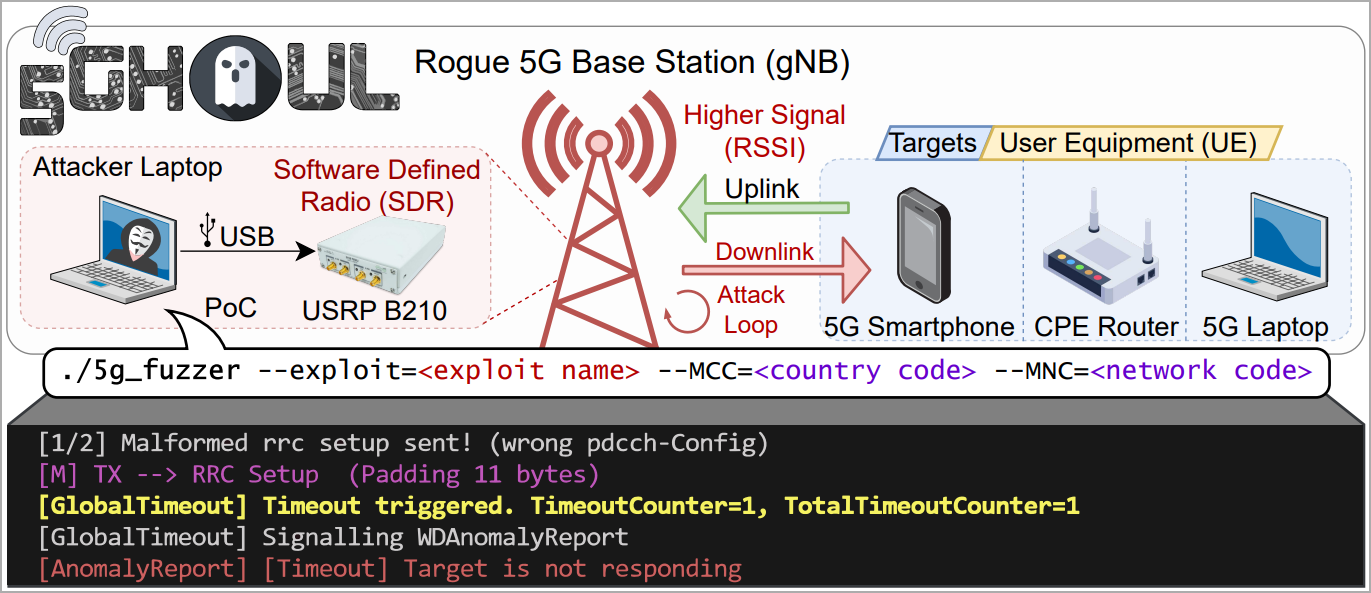

Araştırmacılar, kusurları 5G modem aygıt yazılımı analiziyle deneyler yaparken keşfettiler ve meşru bir 5G baz istasyonunu taklit ederek kusurlardan kablosuz olarak yararlanmanın kolay olduğunu bildirdiler.

Saldırı, NAS kimlik doğrulama adımından önce gerçekleştiğinden, saldırganların hedefin SIM kartı hakkında bilgiye sahip olmadığı durumlarda bile bu durum geçerlidir.

Araştırmacılar web sitelerinde şöyle açıklıyor: “Saldırganın, NAS ağ kaydını tamamlamak için hedef UE’nin herhangi bir gizli bilgisinden, örneğin UE’nin SIM kart ayrıntılarından haberdar olmasına gerek yoktur.”

“Saldırganın yalnızca bilinen Hücre Kulesi bağlantı parametrelerini (örneğin, SSB ARFCN, İzleme Alanı Kodu, Fiziksel Hücre Kimliği, A Noktası Frekansı) kullanarak meşru gNB’nin kimliğine bürünmesi gerekir.”

Kaynak: asset-group.github.io

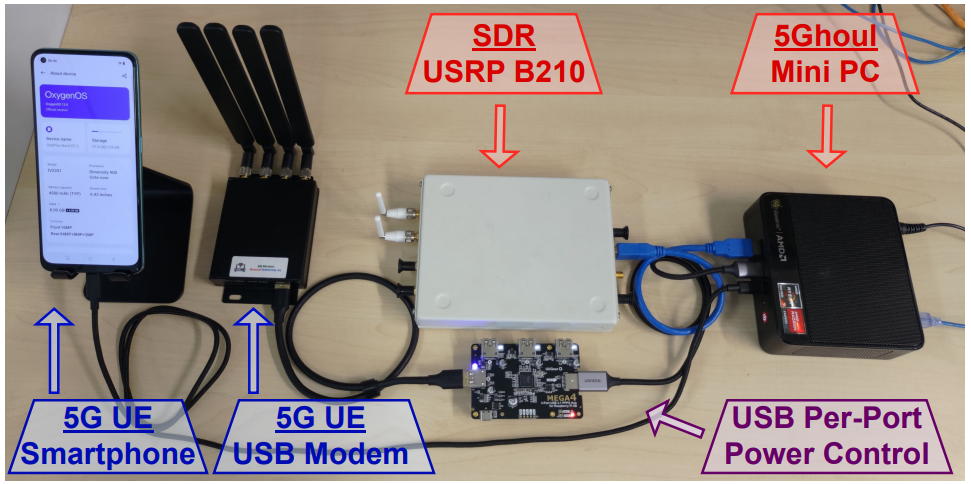

Yukarıdakiler, ağ analizi ve bulanıklaştırma için açık kaynaklı yazılım, mini bir bilgisayar, yazılım tanımlı radyo (SDR) ve kablolar, antenler, güç kaynakları vb. gibi çeşitli ekipmanlar kullanılarak birkaç bin ABD doları tutarında bir maliyetle elde edilebilir.

Kaynak: asset-group.github.io

5Ghoul güvenlik açığı ayrıntıları

7 Aralık 2023 itibarıyla Qualcomm ve MediaTek’e kamuya açıklanan on 5Ghoul güvenlik açığı şunlardır:

- CVE-2023-33043: Qualcomm X55/X60 modemlerinde Hizmet Reddine (DoS) neden olan geçersiz MAC/RLC PDU. Saldırganlar yakındaki kötü amaçlı bir gNB’den hedef 5G UE’ye geçersiz bir aşağı bağlantı MAC çerçevesi gönderebilir ve bu da geçici bir askıda kalmaya ve modemin yeniden başlatılmasına neden olabilir.

- CVE-2023-33044: Qualcomm X55/X60 modemlerinde DoS’a neden olan NAS Bilinmeyen PDU. Bu güvenlik açığı, saldırganların hedef UE’ye geçersiz bir NAS PDU göndermesine olanak tanıyarak modemin arızalanmasına ve yeniden başlatılmasına neden olur.

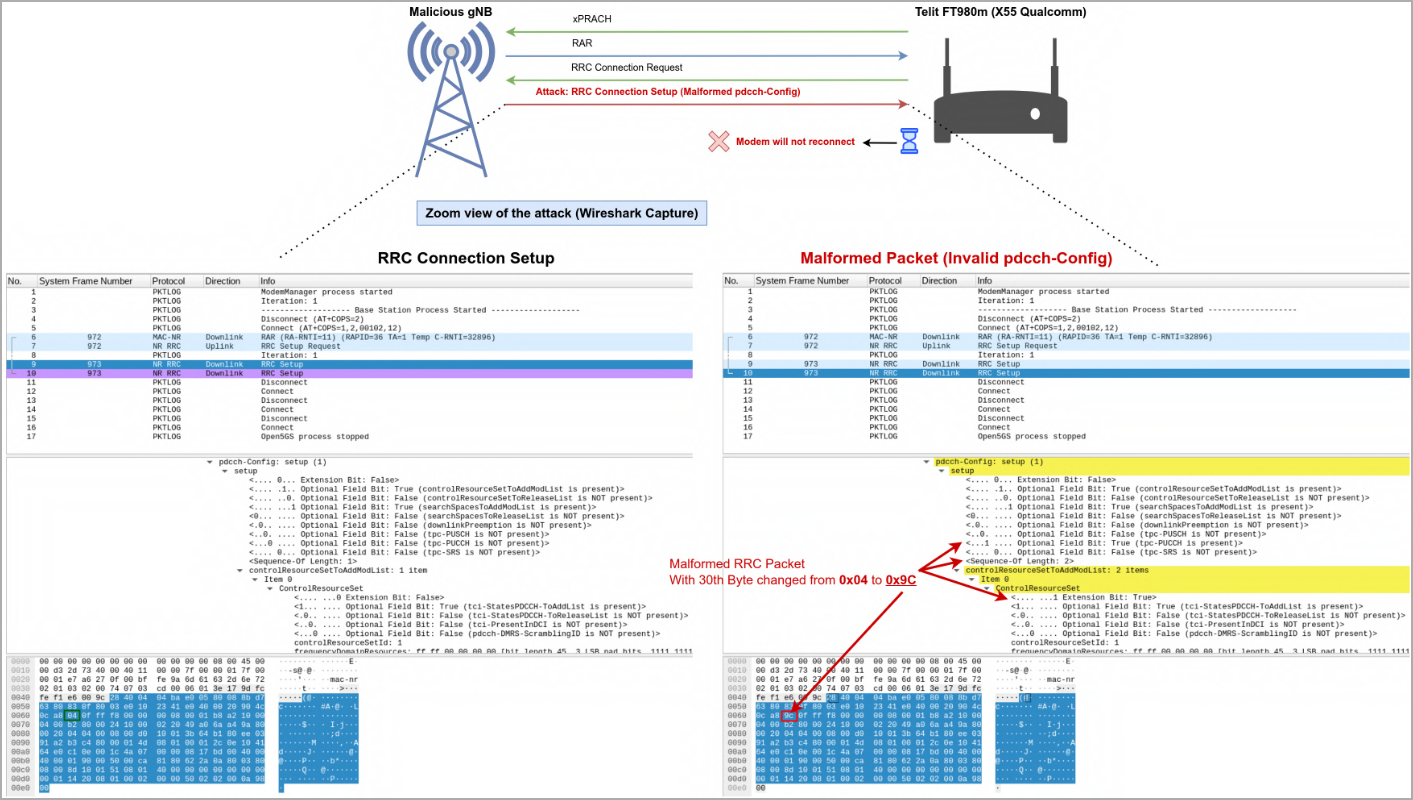

- CVE-2023-33042: Qualcomm X55/X60 modemlerinde Geçersiz RRC pdcch-Config aracılığıyla 5G/Sürüm Düşürmenin devre dışı bırakılması, sürüm düşürmeye veya hizmet reddine yol açar. Bir saldırgan, RRC Ekleme Prosedürü sırasında hatalı biçimlendirilmiş bir RRC çerçevesi göndererek 5G bağlantısını devre dışı bırakabilir ve geri yükleme için manuel yeniden başlatma gerektirebilir.

- CVE-2023-32842: Geçersiz RRC Kurulumu spCellConfig, MediaTek Dimensity 900/1200 modemlerinde DoS’a neden oluyor. Güvenlik açığı, hatalı biçimlendirilmiş bir RRC Bağlantı Kurulumu gönderilmesini içeriyor ve bu da modem arızasına ve etkilenen cihazlarda yeniden başlatmaya neden oluyor.

- CVE-2023-32844: MediaTek Dimensity 900/1200 modemlerinde DoS’ye neden olan geçersiz RRC pucch CSIReportConfig. Saldırganlar hatalı biçimlendirilmiş bir RRC Bağlantı Kurulumu göndererek modemin arızalanmasına ve yeniden başlatılmasına neden olabilir.

- CVE-2023-20702: MediaTek Dimensity 900/1200 modemlerinde DoS’a (boş işaretçi referansı) neden olan geçersiz RLC Veri Dizisi. Bir saldırgan, hatalı biçimlendirilmiş bir RLC Durum PDU’su göndererek bu durumdan yararlanabilir ve bu durum modemin çökmesine ve yeniden başlatılmasına neden olabilir.

- CVE-2023-32846: MediaTek Dimensity 900/1200 modemlerinde DoS’a (boş işaretçi referansı) neden olan kesik RRC fizikselCellGroupConfig. Hatalı RRC Bağlantı Kurulumu, bellek erişim hatalarına neden olarak modemin çökmesine neden olabilir.

- CVE-2023-32841: MediaTek Dimensity 900/1200 modemlerinde DoS’a neden olan geçersiz RRC searchSpacesToAddModList. Bu, etkilenen cihazlarda modemin çökmesine neden olan hatalı biçimlendirilmiş bir RRC Bağlantı Kurulumu göndermeyi içerir.

- CVE-2023-32843: MediaTek Dimensity 900/1200 modemlerinde DoS’a neden olan geçersiz RRC Uplink Yapılandırma Öğesi. Hatalı biçimlendirilmiş bir RRC Bağlantı Kurulumunun gönderilmesi modem arızasına ve etkilenen cihazların yeniden başlatılmasına neden olabilir.

- CVE-2023-32845: MediaTek Dimensity 900/1200 modemlerinde DoS’a neden olan boş RRC Uplink Yapılandırma Öğesi. Hatalı RRC Bağlantı Kurulumu, belirli RRC verisi alanlarını null değerine ayarlayarak modemin çökmesini tetikleyebilir.

CVE-2023-33042 özellikle endişe verici çünkü bir cihazı 5G ağıyla bağlantısını kesmeye ve 4G’ye geri dönmeye zorlayarak onu 4G alanındaki potansiyel güvenlik açıklarına maruz bırakarak daha geniş bir saldırı yelpazesine maruz bırakabilir.

Kaynak: asset-group.github.io

Bu güvenlik açıklarındaki DoS kusurları, cihazların yeniden başlatılana kadar tüm bağlantılarını kaybetmelerine neden olur. Bu o kadar kritik değil, ancak hücresel hizmete dayanan kritik görev ortamlarında hala önemli etkileri olabilir.

Açıklanan kusurların yukarıdaki listede belirtilen cihazlarla sınırlı olmadığını belirtmek önemlidir.

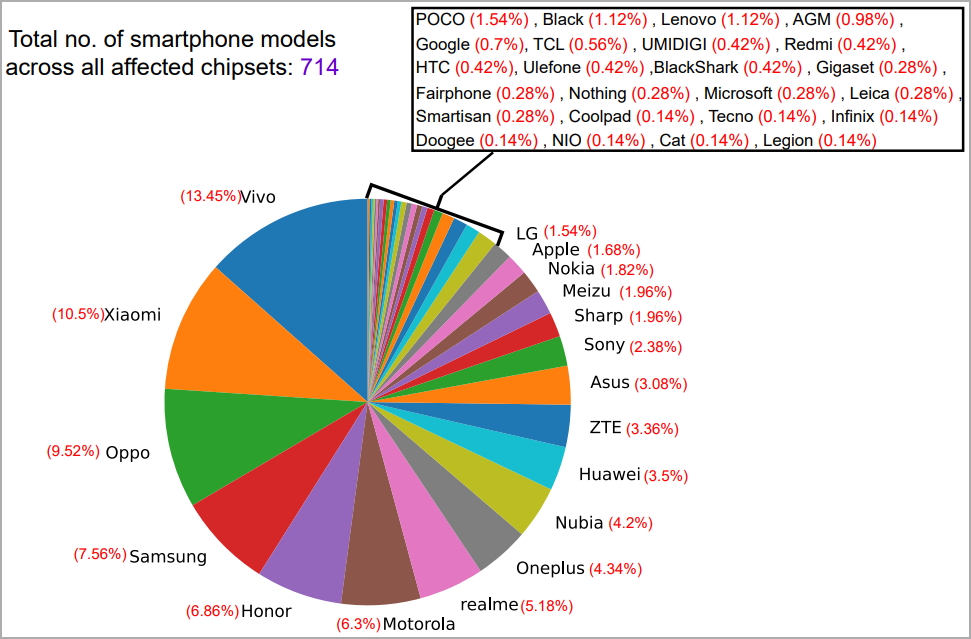

Etkilenen tüm modellerin belirlenmesi devam ediyor ancak araştırmacılar, 24 markanın 714 akıllı telefonunun etkilendiğini zaten doğruladı.

Savunmasız markalardan bazıları arasında POCO, Black, Lenovo, AGM, Google, TCL, Redmi, HTC, Microsoft ve Gigaset marka telefonlar yer alıyor ve tam liste aşağıdaki resimde yer alıyor.

Kaynak: asset-group.github.io

5Ghoul kusurları, bunların kullanım potansiyeli ve sonuçları hakkında daha fazla bilgi edinmek ve teknik bilgileri araştırmacıların teknik incelemesinde bulabilirsiniz.

GitHub deposunda bir kavram kanıtı (PoC) yararlanma kiti de bulunabilir.

Satıcı yanıtı ve düzeltmeler

Hem Qualcomm hem de MediaTek, açıklanan 5Ghoul güvenlik açıklarına ilişkin Pazartesi günü güvenlik bültenleri yayınladı.

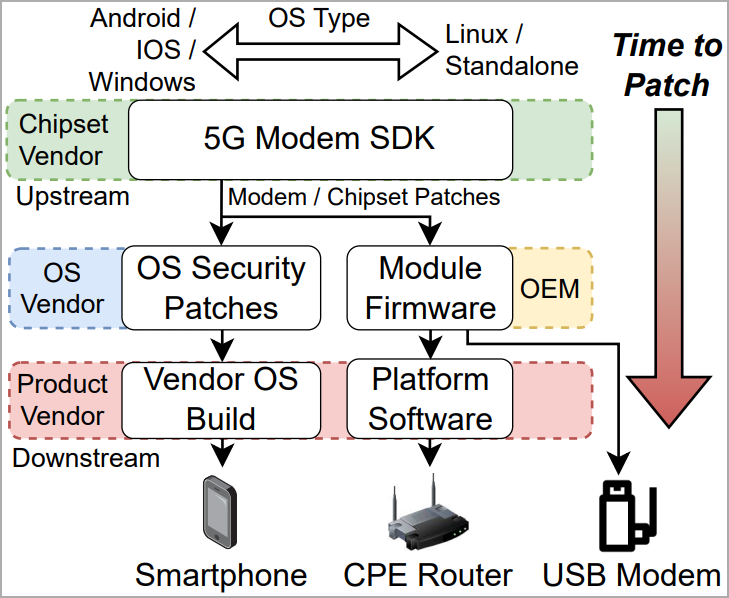

Güvenlik güncellemeleri iki ay önce cihaz satıcılarının kullanımına sunuldu. Yine de, özellikle Android’de yazılım tedarikinin karmaşıklığı göz önüne alındığında, düzeltmelerin güvenlik güncellemeleri yoluyla son kullanıcılara ulaşması biraz zaman alacak.

Etkilenen bazı akıllı telefon modelleri ve diğer cihazlar kaçınılmaz olarak desteğin sonuna ilk ulaşacakları için düzeltmeleri hiçbir zaman alamayacaklar.

Kaynak: asset-group.github.io

5Ghool’un kusurlarından aşırı endişeleniyorsanız tek pratik çözüm, düzeltmeler mevcut olana kadar 5G’yi tamamen kullanmaktan kaçınmaktır.

5Ghoul saldırısının işaretleri arasında 5G bağlantılarının kaybı, cihaz yeniden başlatılana kadar yeniden bağlanamama ve bölgede 5G ağının bulunmasına rağmen sürekli olarak 4G’ye düşüş yer alıyor.