90.000’den fazla kuruluma sahip bir WordPress eklentisindeki kritik öneme sahip bir güvenlik açığı, saldırganların savunmasız web sitelerini tamamen tehlikeye atmak için uzaktan kod yürütme olanağına sahip olmasına olanak tanıyabilir.

Yedekleme Geçişi olarak bilinen eklenti, yöneticilerin site yedeklemelerini yerel depolamaya veya bir Google Drive hesabına otomatikleştirmesine yardımcı olur.

Güvenlik hatası (CVE-2023-6553 olarak izlendi ve 9,8/10 ciddiyet puanıyla derecelendirildi), Nex Team olarak bilinen bir hata avcısı ekibi tarafından keşfedildi ve ekip bunu yakın zamanda başlatılan bir hata ödül programı kapsamında WordPress güvenlik firması Wordfence’e bildirdi.

Backup Migration 1.3.6’ya kadar olan tüm eklenti sürümlerini etkiler ve kötü niyetli aktörler, kullanıcı etkileşimi olmadan düşük karmaşıklıktaki saldırılarda bundan yararlanabilir.

CVE-2023-6553, kimliği doğrulanmamış saldırganların, /includes/backup-heart.php dosyası aracılığıyla PHP kod enjeksiyonu yoluyla uzaktan kod yürütme olanağı elde ederek hedeflenen web sitelerini ele geçirmesine olanak tanır.

Wordfence Pazartesi günü yaptığı açıklamada, “Bunun nedeni, bir saldırganın bir içermeye iletilen değerleri kontrol edebilmesi ve daha sonra uzaktan kod yürütmek için bundan yararlanabilmesidir. Bu, kimliği doğrulanmamış tehdit aktörlerinin sunucuda kolayca kod yürütmesini mümkün kılar.” dedi.

“Tehdit aktörleri, özel hazırlanmış bir istek göndererek bu sorundan yararlanarak isteğe bağlı, kötü amaçlı PHP kodu ekleyebilir ve WordPress örneğinin güvenlik bağlamında temel sunucuda isteğe bağlı komutlar yürütebilir.”

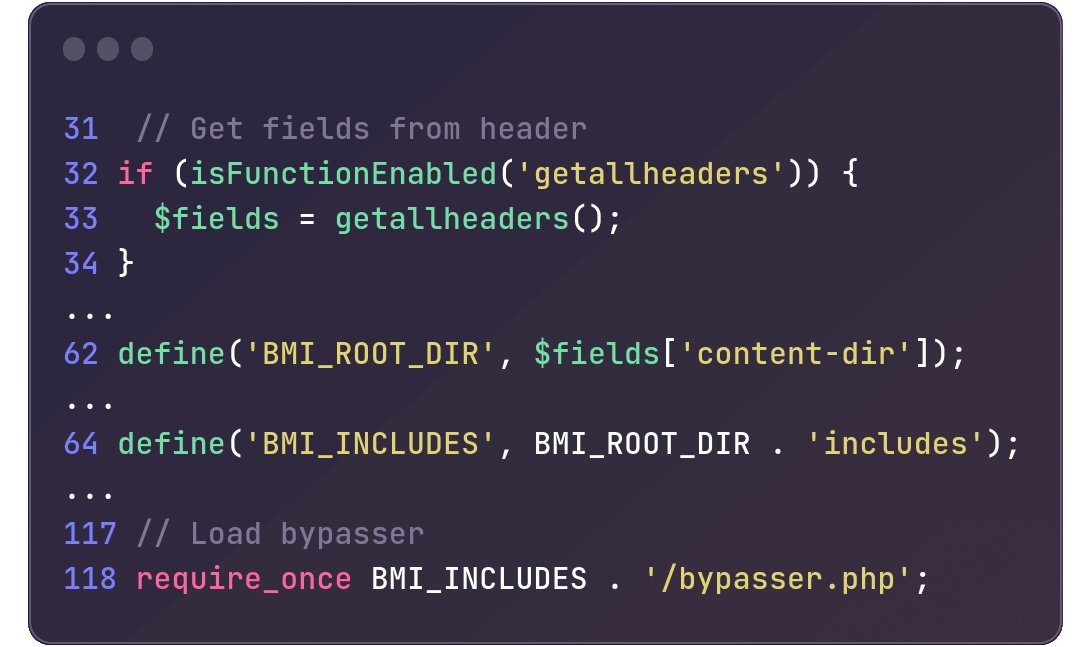

Yedekleme Geçişi eklentisi tarafından kullanılan /includes/backup-heart.php dosyasında, bypasser.php’yi 118. satırdaki BMI_INCLUDES dizininden (BMI_ROOT_DIR’in include dizesiyle birleştirilmesiyle tanımlanır) dahil edilmeye çalışılır.

Ancak BMI_ROOT_DIR, 62. satırda bulunan içerik dizini HTTP başlığı aracılığıyla tanımlanır, böylece BMI_ROOT_DIR kullanıcı kontrolüne tabi olur.

Yama birkaç saat içinde yayınlandı

Wordfence, kritik güvenlik kusurunu 6 Aralık’ta Yedekleme Geçişi eklentisinin arkasındaki geliştirme ekibi olan BackupBliss’e bildirdi ve geliştiriciler saatler sonra bir yama yayınladı.

Ancak raporun yayınlandığı tarihte yamalı Backup Migration 1.3.8 eklenti sürümünün yayınlanmasına rağmen, WordPress.org org indirme istatistiklerinin gösterdiği gibi, savunmasız bir sürümü kullanan neredeyse 50.000 WordPress web sitesinin yaklaşık bir hafta sonra hala güvenliğinin sağlanması gerekiyor.

Kimliği doğrulanmamış kötü niyetli aktörlerin uzaktan yararlanabileceği kritik bir güvenlik açığı olduğu göz önüne alındığında, yöneticilere web sitelerini potansiyel CVE-2023-6553 saldırılarına karşı korumaları şiddetle tavsiye edilir.

WordPress yöneticileri ayrıca, yem olarak CVE-2023-45124 olarak izlenen hayali bir güvenlik açığı için sahte WordPress güvenlik önerileri kullanarak kötü amaçlı eklentiler yüklemeleri için onları kandırmaya çalışan bir kimlik avı kampanyasının hedefi oluyor.

Geçtiğimiz hafta WordPress ayrıca, saldırganların belirli koşullar altında (çok siteli kurulumlarda bazı eklentilerle birleştirildiğinde) keyfi PHP kodu yürütmesine olanak tanıyan Özellik Odaklı Programlama (POP) zinciri güvenlik açığını da giderdi.