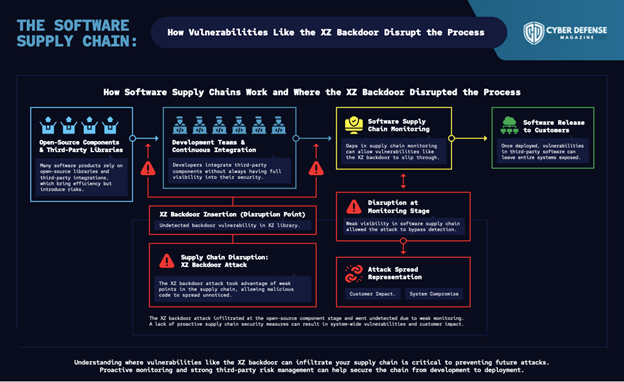

Günümüzün hızla gelişen iş ortamında, yazılım tedarik zinciri saldırıları giderek yaygınlaşıyor ve daha sofistike hale geliyor. XZ arka kapı saldırısı, büyük ölçüde içerilmiş olsa da, yazılım tedarik zincirinin bir kuruluşun siber güvenlik savunmalarındaki en savunmasız noktalardan biri olarak kaldığını hatırlattı.

XZ’yi takip eden odağın çoğu derhal yanıt ve yama yönetimi üzerinde olsa da, daha geniş, daha uzun vadeli bir çözüme bakmak çok önemlidir: kuruluşlar üçüncü taraf yazılım entegrasyonlarını nasıl daha iyi güvence altına alabilir ve ileriye doğru güçlü risk yönetimi stratejileri oluşturabilir. Açık kaynaklı yazılım bağımlılıkları, üçüncü taraf API’ler ve modern altyapının omurgasını oluşturan entegrasyonlar göz önüne alındığında, olaylara ortaya çıktıkça tepki vermek artık yeterli değil. Üçüncü taraf yazılımın ortaya koyduğu riskleri ele almak için proaktif ve sürekli koruma modellerine geçmeliyiz. Örneğin, en başından beri güvenlik oluşturarak, güvenlik açıklarını erken tanımlayabilir, satıcı ilişkilerini güçlendirebilir ve bu tür tedarik zinciri saldırılarının olasılığını azaltabiliriz.

“XZ Backdoor Saldırısı” nedir?

. XZ Backdoor Saldırısı Linux sistemlerinde kullanılan açık kaynaklı bir sıkıştırma kütüphanesini hedefleyen kötü niyetli bir tedarik zinciri saldırısıdır. Dosyaların sıkıştırılması ve sıkıştırılması için yaygın olarak güvenilen XZ kütüphanesi, tehdit aktörleri eklediğinde tehlikeye atıldı. arka kapı kaynak koduna. Bu arka kapı, saldırganların kütüphanenin etkilenen sürümlerini (özellikle 5.6.0 ve 5.6.1 sürümleri) kullanarak sistemlere gizlice erişim elde etmelerini ve potansiyel olarak uzaktan kodu yürütmesini, verileri çalmasını veya tespit olmadan sistemlere kalıcı erişimi sürdürmesini sağladı.

Bu tür bir saldırı özellikle sinsidir, çünkü açık kaynaklı yazılımlara verilen doğal güvenden yararlanır. Birçok kuruluş, kodu kendileri denetlemek için kaynaklara sahip olmadan bu kütüphanelere güvenmektedir, bu yüzden XZ arka kapı çok uzun süre fark edilmez.

Arkasında kim vardı?

Belirli bir grup XZ saldırısı için sorumluluk talep etmese de, tedarik zinciri saldırıları sık sık atfedilir Gelişmiş Kalıcı Tehdit (APT) Özellikle gruplar Çin’in APT41 Ve Rusya’nın Apt29 (Rahat Bear). Devlet destekli bu aktörler sofistike olarak bilinir Taktikler, Teknikler ve Prosedürler (TTPS) yaygın olarak kullanılan yazılım bileşenlerine sızmayı amaçlamaktadır.

TTP’leri genellikle şunları içerir:

- Güvenilir yazılım güncellemelerinden veya kütüphanelerden ödün vermek: XZ Backdoor gibi, bu gruplar, güvenilir ve yaygın olarak kullanılan meşru yazılım bileşenlerine sızar ve tespit edilmeden birden fazla sisteme yayılabilen kötü amaçlı kodları yerleştirir.

- Tedarik zinciri zayıflıklarından yararlanmak: APT41 ve APT29 genellikle daha az katı güvenliğe sahip üçüncü taraf yazılım satıcılarını daha güvenli ortamlara giriş noktaları olarak kullanırlar.

- Uzun vadeli kalıcılık: Bu aktörler, sistemlere gizli, uzun vadeli erişimi korumaya başlar ve onlara uzun bir süre içinde istihbarat toplama veya saldırı başlatma yeteneği verir.

Kritik yazılım kütüphanelerinin karmaşıklık düzeyi ve stratejik hedeflenmesi, bunlarla birlikte TTPSXZ saldırısının muhtemelen bir çalışması olduğunu önerin Yüksek kaynaklı devlet destekli grupAPT41 ve APT29 güçlü şüphelileri yapmak.

Mağdurlar ve Etki:

Kim etkilendi? Tam kapsamı XZ Backdoor Saldırısı Belirsiz, birkaç dikkate değer Linux Dağıtımları tehlikeye atılan versiyonlardan etkilendi XZ Utils Kütüphanesi (5.6.0 ve 5.6.1 sürümleri). Saldırı, bu sürümleri çalıştıran sistemleri özellikle hedef aldı, bunları uzaktan kod yürütme ve veri uzlaşma riskine maruz bıraktı.

Etkilenen dağılımlardan bazıları şunları içerir:

- Fedora Rawhide Ve Fedora Linux 40 Beta: Fedora’nın bu geliştirme sürümlerinin tehlikeye atılan XZ UTILS sürümlerini kullandığı bulunmuştur.

- Openseuse Tumbleweed Ve Mikroos: Bu dağıtımların ayrıca, güncellemeler uygulanana kadar bir güvenlik açığı penceresine yol açan backdoured kütüphaneyi dahil ettiği doğrulandı.

- Kali Linux: Kurulumlarını 26-29 Mart 2024 arasında güncelleyen kullanıcılar saldırıdan etkilendi.

- Arch Linux: Arch Linux’un bazı versiyonlarının etkilenen XZ kütüphanelerini dahil ettiği ve onları da duyarlı hale getirdiği bulundu.

Etkilenen Linux satıcılarının çoğu gibi Fedora, opensuse, Ve Kali Linuxkullanıcılara sistemlerini güncellemelerini, XZ kütüphanesinin savunmasız sürümlerini düzeltmelerini tavsiye etmek için hızlı adımlar atmış ve potansiyel güvenlik ihlallerini kontrol etmek için rehberlik sağlamıştır. Birçok büyük Linux dağıtımının istikrarlı versiyonları gibi Red Hat Enterprise Linux (RHEL) Ve Ubuntuetkilenmediler, Fedora ve OpenSuse gibi yaygın olarak kullanılan geliştirme sürümlerinde bu geri yüklenen paketlerin varlığı, tedarik zincirlerinde güvenlik açıkları tespit edilmezse yaygın etki potansiyelinin altını çizmektedir.

Üçüncü Taraf Entegrasyonlarının Riskleri: XZ’den Dersler

XZ Backdoor Saldırısı, üçüncü taraf yazılım satıcılarına ve açık kaynaklı bileşenlere güvenmenin gerçek dünya risklerini vurguladı. Kuruluşlar genellikle, çoğu doğrudan kontrol etmedikleri üçüncü taraf kütüphaneleri ve araçlardan onlarca kullanırlar. XZ’ye yapılan saldırı, yapımda yıllar olan bir güvenlik açığından yararlandı, ancak sonuçlar bu tek olayın çok ötesine geçti.

Bu sorunu özellikle rahatsız edici kılan şey, birçok kuruluşun iş açısından kritik uygulamalarının temelini oluşturan kodda görünürlükten yoksun olmasıdır. Daha da kötüsü, bazı şirketler sistemlerine kaç tane üçüncü taraf entegrasyonun gömüldüğünü bile fark etmeyebilir. Üçüncü taraf satıcılara, açık kaynaklı projelere ve API’lara olan güven, yazılımınızın yalnızca tedarik zincirinizdeki en zayıf bağlantı kadar güvenli olduğu anlamına gelir.

Üçüncü taraf yazılımı güvence altına almak için proaktif stratejiler

“’Bina Güvenliği’ hem yazılım geliştirme hem de üçüncü taraf veya açık kaynaklı yazılım seçimi için geçerlidir” dedi. “Tedarikçi risk değerlendirmesine sahip olmak, tüm yazılım tedariklerinde veya açık kaynaklı seçimlerde yüksek ağırlıklı bir değerlendirme kriterleri olabilir ve doğru bir yazılım envanterini sürdürme, tedarik zinciri saldırıları riskini azaltmak için temel unsurlardır.”

XZ sonrasında kuruluşlar yazılım tedarik zinciri güvenliğine daha fazla dikkat ediyorlar, ancak tek başına farkındalık yeterli değil. Gelecekteki saldırılara karşı etkili bir şekilde korunmak için işletmeler, üçüncü taraf entegrasyonların başlangıçtan itibaren güvende olmasını ve zamanla güvenli kalmasını sağlayan proaktif stratejiler benimsemelidir. İşte kuruluşların atabileceği bazı eyleme geçirilebilir adımlar:

- Titiz satıcı risk değerlendirmeleri yapın

Üçüncü taraf yazılımları entegre etmeden önce, satıcılarınızı iyice incelemek önemlidir. Bu, güvenlik politikalarını, olay müdahalesini ve tarihsel güvenlik açığı açıklamalarını gözden geçirmeyi içerir. Kuruluşlar, satıcılarının kendi tedarik zincirlerini sorumlu bir şekilde yönetmelerini sağlamak için güvenlik uygulamaları hakkında zor sorular sormalıdır. Bunun önemli bir yönü, satıcı güvenliğini tüm yazılım tedarikleri veya açık kaynaklı yazılım seçimi için yüksek dereceli bir değerlendirme kriteri haline getirmektir.

- Güçlü güvenlik sözleşmelerini ve SLA’ları zorunlu kılın

Üçüncü taraf bir satıcı ile güvenlik her sözleşme ve hizmet seviyesi sözleşmesine (SLA) pişirilmelidir. Kuruluşlar güvenlik standartları, yama yönetimi zaman çizelgeleri ve olay raporlama gereksinimleri için açık beklentiler tanımlamalıdır. Bu, her iki tarafın da tedarik zinciri güvenliğinin önemine hizalanmasını sağlar.

- Doğru bir yazılım envanterini koruyun

Yazılım tedarik zincirinizi güvence altına almak, tam olarak hangi yazılımı kullandığınızı bilmekle başlar. Güncel, doğru bir envanter, kuruluşların üçüncü taraf ve açık kaynak bileşenleri de dahil olmak üzere tüm yazılım varlıklarını izlemesine ve yönetmesine olanak tanır. Bu görünürlük, potansiyel güvenlik açıklarını tanımlamak, zamanında güncellemeler sağlamak ve yazılım yaşam döngüsü boyunca güvenlik risklerini proaktif olarak ele almak için gereklidir.

- Gerçek zamanlı izleme ve tehdit istihbaratını uygulayın

Üçüncü taraf bileşenler üzerinde periyodik kontroller yapmak artık yeterli değil. Kuruluşlar, yazılım tedarik zincirlerine sürekli görünürlük sağlayan gerçek zamanlı izleme ve tehdit istihbarat çözümleri kullanmalıdır. Üçüncü taraf yazılımdaki sekmeleri her zaman tutarak, şirketler ortaya çıkan güvenlik açıklarını belirleyebilir ve riskleri azaltmak için hızla hareket edebilir.

- Üçüncü taraf erişim için sıfır tröst yaklaşımı benimseyin

Üçüncü taraf yazılımı asla körü körüne güvenilmemelidir. Kuruluşlar, altyapılarına yayılan bir saldırı riskini en aza indirmek için sıfır tröst ilkelerini uygulamalıdır. Bu, tüm üçüncü taraf uygulamalar için en az ayrı erişimin uygulanması ve bu sistemler tarafından yapılan her eylemi sürekli olarak doğrulamak anlamına gelir.

- API güvenliğini güçlendirmek

Mobil uygulamalar ve SaaS araçları iş operasyonları için daha ayrılmaz hale geldikçe, API’leri güvence altına almak hassas verileri korumak ve tedarik zinciri saldırılarını önlemek için kritik öneme sahiptir. En iyi uygulamalar arasında API trafiğini şifrelemek, API anahtar erişimini sınırlamak ve şüpheli davranışları tespit etmek için API kullanımının sürekli olarak izlenmesi yer alır.

XZ’den Öğrenme: Reaktif’den Proaktif’e Hareket

XZ sonrası dönemde, bir saldırının gerçekleşmesini beklemenin artık bir seçenek olmadığı açıktır. XZ Backdoor Saldırısı bir uyandırma çağrısı olsa da, reaktif bir güvenlik duruşundan proaktif bir güvenlik duruşuna geçmenin önemini de vurguladı. Kuruluşlar, tedarik zincirlerinin kontrolünü ele geçirmeli ve üçüncü taraf yazılımların entegre olduğu andan itibaren güvenli olmasını sağlayarak sürekli güvenlik önlemleri uygulamalıdır.

XZ’den önemli bir paket, kendi ürünlerini güvence altına almak için üçüncü taraf satıcılara güvenmenin yeterli olmamasıdır. Kuruluşlar, şirket içinde veya harici bir ortak tarafından geliştirilip geliştirilmesine bakılmaksızın tüm yazılım yığınlarının sahipliğini almalıdır. Şirketler, güçlü üçüncü taraf risk yönetimi uygulamaları uygulayarak ve gerçek zamanlı izleme çözümlerini benimseyerek, gelecekteki olayların olasılığını azaltabilir ve iş operasyonlarının gelişen siber tehditler karşısında esnek kalmasını sağlayabilir.

İleriye giden yol: Tedarik zinciri güvenliğini güçlendirmek

Yazılım tedarik zincirleri karmaşıklıkta büyüdükçe, üçüncü taraf entegrasyonların riskleri sadece artacaktır. Bununla birlikte, doğru araçları ve stratejileri uygulayarak, kuruluşlar kendilerini bir sonraki XZ’ye karşı koruyabilirler. Üçüncü taraf yazılımların güvenliğini güçlendirmek, kapsamlı risk değerlendirmeleri, sürekli izleme ve proaktif satıcı yönetimini içeren bütünsel bir yaklaşım gerektirir.

XZ arka kapı saldırısından öğrenerek ve üçüncü taraf entegrasyonlarını güvence altına almaya odaklanarak, kuruluşlar saldırı yüzeyini azaltabilir ve yazılımlarının gelecekteki tehditlere karşı esnek kalmasını sağlayabilir.

Yazar hakkında

Michelle Buckner, veri gizliliği ve uyumluluğuna güçlü bir şekilde odaklanan web uygulaması ve ağ güvenliği risk yönetimi konusunda uzmanlaşmış bir bilgi güvenliği uzmanıdır. Bir CISSP ve CISM, Cisco, Symantec ve birkaç girişim gibi şirketlerde çalıştı. Michelle’in açık kaynak ve gizlilik tutkusu, Sendmail’deki erken Linux entegrasyon projelerinde çalışmasıyla başladı ve bugün opensource.net gibi açık kaynaklı yayınlar için düzenli bir yazar olarak devam ediyor. Siber güvenlik en iyi uygulamaları, gizlilik kaygıları ve teknoloji ve güvenliğin gelişen manzarası hakkında yazıyor.

Michelle Buckner, veri gizliliği ve uyumluluğuna güçlü bir şekilde odaklanan web uygulaması ve ağ güvenliği risk yönetimi konusunda uzmanlaşmış bir bilgi güvenliği uzmanıdır. Bir CISSP ve CISM, Cisco, Symantec ve birkaç girişim gibi şirketlerde çalıştı. Michelle’in açık kaynak ve gizlilik tutkusu, Sendmail’deki erken Linux entegrasyon projelerinde çalışmasıyla başladı ve bugün opensource.net gibi açık kaynaklı yayınlar için düzenli bir yazar olarak devam ediyor. Siber güvenlik en iyi uygulamaları, gizlilik kaygıları ve teknoloji ve güvenliğin gelişen manzarası hakkında yazıyor.

Michelle’e LinkedIn https://www.linkedin.com/in/michellebuckner/ adresinden ulaşılabilir.